Resumen de Administración de parches de Linux

Un agente solo podrá analizar y parchear los equipos de Linux que cumplan los requisitos mínimos. Para obtener la información completa, consulte los Requisitos del sistema.

Los equipos de Linux se analizan y se parchean usando agentes. El proceso depende de si está utilizando el nuevo método de parcheado de Linux sin contenido o el antiguo método basado en el contenido. Consulte Parcheado sin contenido de Linux para obtener información sobre este cambio.

Ver un vídeo relacionado (02:44)

- Identifique sus equipos de Linux.

- Si conoce las identidades o ubicación de todos los equipos de Linux, puede crear un grupo de equipos de Linux.

- Si no está seguro de las identidades y ubicaciones de todos los equipos de Linux, lleve a cabo un análisis del estado de energía en el grupo Mi dominio o Toda la red. El análisis identificará el tipo de SO de cada equipo del grupo y los equipos de Linux se mostrarán en la pestaña parche de Linux en la vista Equipo.

- Cree uno o más grupos de parches de Linux y configuraciones.

- Cree un grupo de parches de Linux: es opcional pero puede darle un mayor control sobre sus análisis y despliegues, lo que le permite analizar (solo basado en el contenido) o desplegar un conjunto particular de parches. Se crean grupos de parches separados para la aplicación de parches de Linux sin contenido y para la aplicación de parches de Linux basados en contenido.

- Cree una configuración de análisis de parches de Linux (solo basado en contenido): puede usar esta configuración para especificar exactamente cómo se analizarán los equipos de Linux. La aplicación de parches sin contenido siempre realiza una búsqueda de todos los parches que faltan antes de cualquier método de despliegue, por lo que no requiere una configuración de búsqueda de parches.

- Crear una configuración de despliegue de parches de Linux: esta configuración se usa para especificar cómo se desplegarán exactamente los parches en los equipos de Linux. Se crean configuraciones de despliegue de parches separadas para la aplicación de parches de Linux sin contenido y para la aplicación de parches de Linux basada en contenido.

- Crear una o más políticas de agente.

- Instale la política de agente.

- Desde los grupos de equipos de Linux, seleccione los equipos en el panel inferior y haga clic en Instalar / Reinstalar agente.

- En la vista Equipo, haga clic con el botón derecho sobre los equipos de Linux e instale la política de agente que desee.

- Usar el agente.

Una directiva de agente define lo que un agente puede o no puede hacer. Creará una o más tareas de parches de Linux en la política de agente. En cada tarea, debe especificar cuándo se ejecutará la tarea en un equipo de agente y qué configuraciones se deberán usar durante los procesos de análisis y despliegue.

Se pueden mezclar tareas de Windows y de Linux sin problema en la misma política de agente. Los equipos de Linux ignorarán las tareas de Windows y viceversa.

Cada equipo de destino de Linux debe configurarse correctamente antes de poder llevar a cabo una instalación push de un agente. Para obtener más información, consulte Requisitos del sistema.

Una opción es llevar a cabo una "instalación push" del agente desde la consola de Security Controls. Puede hacer esto de dos formas:

Si ha llevado a cabo un análisis de estado de energía en sus equipos de Linux, también puede llevar a cabo este paso desde la lista Resultados en el panel de navegación.

Otra opción es instalar manualmente un agente en cada equipo de Linux. Para más información, consulte Instalar agentes manualmente.

El agente llevará a cabo estas tareas automáticamente e informará de los resultados a la consola. Para administrar los equipos que ejecutan directivas de agente, utilice la vista Equipos o la vista Análisis. Si desea controlar manualmente el agente, lo puede hacer usando la utilidad línea de comando. Para más información, consulte Usar un agente en un equipo de destino.

Cuando un agente de Linux necesita desplegar un parche, lo hace mediante el actualizador Yellowdog, Modificado (YUM). YUM es una utilidad de línea de comando que se usa para recuperar, instalar y gestionar paquetes de RPM. Si tiene equipos de clientes Linux que residan en una red desconectada, el agente no podrá usar YUM y deberá ajustar uno o más repositorios locales.

Módulos y versiones

No siempre se puede instalar la última versión de un paquete en un equipo Linux.

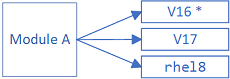

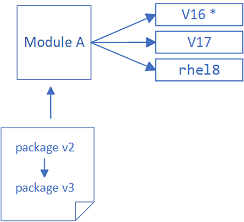

Para distribuciones de Red Hat Linux y derivadas de Red Hat, un equipo puede tener instalados módulos que tienen varios flujos, solo uno de los cuales se puede habilitar en un equipo.

Consideremos el caso en el que un asesor desea actualizar un paquete en uno de estos tipos de módulo.

Si la nueva versión del paquete es para un flujo específico que difiere del flujo habilitado en un equipo, entonces el paquete actualizado es incompatible y no se puede instalar. En consecuencia, se dispondrá de una versión de un paquete para un módulo posterior a la versión que puede instalarse en un equipo.

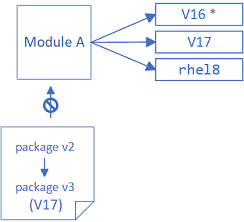

Del mismo modo, puede parecer que el último paquete no se ha instalado debido a dependencias de módulos. Por ejemplo, el módulo perl-DBD-SQLite parece tener varias actualizaciones de módulos para el paquete perl-DBD-SQLite:

- perl-DBD-SQLite-0:1.58-2.module+el8.1.0+2940+55ca6856.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.1.0+2940+f62455ee.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.2.0+4265+ff794501.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.6.0+13408+461b4ab5.x86_64

No obtante, cada uno de estos paquetes depende de un flujo perl específico. El primero solo se puede instalar cuando perl:5.24 está activado, y el último solo cuando perl:5.32 está activado, por lo que puede ocurrir que lo que parece ser la última versión de un paquete no pueda instalarse en un equipo concreto.