Clientzertifikatbasierte Sicherheit

Ivanti® Endpoint Manager Ivanti® Endpoint Manager verwendet ein clientzertifikatbasiertes Sicherheitsmodell für Windows-basierte Geräte. Wenn dieses Sicherheitsmodell aktiv ist, können nur Geräte mit gültigen Zertifikaten Daten von sicheren Coreservern entschlüsseln.

Ist die clientzertifikatbasierte Sicherheit einmal aktiviert, kann sie nicht mehr deaktiviert werden.

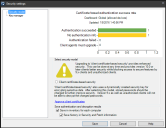

Im Dialogfeld "Sicherheitseinstellungen" (Konfigurieren > Sicherheit) wird in einem Diagramm die Erfolgsquote der zertifikatbasierten Authentifizierung für verwaltete Geräte angezeigt. Wenn verwaltete Geräte versuchen, eine sichere Verbindung mit dem Coreserver herzustellen, oder wenn der Sicherheitsscanner (vulscan.exe) ausgeführt wird, werden die Verbindungsergebnisse im Geräteinventar gespeichert.

Geräte, die nicht den Status Authentifizierung erfolgreich haben, können nach der Aktivierung des neuen Sicherheitsmodells nicht in vollem Umfang verwaltet werden. Normalerweise sind es ältere Agenten auf den Geräten, die dazu führen, dass die Geräte einen anderen Status aufweisen.

Das Diagramm in diesem Dialogfeld liefert eine Übersicht über die Ergebnisse der Verbindungsversuche:

- Authentifizierung erfolgreich: Auf dem Gerät sind Agenten der Version 2016 vorhanden, es ist sicher verbunden, und es ist für das neue Sicherheitsmodell bereit. Im Idealfall sind alle Geräte hier aufgeführt.

- Keine Authentifizierungsdaten: Das Gerät hat keine sichere Verbindung versucht, oder der Sicherheitsscanner hat noch keine Verbindungsergebnisse an den Core zurückgegeben. Beachten Sie Folgendes: Wenn auf dem Coreserver keine Agenten installiert sind, erscheint der Core in dieser Liste. Das ist jedoch völlig in Ordnung.

- Authentifizierung fehlgeschlagen: Das Gerät hat versucht sich zu authentifizieren, die Authentifizierung misslang jedoch aus irgendeinem Grund. Der Grund dafür ist normalerweise, dass das Gerät keine clientzertifikatbasierte Genehmigung erhalten hat (Konfigurieren > Clientzugriff verwalten), wie im nächsten Abschnitt erläutert.

- Clientagenten müssen Upgrade durchführen: Das Gerät kann sich nicht authentifizieren, weil auf ihm ältere (9.x) Agenten ausgeführt werden.

Durch Doppelklicken auf die Elemente im Diagramm können Sie die zugehörigen Geräte in der Netzansicht anzeigen. Die dynamisch generierte Abfrage für ein Element, auf das Sie doppelgeklickt haben, erscheint unter Abfragen > Eigene Abfragen > Vom Diagramm erzeugte Abfragen. In dieser Ansicht ist es einfacher, Geräte als Ziel zu definieren oder Probleme bei Geräten zu beheben.

Unter Umständen stehen weitere Verbindungsdetails im Geräteinventar unter Ivanti Management > Clientzertifikatbasierte Sicherheit > Authentifizierungsstatus.