BitLocker-Konfiguration

Mit der Vorlagenaktion für die BitLocker-Festplattenverschlüsselung werden Festplatten mit 64-Bit-Versionen von Microsoft Windows 10, 11 und neueren Betriebssystemen verschlüsselt. Die nachstehenden Verwaltungsoptionen stehen für dokumentierte Features, die vom BitLocker-Management-Dienstprogramm von Microsoft (manage-bde.exe) unterstützt werden. Sie zeigen, wie der Bereitstellungs-Workflow mit den Optionen dieses Dienstprogramms interagiert. Zusätzliche Informationen zu dem Microsoft Tool und den Optionseinstellungen finden Sie in der Dokumentation von Microsoft.

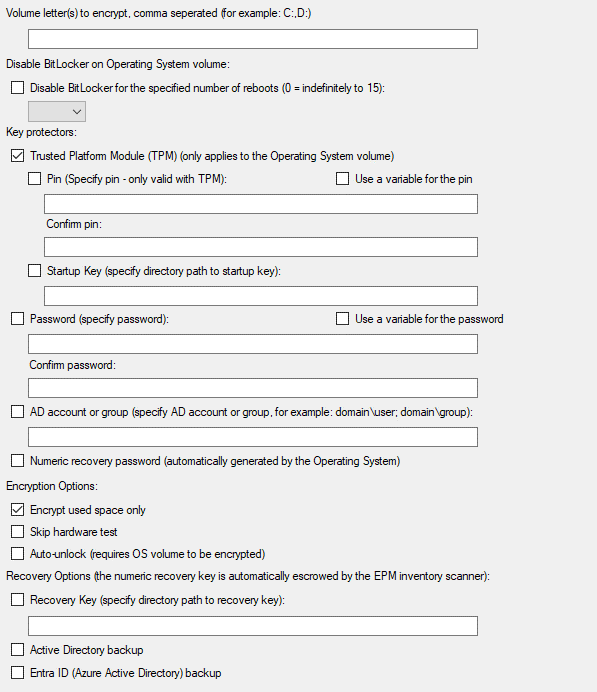

Aktion der Bereitstellungsvorlage: BitLocker-Festplattenverschlüsselung

Bildreferenz – Erläuterung der Elemente der Benutzeroberfläche

-

Zu verschlüsselnde Volumebuchstaben, kommagetrennt (z. B. C:,D:): Geben Sie betreffenden Laufwerkbuchstaben von A bis Z, gefolgt von einem Doppelpunkt ein (z. B. C:). Bei diesem Feld wird nicht zwischen Groß- und Kleinschreibung unterschieden. Das Feld akzeptiert eine kommagetrennte Liste von Laufwerkbuchstaben. EPM versucht, die unten konfigurierten Schutzmechanismen für Schlüssel zu jedem angegebenen Volumebuchstaben hinzuzufügen. Einige der Schutzmechanismen können nur zu Systemvolumes hinzugefügt werden.

-

BitLocker auf Betriebssystemvolume deaktivieren: Mit dieser Option wird BitLocker vorübergehend aufgehoben, wobei vorhandene Schutzmechanismen für Schlüssel erhalten bleiben. Die BitLocker-Durchsetzung durch Microsoft wird für die angegebene Anzahl von Neustarts (1 bis 15) deaktiviert. Mit dem Wert 0 wird die Durchsetzung unbegrenzt deaktiviert, bis sie manuell wieder reaktiviert wird. Für die Reaktivierung können Sie entweder einen Schlüssel-Schutzmechanismus erneut anwenden oder den folgenden Befehl manuell ausführen: manage-bde -on C: (ersetzen Sie C: durch den jeweiligen Volumebuchstaben).

-

Schutzmechanismen für Schlüssel:

-

Trusted Platform Module (TPM) (gilt nur für das Betriebssystemvolume): TPM ist eine Hardwarekomponente, die in der Regel in die Systemplatine integriert ist. Für die Optionen PIN und Startschlüssel ist TPM erforderlich. Diese Optionen gelten nur für das Betriebssystemvolume (auf dem Windows installiert ist).

-

PIN (PIN angeben; nur gültig mit TPM): Es wird empfohlen, eine Bereitstellungsvariable vom Typ "vertraulich" zu verwenden, um Kennwörter zu verschlüsseln und sicher zu speichern.

-

Startschlüssel (Verzeichnispfad zum Startschlüssel angeben): An diesem Pfad (entweder lokaler Pfad auf unverschlüsseltem Laufwerk oder UNC-Pfad) ist eine Schlüsseldatei gespeichert. BitLocker verwendet diese Datei während des Startvorgangs zu Authentifizierungszwecken.

-

-

Kennwort (Kennwort angeben): Kennwörter gelten für alle angegebenen BitLocker-Volumes. Wenn Sie beispielsweise C:, D:, E: angeben, gilt für jedes Laufwerk dasselbe Kennwort. Wenn Sie unterschiedliche Kennwörter für die Volumes verwenden möchten, konfigurieren Sie für jeden Laufwerkbuchstaben eine separate BitLocker-Aktion. Genau wie bei PINs wird empfohlen, vertrauliche Bereitstellungsvariablen zu verwenden, um eine sichere Verschlüsselung zu gewährleisten.

-

AD-Konto oder -Gruppe (AD-Konto oder -Gruppe angeben, z. B.: domain \user; domain\group): Geben Sie einen Active Directory-Benutzernamen bzw. eine Gruppe in folgendem Format ein: domain\user oder domain\group.

-

Numerisches Wiederherstellungskennwort (wird automatisch vom Betriebssystem generiert): Dieser 48-stellige Schlüssel wird vom Betriebssystem automatisch für Wiederherstellungszwecke generiert. Falls der EPM-Agent auf dem verwalteten System installiert ist, ruft der EPM-Inventarscanner diesen Schlüssel automatisch ab und lädt ihn zum EPM-Coreserver hoch.

-

-

Verschlüsselungsoptionen:

-

Nur verwendeten Space verschlüsseln: Nur verwendete Sektoren, in denen Daten gespeichert sind, werden verschlüsselt. Dieser Prozess der Verschlüsselung ist schneller und wird für die meisten Szenarien von Microsoft empfohlen. Deaktivieren Sie diese Option, um das gesamte Laufwerk zu verschlüsseln und höhere Sicherheitsanforderungen zu erfüllen.

-

Hardwaretest überspringen: Diese Option überspringt den BitLocker-Vorabtest von Microsoft, mit dem geprüft wird, ob alle Schlüssel-Schutzmechanismen ordnungsgemäß konfiguriert sind und das System einen sicheren Neustart durchführen kann.

-

Sperre automatisch aufheben (setzt voraus, dass das Betriebssystem verschlüsselt ist): Dies gilt nur für Volumes die keine Systemvolumes sind. Der Schlüssel zum Entsperren ist auf dem verschlüsselten Systemvolume gespeichert. BitLocker muss also auf dem Systemvolume aktiviert sein, damit diese Option funktioniert.

-

-

Wiederherstellungsoptionen (der numerische Wiederherstellungsschlüssel wird automatisch vom EPM-Inventarscanner hinterlegt):

-

Wiederherstellungsschlüssel (Verzeichnispfad zum Wiederherstellungsschlüssel angeben): Der EPM-Inventarscanner erfasst den numerischen Wiederherstellungsschlüssel automatisch, wenn dieser Schutzmechanismus aktiviert ist. Schlüssel können auch als BEK-Dateien auf einer lokalen (unverschlüsselten) Festplatte gespeichert werden, z. B. einem USB-Laufwerk oder einer UNC-Netzwerkfreigabe.

-

Active Directory-Sicherung: Kann bestimmte Schlüsseltypen, darunter PINs, Kennwörter und numerische Schlüssel, in AD-Containerobjekten hinterlegen.

-

Entra ID (Azure Active Directory)-Sicherung: Unterstützt ähnliche Schlüsselsicherungen für unterstützte Schutzmechanismen.

-

Einstellungen für Gruppenrichtlinienobjekte (GROs):

Microsoft BitLocker-Optionen unterliegen in hohem Maße den auf das verwaltete Gerät angewendeten Einstellungen für Gruppenrichtlinienobjekte (GPOs), insbesondere solchen, die mit Domänenrichtlinien verknüpft sind. Vor dem Implementieren von BitLocker-Bereitstellungsvorlagen sollten Sie daher unbedingt die relevanten GPO-Einstellungen prüfen und konfigurieren, um sicherzustellen, dass diese zu den gewünschten Ergebnissen führen. Nachfolgend sind die wichtigsten GPO-Konfigurationsbereiche aufgeführt, die Sie vor dem Implementieren von EPM-Bereitstellungsvorlagen an den gewünschten BitLocker-Einstellungen ausrichten sollten:

-

Computerkonfiguration > Richtlinien > Administrative Vorlagen > Windows-Komponenten > BitLocker-Laufwerksverschlüsselung

-

Speichern Sie die BitLocker-Wiederherstellungsinformationen bei den Active Directory-Domänendiensten

-

Festes Datenlaufwerk > Wählen Sie, wie mit BitLocker geschützte feste Laufwerke wiederhergestellt werden sollen

-

Betriebssystem-Laufwerke > Wählen Sie, wie mit BitLocker geschützte Systemlaufwerke wiederhergestellt werden sollen

-

Betriebssystem-Laufwerke > Konfigurieren Sie die Verwendung von Kennwörtern für Betriebssystem-Laufwerke

-

-

Nachdem Sie eventuell GPO-Einstellungen auf dem Gerät geändert haben, führen Sie 'run gpupdate /force' aus, um die Änderungen sofort zu übernehmen, bevor Sie mit dem Testen fortfahren.