Configuración de BitLocker

La acción de plantilla de cifrado de discos duros BitLocker se usa para cifrar discos duros en versiones de 64 bits de Microsoft Windows 10, 11 y sistemas operativos más recientes. Las opciones de administración que se indican a continuación representan funciones documentadas compatibles con la utilidad de administración de BitLocker de Microsoft (manage-bde.exe) y describen cómo interactúa el flujo de trabajo de aprovisionamiento con las opciones de esta utilidad. Para obtener más información sobre la herramienta de Microsoft y claridad sobre la configuración de las opciones de Microsoft, consulte la documentación de Microsoft.

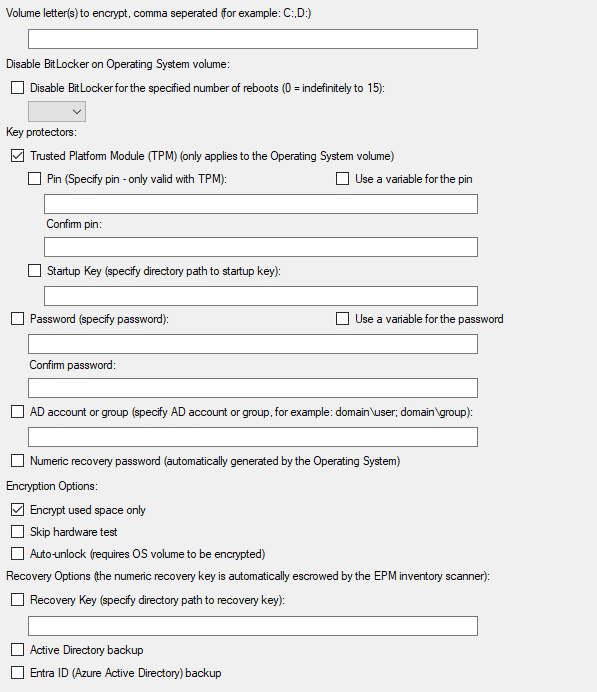

Acción de plantilla de aprovisionamiento: Cifrado de disco duro BitLocker

Referencia de imagen: Explicación de los elementos de interfaz de usuario

-

Letras de volumen a cifrar, separadas por comas (por ejemplo: C:,D:): Especifique las letras de unidad de la A a la Z, seguidas de dos puntos (por ejemplo, C:). Este campo no distingue entre mayúsculas y minúsculas y acepta una lista de letras de unidad delimitada por comas. EPM intentará añadir los key protectors a continuación a cada una de las letras de volumen especificadas. Algunos protectores de clave solo se pueden añadir a volúmenes del sistema.

-

Desactivar BitLocker en el volumen del sistema operativo: Esta opción suspende temporalmente BitLocker y conserva los Key Protectors existentes. Durante el número especificado de reinicios (de 1 a 15), Microsoft desactiva la aplicación de BitLocker. Un valor de 0 desactiva la aplicación indefinidamente hasta que se reactive manualmente. Para volver a activarlo, puede volver a aplicar un protector de claves o ejecutar manualmente el siguiente comando: manage-bde -on C: (Sustituya C: por la letra del volumen correspondiente).

-

Key protectors:

-

Trusted Platform Module (TPM) (solo se aplica al volumen del sistema operativo): TPM es un componente de hardware integrado normalmente en la placa base. Las opciones Pin y Clave de inicio requieren TPM y solo se pueden aplicar al volumen del sistema (donde está instalado Windows).

-

Pin (Especifique el pin: solo válido con TPM): Se recomienda utilizar una variable de aprovisionamiento de tipo sensible para cifrar y almacenar de forma segura cualquier contraseña.

-

Clave de inicio (especifique la ruta del directorio a la clave de inicio): Se trata de una ruta (ya sea una ruta local en una unidad sin cifrar o una ruta UNC) donde se almacena un archivo de clave. BitLocker utiliza este archivo para la autenticación durante el arranque.

-

-

Contraseña (especifique la contraseña): Las contraseñas se aplican a todos los volúmenes BitLocker especificados. Por ejemplo, si especifica C:, D:, E:, se aplicará la misma contraseña a cada una. Para utilizar distintas contraseñas por volumen, configure una acción de BitLocker distinta para cada letra de volumen. Al igual que con los PIN, se recomienda usar variables de aprovisionamiento sensibles para las contraseñas con el fin de garantizar un cifrado seguro.

-

Cuenta o grupo AD (especifique la cuenta o grupo AD, por ejemplo: dominio\usuario; dominio\grupo): Introduzca un nombre de usuario o grupo de Active Directory en el formato: dominio\usuario o dominio\grupo.

-

Contraseña numérica de recuperación (generada automáticamente por el sistema operativo): Se trata de una clave de 48 dígitos generada automáticamente por el sistema operativo con fines de recuperación. Si el agente de EPM está instalado en el dispositivo gestionado, el escáner de inventario de EPM recopilará automáticamente esta clave y la cargará en el servidor central de EPM.

-

-

Opciones de codificación:

-

Cifrar solo el espacio utilizado: Solo se cifrarán los sectores usados, es decir, los sectores en los que se almacenan datos. Este es un proceso de encriptación más rápido y recomendado por Microsoft para la mayoría de los escenarios. Desmarque esta opción para cifrar toda la unidad para requisitos de seguridad más estrictos.

-

Omitir prueba de hardware: esta opción omite la comprobación previa de BitLocker de Microsoft, que garantiza que todos los protectores de claves están configurados correctamente y que el sistema puede reiniciarse de forma segura.

-

Desbloqueo automático (requiere que el volumen del sistema operativo esté cifrado): esto solo se aplica a los volúmenes que no son del sistema. La clave de desbloqueo se almacena en el volumen del sistema cifrado, por lo que para que esta opción funcione, BitLocker debe estar activado en el volumen del sistema.

-

-

Opciones de recuperación (la clave numérica de recuperación es custodiada automáticamente por el análisis de inventario EPM):

-

Clave de recuperación (especifique la ruta del directorio a la clave de recuperación): El Análisis de inventario EPM recoge automáticamente la clave numérica de recuperación si dicho protector está activado. También se pueden hacer copias de seguridad de las claves como archivos .BEK en un disco duro local (sin cifrar), una unidad USB o un recurso compartido de red UNC.

-

Copia de seguridad de Active Directory: puede depositar determinados tipos de claves (PIN, contraseñas y claves numéricas) en objetos contenedores de AD.

-

Copia de seguridad de Entra ID (Azure Active Directory): compatible con copias de seguridad de claves similares para los tipos de protectores compatibles.

-

Configuración de objetos de política de grupo (GPO):

Las opciones de Microsoft BitLocker se ven influidas significativamente por la configuración del objeto de política de grupo (GPO) aplicada al dispositivo administrado, en concreto las vinculadas a las políticas de dominio. Antes de desplegar las plantillas de aprovisionamiento de BitLocker, es esencial revisar y configurar los ajustes de GPO pertinentes para garantizar los resultados deseados. A continuación se indican las áreas clave de configuración de GPO que deben alinearse con la configuración de BitLocker prevista antes de implementar las plantillas de aprovisionamiento de EPM:

-

Configuración del equipo > Políticas > Plantillas administrativas > Componentes de Windows > Cifrado de unidad BitLocker

-

Almacene la información de recuperación de BitLocker en los servicios de dominio de Active Directory

-

Unidad fija de datos > Elija cómo se pueden recuperar las unidades fijas protegidas por BitLocker

-

Unidades del sistema operativo > Elija cómo se pueden recuperar las unidades del sistema protegidas por BitLocker

-

Unidades del sistema operativo > Configurar el uso de contraseñas para las unidades del sistema operativo

-

-

Después de modificar cualquier configuración de GPO en el dispositivo, ejecute gpupdate /force para asegurarse de que los cambios se aplican inmediatamente antes de proceder con cualquier prueba.