Bloqueo de aplicaciones

Una de las mejores maneras de proteger los puntos terminales de malware es con el bloqueo de aplicaciones. Cuando se habilita esto, sólo se pueden ejecutar las aplicaciones de la lista blanda. El bloqueo de aplicaciones se administra mediante los Valores del agente. Debería considerar el tener un ajuste de agente diferente para aquellos dispositivos que necesiten bloquear aplicaciones, ya que es posible que no desee bloquear aplicaciones en los servidores, por ejemplo.

Si no desea que todos los dispositivos bloqueen las mismas aplicaciones, puede crear grupo de aplicaciones bloqueadas personalizadas. Por ejemplo, si un departamento necesita bloquear una serie de aplicaciones y otro necesita bloquear otras aplicaciones.

Para obtener información detallada y un vídeo en el que se explican estos escenarios, visite la comunidad de Ivanti:

- Cómo usar el Bloqueo de aplicaciones en el Administrador de parches y cumplimiento de LDMS

- La Guía definitiva para Ivanti Endpoint Security

- Vídeo: bloquear aplicaciones

Para habilitar el bloqueo de aplicaciones en los ajustes del agente

- Haga clic en Herramientas > Configuración > Configuración del agente > Distribución y revisión Crear un nuevo ajuste de agente ahí o editar uno existente.

- Haga clic en Configuración sólo de revisión > Opciones de exploración.Seleccione la opción Aplicaciones bloqueadas.

- Haga clic en Guardar.

Para configurar las aplicaciones bloqueadas

- Haga clic en Herramientas > Seguridad y cumplimiento > Parches y cumplimiento.

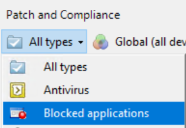

- En la barra de herramientas, cambie a vista de Aplicaciones bloqueadas.

- Si no lo ha hecho ya, actualice la lista de aplicaciones bloqueadas. Haga clic en el botón Descargar actualizaciones de la barra de herramientas. Haga clic en Windows > Seguridad y seleccione Aplicaciones a bloquear. Haga clic en Descargar ahora.

- Cuando termine de descargarse la lista de aplicaciones a bloquear, en el árbol Aplicaciones bloqueadas haga clic en Sin asignar para ver la lista de aplicaciones que se pueden bloquear.

- Seleccione las aplicaciones que quiera bloquear en la lista Sin asignar y trasládelas al árbol Bloquear.

- Las aplicaciones seleccionadas ahora estarán bloqueadas en los dispositivos.

Los cambios en el árbol Bloquear surten efecto en dispositivos administrados la siguiente vez que se ejecuta el rastreador de vulnerabilidades.