Bloqueo de secuencias de comandos del comportamiento de la aplicación

Las reglas de protección de archivos pueden bloquear la manera más común que tienen los puntos de terminal de infectarse por malware o ransomware: cuando se engaña a un usuario (normalmente mediante el phising del correo electrónico) para que abra un archivo adjunto o descague un archio de internet que contienen malware.hment or downloading a file from the internet that contains the malware. La mayoría de esos archivos que los usuarios abren engañados son de tipos conocidos, como documentos de Word con macros, archivos .JS (JavaScript) y otros tipos de secuencias de comandos.

Mediante las reglas de protección de archivos, se pueden establecer reglas que eviten que los archivos .JS y otras secuencias de comandos se utilicen (tenga en cuenta que esto no evita que los usuarios utilicen JavaScript en su explorador). Al bloquear el uso de secuencias de comandos, que la mayoría de usuarios no necesitan utilizar, se puede eliminar una gran parte de este vector de ataque.

Es muy probable que los usuarios no necesiten ejecutar secuencias de comando en sus equipos, no obstante, en algunos casos, es posible que aplicaciones de terceros legítimas necesiten ejecutar secuencias de comandos. Por ese motivo, es recomendable que empiece usando las reglas de protección de archivos en modo de aprendizaje, es decir, ajuste el modo de comportamiento de la aplicación como aprendizaje. En este modo, el agente de EPS aprende qué aplicaciones están ejecutando secuencias de comando y no bloqueará su uso cuando cambie a modo de bloqueo.

Por ejemplo, si utiliza reglas de protección de archivos, puede configurar la regla siguiente: no permitir que WSCRIPT y CSCRIPT ejecuten archivos *.JS. Después de forzala, los usuarios no podrán utilizar el motor de secuencias de comando de Microsoft (WSCRIPT/CSCRIPT) para ejecutar archivos .JS. Asegúrese de que habilita Permitir archivos de confianza para que omitan la opción de regla para omitir esta protección en las aplicaciones que se detectaron con WSCRIPT para ejecutar archivos .JS durante el periodo de aprendizaje.

Cadena de ejecución y bloqueo de origen de internet

En la versión 2017.1 se han agregado dos nuevas opciones a las reglas de protección de archivos para ayudar a bloquear a los usuarios que estén ejecutando secuencias de comando de un explorador o de una aplicación de correo, aunque las secuencias de comando se hubieran descargado dentro de un archivo comprimido.

- Aplicar si el proceso está en la cadena de ejecución

- Apply only to files &downloaded from Internet

Cuando se habilita la opción Aplicar si el proceso está en una cadena de ejecución, los programas monitorizados son cualquier programa de la “cadena de ejecución”. Por ejemplo, si un usuario ejecuta Chrome y abre un archivo .JS descargado por Chrome (es decir, el usuario hace doble clic en el archivo .JS después de que Chrome lo descargue), la cadena de ejecución será Chrome > WSCRIPT > .JS. Cuando se habilita esta opción, el "programa monitorizado" puede ser Chrome y los "archivos protegidos" pueden ser *.JS. Esto garantizará el bloqueo de los archivos JS que se ejecuten desde Chrome.

En la versión 2017.1 también hay una nueva regla de protección de archivos desde el primer momento, diseñada para evitar la ejecución de secuencias desde un explorador o una aplicación de correo. Esta regla evita que una serie de exploradores y aplicaciones de correo definidas ejecuten CMD, CSCRIPT, WSCRIPT y PowerShell. Bloqueará cualquier intento de ejecución de una secuencia por parte de un explorador o de una aplicación de correo, Esto se aplica a las secuencias que se ejecuten "fuera" del explorador: no JavaScript que se ejecute en el explorador como parte de un sitio web.

Existe un caso común en el que el uso de Aplicar si el proceso está en la cadena de ejecución no bloqueará la ejecución de secuencias de comandos: cuando la secuencia se empaqueta en un archivo zip y el usuario extrae el zip mediante el extractor nativo de Windows ZIP (no una aplicación de terceros). No obstante, este regla funcionará para bloquear un archivo zip adjunto si un usuario los abre con WINZIP y luego ejecuta una secuencia de comandos que estaba en el interior del archivo zip.

Para solucionar el problema descrito, está disponible una segunda opción, Aplicar sólo a los archivos descargados de internet. Por defecto, todos los archivos que descargue un explorador se marca como "descargado de internet". Esta etiqueta se mantiene con el archivo aunque éste se copie (tenga en cuenta que esta etiqueta sólo se aplica a los archivos de un sistema de archivos NTFS). Cuando se habilita esta opción, la regla sólo se aplica a los archivos que tengan esta etiqueta habilitada.

Una nueva regla lista para usarse utiliza esta función para evitar la ejecución de secuencias de comandos desde archivos descargados de internet por un explorador ("Evitar el acceso a secuencias de comando descargadas"). Cuando un usuario descarga un archivo zip de internet, si el zip incluye una secuencia de comando (.BAT, .CMD, .JS, .VBS), ésta no se podrá ejecutar, aunque el zip se extraiga mediante la aplicación de compresión nativa de Windows, e incluso aunque el archivo se guarde en un disco y se extraiga más tarde.

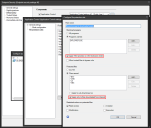

Para habilitar la cadena de ejecución o las opciones de origen de internet en una regla de protección de archivos

- Haga clic en Herramientas > Seguridad y cumplimiento > Configuración de agentes.

- En el árbol, en Configuración de agentes > Configuración de mi agente > Seguridad >&Seguridad de punto terminal, haga clic en Nuevo o haga doble clic en una lista existente.

- En la página Políticas predeterminadas, seleccione el ajuste Control de aplicaciones que desee modificar y edítelo.

- En la página Reglas de protección de archivos, modifique o agregue la regla que desee.

- Verá la opción Aplicar si el proceso está en la cadena de ejecución y la opción Aplicar sólo a archivos descargados de internet en la página de configuración de reglas.