Blocage des scripts Comportement d'application

Les règles de protection des fichiers peuvent bloquer le mode le plus courant d'infection des postes client par les malwares et les ransomwares, à savoir les attaques dans lesquelles l'utilisateur est poussé (généralement via un e-mail d'hameçonnage) à ouvrir une pièce jointe ou à télécharger un fichier sur Internet afin de propager le malware. La plupart des utilisateurs sont poussés à ouvrir des fichiers de type connu, notamment des documents Word contenant des macros, des fichiers .JS (JavaScript) ou d'autres types de script.

Les règles de protection des fichiers vous permettent de définir des règles pour interdire aux utilisateurs d'utiliser les fichiers .JS et autres scripts (attention, cela n'interdit pas aux utilisateurs d'employer JavaScript dans leur navigateur). En interdisant l'utilisation des scripts (dont la plupart des utilisateurs n'ont pas besoin), vous éliminez une grande partie des vecteurs d'attaque.

Le plus souvent, vos utilisateurs n'ont pas besoin d'exécuter des scripts sur leur ordinateur ; cependant, dans certains cas, des applications tierces légitimes ont besoin d'exécuter des scripts. C'est pourquoi il est recommandé de commencer à utiliser les règles de protection de fichiers en mode Apprentissage (configurez le Comportement d'application sur Apprentissage). Dans le mode, l'agent EPS apprend à connaître les applications qui exécutent des scripts et ne bloquent pas leur utilisation lorsque vous passez en mode Blocage.

Par exemple, ce type de règle de protection des fichiers vous permet de créer la règle suivante : Interdire à WSCRIPT et à CSCRIPT d'exécuter des fichiers *.JS. Une fois cette option activée, les utilisateurs ne peuvent plus se servir du moteur de scripts Microsoft (WSCRIPT/CSCRIPT) pour exécuter des fichiers .JS. Veillez à activer l'option Autoriser les fichiers de confiance à contourner la règle, afin de contourner cette protection pour les applications qui ont été repérées comme utilisant WSCRIPT pour exécuter des fichiers .JS au cours de la période d'apprentissage.

Chaîne d'exécution et blocage de l'origine Internet

Deux nouvelles options ont été ajoutées dans la version 2017.1 pour les règles de protection des fichiers. Elles permettent d'interdire aux utilisateurs d'exécuter des scripts depuis un navigateur ou une application d'e-mail même si ces scripts ont été téléchargés dans un fichier zip.

- Appliquer si le processus est dans la chaîne d'exécution

- Appliquer uniquement aux fichiers téléchargés depuis Internet

Lorsque vous activez l'option Appliquer si le processus est dans la chaîne d'exécution, les programmes surveillés incluent tous les programmes figurant dans la « chaîne d'exécution ». Par exemple, si un utilisateur exécute Chrome et ouvre un fichier .JS téléchargé par Chrome (l'utilisateur double-clique sur le fichier .JS après son téléchargement par Chrome), la chaîne d'exécution est Chrome > WSCRIPT > .JS. Lorsque cette option est activée, le « programme surveillé » peut être Chrome et les « fichiers protégés », les fichiers *.JS. Cela garantit que tous les fichiers JS exécutés depuis Chrome sont bloqués.

Dans la version 2017.1, il existe également une nouvelle règle de protection de fichiers prête à l'emploi, conçue pour interdire l'exécution des scripts depuis un navigateur ou une application d'e-mail. Cette règle interdit à une liste prédéfinie de navigateurs et d'applications d'e-mail d'exécuter CMD, CSCRIPT, WSCRIPT et PowerShell. Il bloque toutes les tentatives d'exécution d'un script par un navigateur ou une appli. d'e-mail (cela s'applique uniquement aux scripts qui s'exécutent « en dehors » du navigateur, pas aux scripts JavaScript exécutés dans le navigateur dans le cadre d'un site Web).

Il existe une situation courante où l'option Appliquer si le processus est dans la chaîne d'exécution ne bloque pas l'exécution des scripts : lorsque le script est inclus dans un fichier zip et que l'utilisateur extrait le zip à l'aide de l'outil natif Windows ZIP (au lieu d'une appli. tierce). Cependant, cette règle fonctionne pour bloquer un fichier zip en pièce jointe si l'utilisateur l'ouvre avec WINZIP, puis exécute un script figurant à l'intérieur du fichier zip.

Pour résoudre le problème ci-dessus, vous disposez d'une deuxième option : Appliquer uniquement aux fichiers téléchargés depuis Internet. Par défaut, chaque fichier téléchargé par un navigateur est marqué « Téléchargé depuis Internet » par ce navigateur. Cet indicateur est stocké avec le fichier même si ce dernier est copié (notez que cet indicateur s'applique uniquement aux fichiers d'un système de fichiers NTFS). Lorsque cette option est activée, la règle s'applique uniquement aux fichiers pour lesquels cet indicateur est activé.

Une nouvelle règle prête à l'emploi utilise cette fonction pour interdire l'exécution des scripts à partir des fichiers téléchargés depuis Internet par un navigateur (« Interdire l'accès aux scripts téléchargés »). Lorsqu'un utilisateur télécharge un fichier zip depuis Internet et que ce zip inclut un script (.BAT, .CMD, .JS, .VBS), le script est bloqué et ne peut pas s'exécuter, même si le zip a été extrait avec l'application Zip native de Windows, et même si le fichier est enregistré sur disque et extrait ultérieurement.

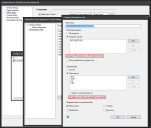

Pour activer les options de chaîne d'exécution ou d'origine Internet dans une règle de protection de fichiers

- Cliquez sur Outils > Sécurité et conformité > Paramètres d'agent.

- Dans l'arborescence, sous Paramètres d'agent > Mes paramètres d'agent > Sécurité > Endpoint Security, cliquez avec le bouton droit et sélectionnez Nouveau, ou double-cliquez sur une configuration existante.

- Dans la page Stratégie par défaut, sélectionnez le paramètre Contrôle des applications à modifier et apportez les modifications voulues.

- Dans la page Règles de protection de fichier, modifiez ou ajoutez la règle voulue.

- La page de configuration de la règle contient les options Appliquer si le processus est dans la chaîne d'exécution et l'option Appliquer uniquement aux fichiers téléchargés depuis Internet.