クライアント証明書を使用したセキュリティ

Ivanti® Endpoint Manager では、Windows デバイス用にクライアント証明書ベースのセキュリティ モデルを使用しています。 このセキュリティ モデルがアクティブになると、有効な証明書があるデバイスのみが安全なコアサーバ データを復号化できます。

クライアント証明書を使用したセキュリティを有効にすると、無効にすることができません。

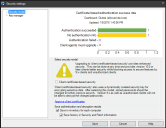

[セキュリティ設定] ダイアログボックス ([構成] > [セキュリティ]) にはグラフがあり、管理対象デバイスの証明書に基づく認証の成功率を示します。 管理対象デバイスがコアサーバへの安全な接続を試行するとき、またはセキュリティ スキャナ (vulscan.exe) が実行されるときに、接続結果がデバイス インベントリに保存されます。

[認証成功] 状態ではないデバイスは、新しいセキュリティ モデルが有効になった後で、完全に管理できません。 通常、これは、デバイスを他の状態にする古いデバイス エージェントです。

このダイアログボックスのグラフは、接続の試行結果を要約しています。

- 認証成功:デバイスのエージェントがバージョン2016で、安全に接続され、新しいセキュリティ モデルの準備ができています。 すべてのデバイスがこの状態になることが推奨されます。

- 認証情報なし:デバイスが安全な接続を試行していないか、セキュリティ スキャナが接続結果をまだコアに報告していません。 コアサーバにエージェントがインストールされていない場合は、コアがこのリストに表示されますが、問題はありません。

- 認証失敗:デバイスは認証を試行し、何らかの理由で失敗しました。 次のセクションで説明するように、通常、デバイスがクライアント証明書承認 ([構成] > [クライアント アクセスの管理]) を受信していないことが原因です。

- クライアント エージェントのアップグレードが必要:古い (9.x) エージェントを実行しているため、デバイスを認証できません。

グラフの項目をダブルクリックすると、関連付けられたデバイスがネットワーク表示に表示されます。 ダブルクリックした項目の動的に作成されたクエリが、[クエリ] > [マイクエリ] > [グラフで生成されたクエリ] の下に表示されます。 このビューを使用して、より簡単にデバイスを絞り込むか、トラブルシューティングできます。

接続の詳細情報は、[Ivanti Management] > [クライアント証明書を使用したセキュリティ] > [認証ステータス] の下のデバイス インベントリで確認できる場合があります。