BitLocker 構成

BitLocker ハード ドライブ暗号化テンプレート アクションを使用して、64ビット版の Microsoft Windows 10、11、およびそれ以降のオペレーティング システムでハード ドライブを暗号化します。 下記の管理オプションは、Microsoft の BitLocker 管理ユーティリティ (manage-bde.exe) でサポートされている、実証された機能を表しており、プロビジョニング ワークフローがこのユーティリティのオプションとどのように対話するかの概略を示しています。 この Microsoft ツールについての追加情報や、Microsoft の明確なオプション設定の説明については、Microsoft のドキュメントをご参照ください。

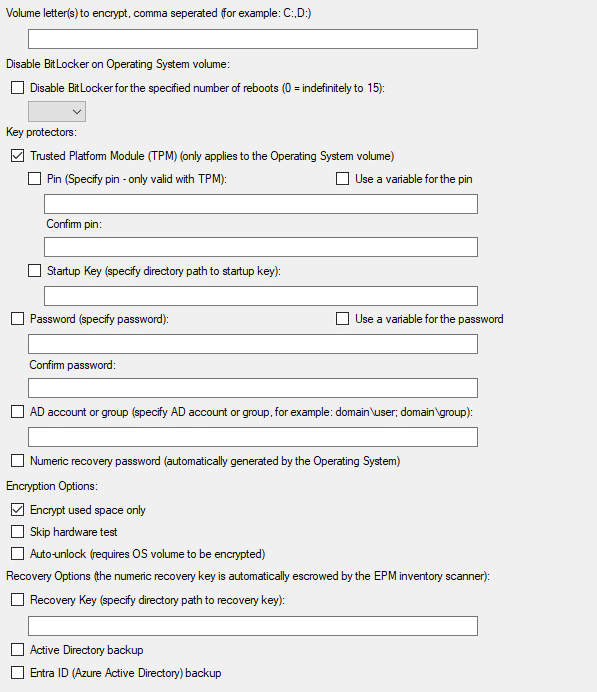

プロビジョニング テンプレート アクション: BitLocker ハードドライブ暗号化

イメージ参照 – UI 要素についての説明

-

暗号化するボリューム文字 - カンマ区切り (例: C:,D:): A ~ Z のドライブ文字を指定し、その後にコロンを付けます (例: C:)。 このフィールドは大文字と小文字の区別はなく、カンマ区切りのドライブ文字のリストを受け入れます。 EPM は、指定された各ボリューム文字に対して、以下で構成されたキー保護機能の追加を試行します。 一部のキー保護機能は、システム ボリュームに対してのみ追加できます。

-

オペレーティング システム ボリュームの BitLocker を無効にする: このオプションは、既存のキー保護機能を保持しながら、一時的に BitLocker を停止します。 指定された回数の再起動 (1~15回) に対して、BitLocker の強制が Microsoft によって無効化されます。 値0を指定すると、手動で再有効化するまで強制が無期限に無効化されます。 再有効化するには、キー保護機能を再適用するか、コマンド「manage-bde -on C:」を手動で実行します (C: は、適切なボリューム文字に置き換えてください)。

-

キー プロテクター:

-

信頼できるプラットフォーム モジュール (TPM) (オペレーティング システム ボリュームにのみ適用されます): TPM は、通常はマザーボードに組み込まれているハードウェア コンポーネントです。 オプションの PIN とスタートアップ キーを使用するには TPM が必要です。また、(Windows がインストールされている) システム ボリュームにのみ適用されます。

-

PIN (PIN を指定します - TPM でのみ有効です): タイプの区別があるプロビジョニング変数を使用して、パスワードを暗号化し、安全に保管することをお勧めします。

-

スタートアップ キー (スタートアップ キーのディレクトリ パスを指定します): これはキー ファイルが保存されているパス (暗号化されていないドライブ上のローカル パス、または UNC パス) です。 BitLocker はこのファイルをスタートアップ時の認証に使用します。

-

-

パスワード (パスワードを指定します): パスワードは、指定したすべての BitLocker ボリュームに適用されます。 たとえば、C:、D:、E: を指定すると、それぞれに同じパスワードが適用されます。 ボリュームごとに異なるパスワードを使用するには、ボリューム文字ごとに個別の BitLocker アクションを構成します。 PIN と同様、パスワードにもタイプの区別があるプロビジョニング変数を使用して、安全な暗号化を行うことをお勧めします。

-

AD アカウントまたは AD グループ (AD アカウントまたは AD グループを指定します。例: domain \user、domain\group): Active Directory のユーザ名またはグループを domain\user または domain\group の形式で入力します。

-

数値からなる回復パスワード (オペレーティング システムにより自動的に生成されます): これは回復用に OS によって自動的に生成される48桁のキーです。 EPM エージェントが管理デバイスにインストールされると、EPM インベントリ スキャナが自動的にこのキーを収集し、EPM コア サーバにアップロードします。

-

-

暗号化オプション:

-

使用済みの領域のみを暗号化: 使用済みのセクタ (データが保存されているセクタ) のみが暗号化されます。 これは、より高速な暗号化プロセスであり、ほとんどのシナリオに対して Microsoft が推奨しています。 より高度なセキュリティ要件に対応するためドライブ全体を暗号化するには、このオプションのチェックマークをオフにします。

-

ハードウェア テストをスキップ – このオプションは、すべてのキー保護機能が適切に構成されていることを確認し、システムが安全に再起動されるようにするための、Microsoft の BitLocker 事前チェックをスキップします。

-

自動ロック解除 (OS ボリュームを暗号化する必要があります) – これはシステム ボリューム以外のボリュームに適用されます。 ロック解除キーが暗号化されたシステム ボリューム上に保存されるため、このオプションを機能させるためには、システム ボリューム上で BitLocker が有効化されている必要があります。

-

-

回復オプション (数値回復キーは EPM インベントリ スキャナによって自動的にエスクローされます):

-

回復キー (回復キーのディレクトリ パスを指定します): EPM インベントリ スキャナは、数値からなる回復キーを自動的に収集します (回復キーの保護機能が有効になっている場合)。 キーは .BEK ファイルとして、ローカルの (暗号化されていない) ハードドライブ、USB ドライブ、または UNC ネットワーク共有にバックアップすることもできます。

-

Active Directory バックアップ: 特定のキー タイプ (PIN、パスワード、数値キー) を AD コンテナ オブジェクトにエスクローできます。

-

Entra ID (Azure Active Directory) バックアップ: サポートされている保護機能タイプについては、同様のキー バックアップがサポートされています。

-

グループ ポリシー オブジェクト (GPO) 設定:

Microsoft BitLocker オプションは、管理デバイスに適用されているグループ ポリシー オブジェクト (GPO) の設定、特にドメイン ポリシーにリンクされている設定に大きく影響されます。 BitLocker プロビジョニング テンプレートを配布する前に、関連する GPO 設定をレビューし、目的の結果が得られるように構成することが最も重要です。 EPM プロビジョニング テンプレートを配布する前に、意図する BitLocker 設定と調和させておく必要のある主な GPO 構成領域は、以下のとおりです。

-

[コンピュータ構成] > [ポリシー] > [管理テンプレート] > [Windows コンポーネント] > [BitLocker ドライブ暗号化]

-

BitLocker 回復情報を Active Directory ドメインサービスに保存する

-

固定データ ドライブ > BitLocker で保護された固定ドライブをどのように回復できるかを選択する

-

オペレーティング システム ドライブ > BitLocker で保護されたシステム ドライブをどのように回復できるかを選択する

-

オペレーティング システム ドライブ > オペレーティング システム ドライブのパスワードの使用を構成する

-

-

デバイスの GPO 設定を変更した後は、テストに進む前に変更がすぐに適用されるように、gpupdate /force を実行します。