Configuração do Bitlocker

A ação do modelo de criptografia da unidade de disco BitLocker é usada para criptografar discos rígidos em versões de 64 bits de sistemas operacionais Microsoft Windows 10, 11 e mais recentes. As opções de gerenciamento abaixo representam recursos documentados suportados pelo utilitário de gerenciamento BitLocker (manage-bde.exe) da Microsoft e determinam como o fluxo de trabalho de provisionamento interage com as opções desse utilitário. Para informações adicionais sobre a ferramenta da Microsoft e explicações sobre as configurações de opções, consulte a documentação da Microsoft.

Ação do modelo de provisionamento: Criptografia de Disco BitLocker

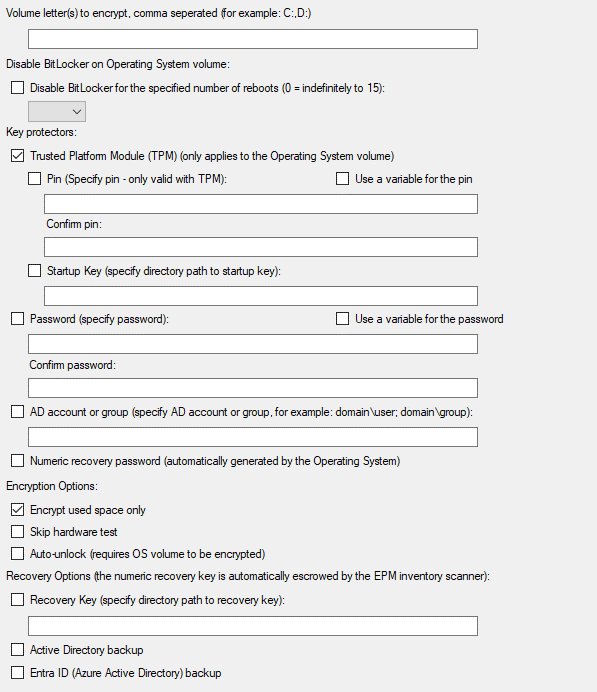

Imagem de referência – Elementos da UI explicados

-

Letra(s) do volume a ser criptografado, separada(s) por vírgula (por exemplo: C:,D:): Especifique as letras das unidades de A to Z, seguidas de dois pontos (por exemplo: C:). Este campo não diferencia maiúsculas e minúsculas e aceita uma lista delimitada por vírgulas de letras das unidades. O EPM tentará adicionar os protetores de chave configurados abaixo a cada letra do volume especificado. Alguns protetores de chave só poderão ser adicionados a volumes do sistema.

-

Desabilitar BitLocker no volume do sistema operacional: Esta opção suspende temporariamente o BitLocker e retém os Protetores de chave existentes. Para o número especificado de reinicializações (1 a 15), a execução do BitLocker é desabilitada pela Microsoft. Um valor de 0 desabilita a execução por tempo indefinido até que seja reativada manualmente. Para reativar, reaplique um protetor de chave ou execute manualmente o comando a seguir: manage-bde -on C: (Substitua C: pela letra do volume apropriado.)

-

Protetores de chave:

-

Trusted Platform Module (TPM) (aplicável somente ao volume do sistema operacional): TPM é um componentes de hardware normalmente integrado na placa-mãe. Opções de Pin e Chave de inicialização exigem TPM e são aplicáveis somente ao volume do sistema (onde o Windows está instalado).

-

Pin (especifique o Pin - válido apenas com TPM): Recomenda-se usar uma variável de provisionamento do tipo confidencial para criptografar e armazenar senhas com segurança.

-

Chave de inicialização (especifique o caminho do diretório para a chave de inicialização): Este é um caminho (um caminho local numa unidade não criptografada ou um caminho de UNC) onde um arquivo de chave é armazenado. O BitLocker usa esse arquivo para autenticação durante a inicialização.

-

-

Senha (especifique a senha): Senhas são aplicáveis a todos os volumes BitLocker especificados. Por exemplo, se você especificar C:, D:, E:, a mesma senha será aplicada a cada um. Para usar diferentes senhas por volume, configure uma ação do BitLocker separada para cada letra do volume. Da mesma forma com PINs, recomenda-se usar variáveis de provisionamento confidenciais para senhas para assegurar uma criptografia segura.

-

Grupo ou conta AD (especifique o grupo ou a conta AD, por exemplo: domain \user; domain\group): Insira um grupo ou nome de usuário do Active Directory no formato: domain \user; domain\group.

-

Senha de recuperação numérica (gerada automaticamente pelo sistema operacional): Esta é uma senha de 48 dígitos gerada automaticamente pelo sistema operacional para fins de recuperação. Se o agente EPM foi instalado no dispositivo gerenciado, o Analisador de Inventário coletará esta chave automaticamente e a carregará no servidor principal do EPM.

-

-

Opções de criptografia:

-

Criptografar apenas o espaço usado: Somente os setores usados, aqueles onde os dados estão armazenados, serão criptografados. Este é um processo mais rápido de criptografia e recomendado pela Microsoft para a maioria dos cenários. Desmarque esta opção para criptografar a unidade de disco inteira para requisitos de maior segurança.

-

Ignorar teste de hardware – Esta opção ignora a pré-verificação do Microsoft BitLocker, que assegura que todos os protetores de chave estão devidamente configurados e que o sistema pode ser reinicializado com segurança.

-

Desbloqueio automático (requer que o volume do SO seja criptografado) – Aplicável somente a volumes que não são do sistema. Esta chave de desbloqueio é armazenada no volume do sistema criptografado, portanto o BitLocker deve estar habilitado no volume do sistema para esta opção funcionar.

-

-

Opções de recuperação (a chave numérica é automaticamente custodiada pelo analisador de inventário do EPM):

-

Chave de recuperação (especifique o caminho do diretório para a chave de recuperação): O Analisador de Inventário EPM coletará automaticamente a chave de recuperação numérica se o protetor estiver habilitado. Também é possível fazer o backup de chaves como arquivos .BEK em um disco rígido local (não criptografado), como uma unidade USB ou um compartilhamento de rede UNC.

-

Backup do Active Directory: pode custodiar determinados tipos de chave — PINs, senhas e chaves numéricas — em objetos de contêiner do Active Directory.

-

Backup do Entra ID (Azure Active Directory): suporta backups de chave similares para tipos de protetores suportados.

-

Configurações do Objeto de Política de Grupo (GPO):

As opções do Microsoft BitLocker são significativamente influenciadas pelas configurações do Objeto de Política de Grupo (GPO) aplicadas ao dispositivo gerenciado, especialmente aquelas vinculadas às políticas do domínio. Antes de implantar modelos de provisionamento do BitLocker, é fundamental revisar e definir as configurações relevantes do GPO para assegurar os resultados desejados. Seguem abaixo as principais áreas de configuração do GPO que devem estar alinhadas às configurações desejadas do BitLocker antes que os modelos de provisionamento EPM sejam implantados:

-

Configuração do Computador > Políticas > Modelos Administrativos > Componentes do Windows > Criptografia da Unidade BitLocker

-

Armazene as informações de recuperação do BitLocker no Active Directory Domain Services

-

Unidade fixa de dados > Escolha como unidades fixas protegidas pelo BitLocker podem ser recuperadas

-

Unidades do sistema operacional > Escolha como unidades do sistema protegidas pelo BitLocker podem ser recuperadas

-

Unidades do sistema operacional > Configure o uso de senhas para unidades do sistema operacional

-

-

Após modificar qualquer configuração do GPO no dispositivo, execute gpupdate /force para assegurar que as alterações foram aplicadas imediatamente, antes de prosseguir com quaisquer testes.