Конфигурация Bitlocker

Действие шаблона шифрования жесткого диска BitLocker используется для шифрования жестких дисков в 64-разрядных версиях Microsoft Windows 10, 11 и более новых ОС. Представленные далее параметры управления являются документированными функциями, поддерживаемыми программой управления BitLocker от Microsoft (manage-bde.exe), и представляют взаимодействие последовательности подготовки с параметрами этой программы. См. документацию Microsoft для получения дополнительной информации о программе Microsoft и настройках ее параметров.

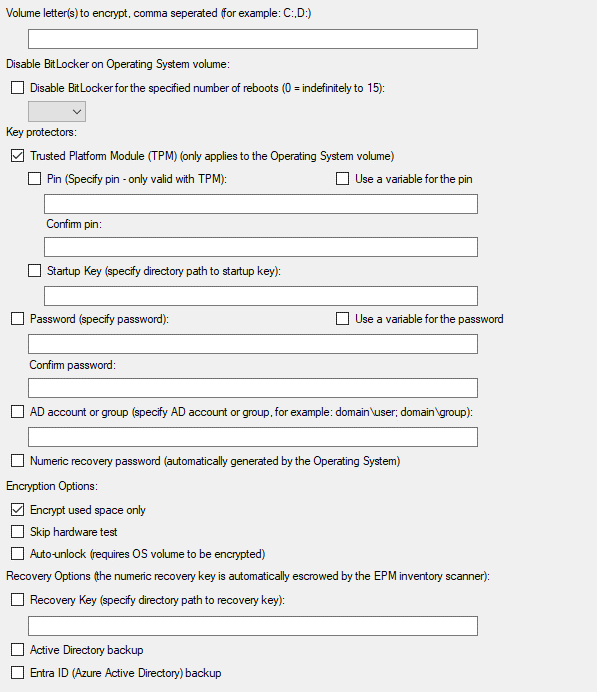

Действие шаблона подготовки: Шифрование жесткого диска с помощью BitLocker

Ссылка на изображение – Элементы пользовательского интерфейса

-

Буквы томов для шифрования через запятые (например: C:,D:): Укажите буквы дисков от A до Z с двоеточием (например, C:). Это поле не зависит от регистра ввода и работает со списком разделенных запятыми букв. EPM будет добавлять сконфигурированные далее ключи защиты для каждой буквы тома. Некоторые ключи защиты можно добавлять только для системных томов.

-

Выключение BitLocker на томе операционной системы: Эта параметр временно приостанавливает работу BitLocker, сохраняя при этом существующие ключи защиты. Использование BitLocker выключается Microsoft для указанного количества перезагрузок (1 - 15). Значение 0 выключает процесс на неопределенный срок до его активации вручную. Для повторного включения можно еще раз использовать ключ защиты или вручную выполнить команду: manage-bde -on C: (Замените C: на соответствующую букву тома).

-

Ключи защиты:

-

TPM (Trusted Platform Module) (только для томов с ОС)): TPM - это аппаратный компонент, обычно интегрированный в системную плату. Для параметров Pin-код и Ключ запуска необходимо наличие TPM, и они используются только для системных томов (с установкой Windows).

-

Pin-код (укажите Pin-код - только с TPM): Рекомендуется использовать переменную подготовки для шифрования и безопасного хранения любого пароля.

-

Ключ запуска (укажите путь каталога ключа запуска): Это путь (локальный путь на диске без шифрования или путь UNC), где хранится файл ключа. BitLocker использует этот файл для аутентификации во время запуска.

-

-

Пароль (укажите пароль): Пароли применяются ко всем указанным томам BitLocker. Например, если указать C:, D:, E:, для каждого из них будет использоваться один и тот же пароль. Для использования разных паролей для каждого тома сконфигурируйте отдельное действие BitLocker для каждой буквы тома. Как и в случае с PIN-кодами, для повышения надежности шифрования для паролей рекомендуется использовать особые переменные подготовки.

-

Учетная запись или группа AD (укажите учетную запись или группу AD, например, домен\пользователь; домен\группа): Введите имя пользователя или группы Active Directory в формате: домен\пользователь или домен\группа.

-

Числовой пароль восстановления (создается автоматически операционной системой): Это 48-значный ключ, автоматически генерируемый ОС для целей восстановления. Если на управляемом устройстве установлен агент EPM, сканер инвентаризации EPM автоматически получит и загрузит этот ключ на главный сервер EPM.

-

-

Параметры шифрования:

-

Шифровать используемое место: Шифрование будет выполняться только для используемых секторов с данными. Это наиболее быстрый процесс шифрования, рекомендуемый Microsoft для большинства сценариев. Отмените установку этого параметра для шифрования всего диска и соблюдения более высоких требований к безопасности.

-

Пропустить аппаратный тест - этот параметр пропускает предварительную проверку BitLocker от Microsoft, гарантирующую правильную конфигурацию всех ключей защиты и возможность безопасной перезагрузки системы.

-

Автоматическая разблокировка (необходимо шифрование тома ОС) - используется только для несистемных томов. Ключ снятия блокировки хранится на зашифрованном системном томе - для работы этого параметра необходимо включить BitLocker на системном томе.

-

-

Параметры восстановления (числовой ключ восстановления автоматически выдается сканером инвентаризации EPM):

-

Ключ восстановление (укажите путь каталога ключа восстановления): Сканер инвентаризации EPM автоматически собирает числовой ключ восстановления, если он активирован. Можно создавать резервные копии ключей в виде файлов .BEK на локальном жестком диске (без шифрования), накопителе USB или сетевом ресурсе UNC.

-

Резервная копия Active Directory: Может использоваться для выдачи определенных типов ключей, а именно, PIN-кодов, паролей и числовых ключей - в контейнерных объектах AD.

-

Резервная копия Entra ID (Azure Active Directory): Используются подобные резервные копии ключей для поддерживаемых типов защиты.

-

Настройки GPO (Group Policy Object):

Параметры Microsoft BitLocker подвержены существенному влиянию настроек объекта групповой политики (GPO), применяемых на управляемом устройстве, а именно тех, которые связаны с политиками домена. Для достижения нужных результатов перед развертыванием шаблонов подготовки BitLocker нужно проверить и сконфигурировать соответствующие параметры GPO. Далее представлены важные области конфигурации GPO, которые нужно привести в соответствие с предполагаемыми настройками BitLocker перед развертыванием шаблонов подготовки EPM:

-

Конфигурация компьютера > Политики > Административные шаблоны > Компоненты Windows > Шифрование диска с помощью BitLocker

-

Сохраните информацию восстановления BitLocker в доменных службах Active Directory.

-

Несъемный жесткий диск данных > Выберите, как могут быть восстановлены диски, защищенные с помощью BitLocker

-

Диски операционной системы > Выберите, как могут быть восстановлены диски ОС, защищенные с помощью BitLocker

-

Диски операционной системы > Сконфигурируйте использование паролей для дисков операционной системы

-

-

После изменения настроек GPO и перед началом тестирования запустите на устройстве команду 'gpupdate /force' для немедленной проверки изменений.