Блокировка сценариев для действий приложений

Правила защиты файлов могут использоваться для блокировки наиболее распространенных способов заражения конечных систем вредоносными или случайными программами, когда пользователь был обманут (обычно в результате действия фишинговой почты) и открыл вложение или загрузил, содержащее вредоносное ПО или файл из Интернета. Большинство из этих файлов открываются пользователями в виде известных типов приложений, таких как документы Word с макрокомандами, файлов .JS (JavaScript) или другие типов сценариев.

Используя правила защиты, вы можете настроить действия для предотвращения выполнения пользователями сценариев .JS и других приложений (имейте в виду, что это не ограничивает пользователей в использовании браузера JavaScript). Блокирование использования сценариев (которые большинство пользователей не должны использовать) предотвратит значительную часть таких атак.

Скорее всего, пользователям не потребуется выполнять сценарии на их компьютерах; однако в некоторых случаях для правомочных приложений сторонних компаний может потребоваться их запуск. По этой причине рекомендуется начать использовать правила запуска приложений в режиме обучения (например, в режиме изучения действий приложений). В этом режиме агент EPS изучает, какие приложения запускают сценарии, и не будет блокировать их после изменения вами режима блокировки.

Например, используя правила защиты файлов, вы можете сконфигурировать следующее правило: Не разрешать WSCRIPT и CSCRIPT выполнять файлы сценариев *.JS. После применения правила пользователи не смогут использовать службу сценариев Microsoft (WSCRIPT/CSCRIPT) для запуска файлов .JS. Убедитесь в том, что вы включили функцию "Разрешить надежные файлы" (Allow trusted files) для предотвращения работы правила и предотвращения защиты приложений, которые были обнаружены с помощью WSCRIPT как использующие файлы .JS в течение периода обучения.

Блокировка последовательностей выполнения и файлов из Интернета

В версию 2017.1 были добавлены две новые функции для правил защиты файлов, которые помогут вам блокировать действия пользователей, запускающих сценарии из браузера или приложения электронной почты, даже если эти сценарии были загружены в составе файла zip.

- Применить, если процесс, это последовательность выполнения (Apply if process is in the execution chain)

- Применять только для файлов, загруженных из Интернета (Apply only to files downloaded from internet)

Когда включена функция Применить, если процесс, это последовательность выполнения (Apply if process is in the execution chain), к отслеживаемым программам будут относиться любые программы, находящиеся в последовательности выполнения. Например, если пользователь запускает браузер Chrome и открывает загруженный с его помощью файл .JS (например, пользователь дважды нажал имя файла .JS после его загрузки в Chrome), последовательностью выполнения будет, Chrome > WSCRIPT > .JS. Если этот параметр включен, "отслеживаемой программой" может быть Chrome и "защищенные файлы", такие как *.JS. Это позволит блокировать запуск в браузере Chrome любых файлов JS.

В версии 2017.1 также представлено новое и готовое к использованию правило защиты файлов, предназначенное для предотвращения выполнения сценариев из браузера или приложения электронной почты. Это правило препятствует запуску определенных браузеров и почтовых программ из работающих сред CMD, CSCRIPT, WSCRIPT и PowerShell. Оно будет блокировать любые попытки запустить сценарий в любом браузере или программе электронной почты (это относится только к сценариям, запускаемым вне несвязанных с браузерами приложений JavaScript, функционирующих как часть веб-сайта).

Существует один общий случай, когда использование функции Применить, если процесс, это последовательность выполнения (Apply if process is in the execution chain) не будет блокировать выполнение сценариев, а именно, когда сценарий был упакован в файл zip, и пользователь распаковывает его с помощью оригинальной программы распаковки Windows (не приложений сторонних компаний). Однако это правило будет блокировать файл вложения zip, если пользователь откроет его в программе WINZIP, а затем запустит находящийся внутри сценарий.

Для устранения вышеуказанной проблемы доступен второй параметр, Применять только для файлов, загруженных из Интернета (Apply only to files downloaded from internet). По умолчанию каждый файл, загруженный с помощью браузера, помечается браузером как "загруженный из Интернета". Этот флаг остается с файлом, даже если файл будет скопирован (заметьте, что этот флаг применяется только к файлам в файловой системе NTFS). Когда этот параметр включен, правило будет применяться только к файлам, у которых присутствует этот флаг.

Новое и готовое к использованию правило содержит эту функцию для предотвращения выполнения сценариев из файлов, загруженных из Интернета с помощью браузера ("Предотвратить доступ к загружаемым сценариям"). Когда пользователь загрузит файл zip из Интернета, и если файл zip содержит сценарий (.BAT, .CMD, .JS, .VBS), сценарий будет блокирован, даже если файл zip был распакован с помощью оригинальной программы распаковки Windows и если файл был сохранен на диск и извлечен позднее.

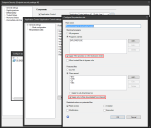

Для включения последовательности выполнения или параметров для загруженных из Интернета файлов в правиле защиты файлов:

- Щелкните Сервис > Безопасность и соответствие > Настройки агента (Tools > Security and Compliance > Agent Settings).

- В области дерева Настройки агента > Настройки моего агента > Безопасность > Endpoint Security (Agent settings > My agent settings > Security > Endpoint Security) щелкните правой кнопкой мыши и выберите Создать (New) или дважды щелкните существующую настройку.

- На странице Политика по умолчанию (Default policy) выберите настройки управления приложениями, которые нужно изменить, и измените их.

- На странице Правила защиты файлов (File protection rules) измените или добавьте нужное правило.

- На странице конфигурации правил отобразятся параметры Применить, если процесс, это последовательность выполнения (Apply if process is in the execution chain) и Применять только для файлов, загруженных из Интернета (Apply only to files downloaded from internet).