IDプロバイダーの構成

ライセンス:Silver

IDプロバイダー(IdP)を構成し、Ivanti Neurons for MDM へのデバイス登録、管理ポータルへのアクセス、セルフサービスポータルへのアクセスを希望するユーザーを認証します。 オンプレミス LDAP 対応ユーザ ディレクトリが必要です。 Ivanti Neurons for MDM は、すべての SAML 2.0 対応 IdP と連携できます。 Microsoft Azure AD認証(Azure AD)、Microsoft ADFS(Active Directory Federation Services)、Okta、OneLogin、PingOne、Ping IdentityのPingFederateは、Ivanti Neurons for MDM に対応することが検証されています。

これまでSAML auth/IdPを設定すると、SAML認証がデバイス登録とポータル認証の両方に使用されていました。 トグルボタンが提供され、管理ポータルのアクセスとデバイス登録で異なる認証方法を選択できます。 バイパストグルはデバイス登録にのみ使用します。

デバイス登録中に、管理者は ID プロバイダ オプションを回避できます。このようにすると、ユーザは ID プロバイダ ページでの認証ではなく、PIN を使用した認証を選ぶことができます。

概要

-

Microsoft ADまたは他のオンプレLDAPディレクトリを使用している場合は、Ivanti Neurons for MDM に接続し、ユーザーをインポートするようConnectorを設定する必要があります。 ConnectorまたはLDAPの設定が完了していない場合は完了させてください。

-

IdPが追加されると、ユーザー認証は自動的にLDAPからIdPに切り替わります。

-

IdPプロバイダーは1つにしてください。

-

IdPにアクセスできなくなった場合は、Ivanti Neurons for MDM テナント管理者(TA)アカウントを使用してこの管理ポータルにアクセスし、トラブルシューティングを行います。 TAはローカルアカウントであり、外部認証を必要としません。 Ivanti Neurons for MDM がプロビジョニングされ、組織の技術担当者または同等の担当者に情報が提供されるとTAアカウントが作成されます。 TAアカウント情報をお持ちでない場合は、サポート担当者にお問い合わせください。

-

Ivanti Neurons for MDM では、Windows 10デバイス登録中のユーザー認証にMicrosoft Azure Active Directory(Azure AD)を使用できます。

IdPベンダーが提供したツールを使用し、LDAPユーザーの認証タイプを設定します。 IdPの認証方式は Ivanti Neurons for MDM の設定より優先されます。Ivanti Neurons for MDM 認証設定は、[ユーザー] > [ユーザー設定] > [デバイス登録設定] > [デバイス登録認証タイプ] にあります。

-

Apple Device EnrollmentおよびConfiguratorデバイス登録は、ユーザー認証にIdPを使用しません。

-

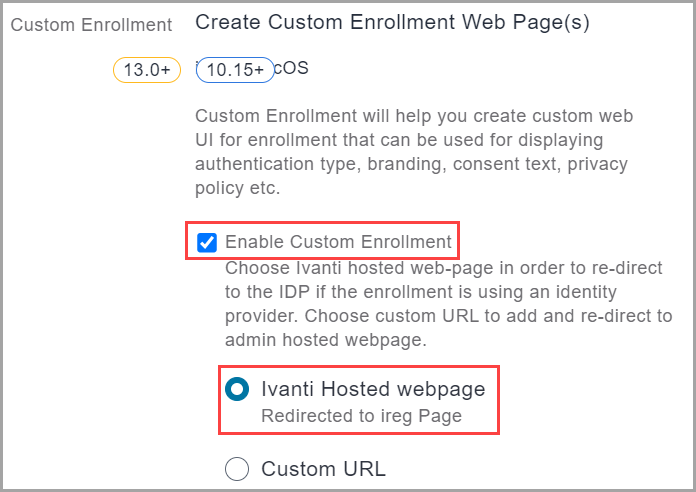

Apple Business ManagerのiOSデバイス登録とmacOSデバイス登録で機能するようにIDプロバイダを構成するには、[管理] > [Apple] > [デバイス登録] > [デバイス登録プロファイルを編集] にあるカスタム登録を有効化と、関連するIvantiがホストしているWebページ設定を有効にする必要があります。詳細はこちらの「デバイス登録」をご覧ください。

IdP設定の種類

Ivanti Neurons for MDM の [ID] ページが、以下の種類のIdPプロバイダーの設定を導いてくれます。

- Ivanti Neurons for MDM IdP の設定- サポートされている Ivanti Neurons for MDM IdP プロバイダは、Azure AD、OneLogin、Okta、PingOne です。

- オンプレIdP設定 - サポートされるオンプレIdPプロバイダーはADFS 3.0、PingFederate 8.2.1、PingFederate 8.1.3です。

- 汎用IdP設定 - これは、Microsoft ADFS、Okta、OneLogin、PingFederateを使用していない場合の汎用設定パスです。

IDプロバイダー(IdP)の構成

手順

- [管理] > [ID] > [SAML 認証] を開きます。

- IDプロバイダの設定の種類をクリックします。

- Ivanti Neurons for MDM IdP設定

- オンプレIdP設定

- 汎用IdP設定

- 対応のIIdPを選択します。 ステップ3で [汎用IdP設定] を選択した場合は、このステップをスキップし、ステップ5に進んでください。

- 選択したIdPに応じて表示される、画面上の指示に従います。

- [完了] をクリックします。

管理者は、IdPを使用した最初の認証から2時間までシングルサインオンが可能です。

必要な可能性のある設定タスク

選択したIdPに応じて、関連する以下のページやステップに進みます。

| IdP | 手順 |

|---|---|

|

|

|

|

|

|

ローカルユーザーによるIdP認証のバイパス

IdPまたは Ivanti Neurons for MDM の接続がダウンし、Ivanti Neurons for MDM 側からのトラブルシューティングが必要な場合、一部の管理者は、LDAPやIdPなどの外部システムによる認証に頼らず、Ivanti Neurons for MDM にログインできる必要があります。 システム管理者の役割を持つローカルユーザーのみIdP認証をバイパスできます。

IdP認証をバイパスするローカルユーザーのリストを作成します。

手順

- [管理] > [ID] をクリックします。

- [IdP認証をバイパスするローカルユーザー] セクションで [+ユーザーを追加] をクリックします。

- システム管理者の役割を持つローカルユーザーだけを表示したリストから、少数のユーザーを選択してください。

- [保存] をクリックします。

IdP認証をバイパスするローカルユーザーのリストからユーザーを削除するには、削除したいエントリの横にある削除アイコンをクリックします。

[ID] ページが表示されない場合、必要な権限を持っていない可能性があります。 以下のいずれかの役割が必要です。

-

システム管理

-

読み取り専用システム