Configurar el proveedor de identidades

Licencia:Silver

Configure un proveedor de identidades (IdP) para autenticar los usuarios que desean registrar dispositivos con Ivanti Neurons for MDM, acceder a este portal de administración o acceder al portal de autoservicio. Es necesario un directorio de usuarios compatible con LDAP en el entorno local. Ivanti Neurons for MDM funciona con cualquier IdP compatible con SAML 2.0. Autenticación de Microsoft Azure AD (Azure AD), Microsoft ADFS (Active Directory Federation Services), Okta, OneLogin, PingOne y PingFederate de Ping Identity se han verificado que funcionan con Ivanti Neurons for MDM.

Anteriormente, si se configuraba SAML auth/IdP, la autenticación SAML se utilizaba tanto para el registro de dispositivos como para la autenticación del portal. Ahora se ha habilitado un interruptor para elegir diferentes métodos de autenticación para el acceso al Portal de administración y el Registro de dispositivos. El interruptor solo es aplicable para el registro de dispositivos.

Durante el registro del dispositivo, el administrador puede omitir la opción del proveedor de identidad y dar al usuario la opción de autenticarse mediante un PIN, en lugar de usar la página del proveedor de identidad.

Información general

-

Si está usando Microsoft AD u otro directorio de LDAP local, tendrá que configurar Conector para conectarse e importar usuarios a Ivanti Neurons for MDM. Configure Conector o LDAP si todavía no lo ha hecho.

-

Cuando se añade un IdP, la autenticación del usuario cambia automáticamente de LDAP a IdP.

-

Solo está permitido un proveedor de IdP.

-

En caso de que su IdP se vuelva inaccesible, utilice la cuenta del Administrador de abonados (TA, en inglés) de Ivanti Neurons for MDM para acceder a este Portal de administración y solucionar el problema. La cuenta de TA es una cuenta local y no requiere autenticación externa. La cuenta de TA se crea cuando se aprovisiona su Ivanti Neurons for MDM y se proporciona información al contacto técnico de su organización o equivalente. Si no tiene la información de su cuenta de TA, contacte con su representante de asistencia técnica.

-

Ivanti Neurons for MDM es compatible con Microsoft Azure Active Directory (Azure AD) para autenticar a los usuarios durante el registro de dispositivos Windows 10.

Establezca el tipo de autenticación para los usuarios de su LDAP utilizando las herramientas proporcionadas por su proveedor de IdP. El esquema de autenticación de su IdP tendrá prioridad sobre los ajustes de Ivanti Neurons for MDM. Los ajustes de autenticación se pueden encontrar aquí: Usuarios > Ajustes del usuario > Ajuste del Registro de dispositivos > Tipo de autenticación del Registro de un dispositivo.

-

Las inscripciones en la inscripción de dispositivos de Apple y en dispositivos Configurator no emplean IdP para autenticar a los usuarios.

-

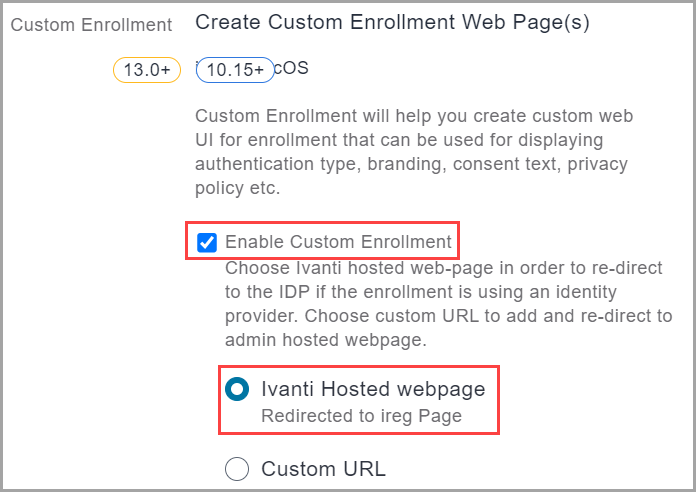

Para configurar un proveedor de identidad para que funcione en el registro de dispositivos iOS y macOS de Apple Business Manager, debe activar los ajustes Activar la inscripción personalizada y los ajustes relacionados página web alojada con Ivanti que se encuentran en Admin > Apple > Inscripción de dispositivos > editar un perfil de inscripción de dispositivos. Consulte Inscripción de dispositivos para obtener más información:

Tipos de configuración del IdP

La página de identidad de Ivanti Neurons for MDM le guía por la configuración de los siguientes tipos de proveedores de IdP:

- Ajuste de IdP para Ivanti Neurons for MDM: los proveedores compatibles de Ivanti Neurons for MDM son Azure AD, OneLogin, Okta y PingOne.

- Configuración del IdP local: los proveedores de IdP locales son ADFS 3.0, PingFederate 8.2.1 y PingFederate 8.1.3.

- Configuración de IdP genérico: esta es una ruta de configuración genérica que puede utilizar si no usa Microsoft ADFS, Okta, OneLogin ni PingFederate.

Configurar un proveedor de identidad (IdP)

Procedimiento

- Vaya a Administración > Identidad > Autenticación con SAML.

- Haga clic en un tipo de configuración de proveedor de identidad:

- Configuración de la IDP de Ivanti Neurons for MDM

- Configuración de la IDP interna

- Configuración de la IDP genérica

- Seleccione el correspondiente IdP. Si ha seleccionado Configuración de la IDP genérica en el paso 3, omita este paso y continúe desde el paso 5.

- Siga las instrucciones en pantalla que aparecen para su IdP elegida.

- Haga clic en Hecho.

Los administradores pueden iniciar sesión única durante un máximo de 2 horas desde su autenticación inicial con el IdP.

Configurar tareas que quizá deba completar

Según su IdP elegida, se le guiará a través de las siguientes páginas y pasos asociados:

| IdP | Procedimiento |

|---|---|

|

|

|

|

|

|

Permitir que los usuarios locales omitan la autenticación IdP

Cuando se cae la conectividad de un IdP o Ivanti Neurons for MDM y es necesario solucionar el problema desde el lado de Ivanti Neurons for MDM, algunos administradores necesitan poder iniciar sesión en Ivanti Neurons for MDM sin depender de sistemas externos, como LDAP o IdP, para la autenticación. Solo los usuarios locales con funciones de administrador del sistema pueden omitir la autenticación IdP.

Crear una lista de usuarios locales para omitir la autenticación IdP

Procedimiento

- Haga clic en Administrador > Identidad.

- En la sección «Omisión de la autenticación IdP para los usuarios locales», haga clic en +Añadir usuarios.

- De la lista que muestra solo los usuarios locales con funciones de administración del sistema, seleccione algunos usuarios.

- Haga clic en Guardar.

Para eliminar a un usuario de la lista de usuarios locales que pueden omitir la autenticación IdP, haga clic en el icono eliminar que hay junto a la entrada que desee eliminar.

Si no puede ver la página de Identidades, puede ser que no tenga los permisos necesarios. Necesita tener una de las siguientes funciones:

-

Administración del sistema

-

Sistema de solo lectura