Erweiterte Einstellungen

Erweiterte Einstellungen werden über das Menüband "Verwalten" aufgerufen. Sie ermöglichen Ihnen das Zuweisen lokaler Einstellungen zur Application Control-Konfigurationsdatei. Geben Sie die erforderlichen lokalen Komponenten mithilfe der Registerkarten "Richtlinieneinstellungen" und " Benutzerdefinierte Einstellungen" an.

In diesem Abschnitt werden folgende Themen behandelt:

Richtlinieneinstellungen

Application Control Richtlinieneinstellungen sind im Dialogfeld "Erweiterte Einstellungen" verfügbar. Sie beinhalten allgemeine Application Control-Einstellungen, die sich auf alle Anforderungen zum Ausführen von Anwendungen und Prozessen anwenden lassen.

Allgemeine Funktionen

| Option | Beschreibung |

|---|---|

| Lokale Laufwerke standardmäßig als zulässig festlegen | Die Konfigurationsstandardeinstellung für lokale Laufwerke ist eine Negativliste, d. h. alle Elemente, die sich auf dem lokalen Laufwerk befinden, sind zulässig, es sei denn, sie bestehen die Prüfung auf vertrauenswürdigen Besitz nicht oder sind in einer Liste vom Typ Verweigerte Elemente enthalten. Deaktivieren Sie diese Option, um die Konfiguration als Positivliste festzulegen, sodass alle Elemente auf dem lokalen Laufwerk blockiert werden, es sei denn, sie sind in einer Liste vom Typ Zulässige Elemente enthalten. |

| cmd.exe für Batchdateien zulassen | Administratoren sollten die Datei "cmd.exe" in ihrer Application Manager-Konfiguration explizit unterbinden. Wenn "cmd.exe" verweigert wird und die Option "cmd.exe" für Batchdateien zulassen deaktiviert ist, werden Batchdateien überprüft und blockiert, falls Sie der Application Manager-Richtlinie nicht entsprechen. Falls die Option nicht ausgewählt ist und "cmd.exe" explizit verweigert wird, werden alle Batchdateien blockiert, ohne überhaupt geprüft zu werden. Falls diese Option aktiviert ist und "cmd" explizit verweigert wird, kann "cmd.exe" dennoch eigenständig ausgeführt werden, jedoch werden alle Batchdateien mit den Application Control-Regeln abgeglichen. Falls "cmd.exe" nicht explizit verweigert wird, werden alle Batchdateien ausgeführt, unabhängig davon, ob diese Option aktiviert ist oder nicht. |

| Einschränkungen bei Anmeldung ignorieren | Während der Anmeldung führt der Computer unter Umständen eine Reihe wichtiger Anwendungen aus. Das Blockieren dieser Anwendungen kann dazu führen, dass der Computer nicht ordnungsgemäß oder überhaupt nicht funktioniert. Daher ist diese Option standardmäßig aktiviert. |

| Selbstextrahierende ZIP-Dateien extrahieren | Eine selbstextrahierende Datei ist eine ausführbare Datei, die eine ZIP-Datei sowie ein kleines Programm zum Entpacken dieser ZIP-Datei enthält. Diese Dateien werden manchmal als Alternative zu MSI-Dateien zum Installieren einer Anwendung verwendet. Viele Administratoren bevorzugen es, Anwendungen nur über MSI-Dateien zu installieren. Es werden nur selbstextrahierende EXE-Dateien unterstützt, die mit der ZIP-Spezifikation formatiert wurden. Weitere Informationen finden Sie unter ZIP-Spezifikationen. Mithilfe der Option Selbstextrahierende ZIP-Dateien extrahieren lässt sich eine verweigerte ausführbare Datei, bei der er sich um eine selbstextrahierende ZIP-Datei handelt, mit dem ZIP Extractor entpacken. Ist diese Option deaktiviert (Standardeinstellung), unterliegt die Datei der normalen Regelverarbeitung, wenngleich sie eine ausführbare Datei ist. Nachdem der Inhalt extrahiert wurde, unterliegt der ausführbare Inhalt weiterhin der normalen Prüfung auf vertrauenswürdigen Besitz. Die Ausführung des Inhalts wird verhindert, wenn es sich beim Benutzer nicht um einen vertrauenswürdigen Besitzer handelt. Dies ist sinnvoll für Szenarien, in denen eine selbstextrahierende ZIP-Datei nicht ausführbaren Inhalt enthält, etwa ein Dokument, das der Benutzer benötigt. Diese Option ist standardmäßig deaktiviert und die selbstextrahierende ZIP-Datei wird wie eine normale ausführbare Datei behandelt. Ihre Ausführung (d. h. das Extrahieren ihres Inhalts) kann entsprechend der normalen Regelverarbeitung verhindert werden. |

| Einschränkungen bei Active Setup ignorieren | Standardmäßig unterlegen alle Anwendungen, die beim Active Setup ausgeführt werden, den Application Control-Regeln. Wählen Sie diese Option aus, um diese Anwendungen in der Active Setup-Phase von den Regelprüfungen auszunehmen. |

| Dateien auf entfernbaren Medien verweigern | Deaktivieren Sie diese Option, um die Einschränkungen für entfernbare Medien aufzuheben. Entfernbare Medien sind diejenigen, die durch den Aufruf "GetDriveType" als solche bestimmt werden. Aufgrund der Beschaffenheit entfernbarer Medien kann sich der Laufwerkbuchstabe ändern, je nachdem, wie der Endpunkt eingerichtet ist. Beispiel: Auf einem Computer kann das Laufwerk für entfernbare Medien E: lauten, während es auf einem anderen Computer F: heißt. |

|

Dateien auf Netzwerkfreigaben verweigern |

Die Konfigurationsstandardeinstellung für Netzwerkfreigaben ist eine Positivliste. D. h. alle Elemente der Netzwerkfreigabe werden verweigert, es sei denn, sie sind in einer Liste vom Typ Zulässige Elemente enthalten. Deaktivieren Sie diese Option, um die Konfiguration als Negativliste festzulegen, sodass alle Elemente der Netzwerkfreigabe zulässig sind, es sei denn, sie bestehen die Prüfung auf vertrauenswürdigen Besitz nicht oder sind in einer Liste vom Typ Verweigerte Elemente enthalten. |

Validierung

Funktionalität

| Option | Beschreibung |

|---|---|

| Zugriffskontrolle für Anwendungen aktivieren | Aktivieren Sie diese Option, um die Zugriffskontrolle für Anwendungen zu verwenden.Deaktivieren Sie die Option, um ausführbare Dateien nicht zu validieren oder sie zu blockieren. |

| Zugriffskontrolle für Anwendungsnetzwerk aktivieren | Wählen Sie diese Option aus, um die Funktion "Zugriffskontrolle für Anwendungsnetzwerk" zu aktivieren.Deaktivieren Sie die Option, um ausgehende Netzwerkverbindungen nicht zu validieren oder zu blockieren. |

| Verwaltung von Benutzerrechten aktivieren | Wählen Sie diese Option aus, um die Funktion "Verwaltung von Benutzerrechten" zu aktivieren. Deaktivieren Sie die Option, wenn Sie keine Richtlinien für Benutzerberechtigungen anwenden möchten. Bei Deaktivieren der Option können alle Anwendungen mit den standardmäßig vom Betriebssystem gewährten Berechtigungen ausgeführt werden. Application Control ignoriert etwaige Einträge im Abschnitt "Benutzerberechtigungen" der Regeln und nimmt keine Änderungen an den Benutzerberechtigungen vor. |

| URL-Umleitung aktivieren | Wählen Sie diese Option aus, um die Funktion "URL-Umleitung" zu aktivieren. Wenn Sie diese Option deaktivieren, werden konfigurierte Umleitungen ignoriert und Benutzer werden nicht umgeleitet, wenn sie eine verdächtige oder unerwünschte URL eingeben. Ebenso werden von Ihnen als zulässig konfigurierte URLs nicht ausgeführt. Wenn Sie diese Option deaktivieren, hat dies dieselbe Wirkung als wären keine Elemente in der Richtlinie "Browser-Kontrolle" festgelegt und diese Funktion aktiviert. Wenn Sie diese Funktion deaktivieren, werden die Browsererweiterungen deaktiviert. Siehe auch Browser-Kontrolle. |

Signaturen

| Optionen | Beschreibung |

|---|---|

| Algorithmus | Wählen Sie den Algorithmustyp aus. Es stehen drei Optionen zur Verfügung:

Weitere Informationen finden Sie unter Erstellen von Signatur-Hashes. |

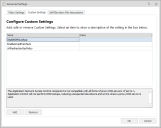

Benutzerdefinierte Einstellungen

Mithilfe von benutzerdefinierten Einstellungen können Sie zusätzliche Einstellungen konfigurieren, die bei Bereitstellung einer Application Control-Konfiguration auf verwaltete Endpunkte angewendet werden. Wird eine neue Konfiguration mit neuen benutzerdefinierten Einstellungen bereitgestellt, werden die auf dem Endpunkt bereits vorhandenen benutzerdefinierten Einstellungen gelöscht.

Verwalten benutzerdefinierter Einstellungen

- Öffnen Sie eine Konfiguration in der Application Control-Konsole und navigieren Sie zum Menüband "Verwalten".

-

Klicken Sie auf Erweiterte Einstellungen und wählen Sie die Registerkarte Benutzerdefinierte Einstellungen aus.

Das Dialogfeld "Erweiterte Einstellungen konfigurieren" wird angezeigt.

- Wählen Sie die Registerkarte "Erweiterte Einstellungen" aus und klicken Sie auf Hinzufügen, um die Liste der erweiterten Einstellungen anzuzeigen.

-

Wählen Sie die Einstellungen aus, die Sie konfigurieren möchten, und klicken Sie auf OK.

-

Die ausgewählten Einstellungen werden zum Dialogfeld "Erweiterte Einstellungen konfigurieren" hinzugefügt.

Hinzugefügte Einstellungen werden auf dem Endpunkt konfiguriert. Auf dem Endpunkt bereits vorhandene Einstellungen werden jedoch verwendet.

- Stellen Sie die Werte nach Bedarf ein.

- Klicken Sie auf OK.

Die Einstellungen werden angewendet, wenn die Konfiguration auf Ihren verwalteten Endpunkten bereitgestellt wird.

Verfügbare benutzerdefinierte Einstellungen

| Einstellung | Datentyp | Beschreibung |

|---|---|---|

| ADComputerGroupMembershipTimeoutSecs | Numerisch | Timeout in Sekunden für das Nachschlagen in verschachtelten Computergruppen. Die Standardeinstellung ist 120 Sekunden. Durch Festlegen dieses Wertes auf 0 wird das Timeout deaktiviert. |

| ADQueriesEnabled | Numerisch | Diese Einstellung steuert die Typen der AD-Abfragen, die zum Bestimmen des definierten Namens des Systems und der Computergruppenzugehörigkeit herangezogen werden. Der Wert 0 deaktiviert Abfragen gegenüber AD und die Verwendung von Computergruppen und Organisationseinheiten in der Konfiguration. Der Standardwert 1 veranlasst den Agent zum Durchführen von Abfragen bezüglich des definierten Namens sowie von AD-Abfragen bezüglich direkter (nicht verschachtelter) Computergruppen. Verschachtelte Computergruppen in der Konfiguration werden ignoriert. Der Wert 2 veranlasst den Agent zum Durchführen von Abfragen bezüglich des definierten Namens sowie von AD-Abfragen bezüglich direkter und verschachtelter Computergruppen. Aufgrund der hohen CPU-Last kann diese Einstellung zu Leistungsproblemen auf dem DC führen. |

|

AgentAssistWaitTime |

Numerisch |

Timeout (in Sekunden) für das Warten auf den Start eines Agent Assist-Prozesses. Wird dieser Wert auf 0 gesetzt, wird das Timeout deaktiviert. |

| AlternateTOCheck | Numerisch | Prüfungen auf vertrauenswürdigen Besitz haben gelegentlich zu einer übermäßig hohen CPU-Last im SYSTEM-Prozess geführt, wenn Filtertreiber von Drittanbietern auf dem System installiert waren. Wenn diese Einstellung aktiviert und der Wert 1 festgelegt wird, verwendet Application Control eine alternative Methode zum Nachschlagen von vertrauenswürdigem Besitz. Dadurch kann dieses Problem in einigen Fällen gelindert werden. |

| AMFileSystemFilterFailSafe | Numerisch | Diese Einstellung konfiguriert, ob der Filtertreiber des Dateisystems im Modus Fail Safe oder im Modus Fail Secure arbeitet. Tritt ein Problem mit dem Agent auf, sodass dieser nicht mehr reagiert, wird der Treiber im Fail Safe-Modus getrennt. Es werden keine weiteren Anfragen mehr abgefangen. Der Wert 1 steht für Fail Safe, der Wert 0 steht für Fail Secure. Fail Safe ist die Standardeinstellung. Wird diese Einstellung geändert, muss der Agent neu gestartet werden, damit die Änderung wirksam wird. |

| AppHookDelayLoad | Text | Diese Einstellung bewirkt das Laden der Datei "AmAppHook.dll" nach einer konfigurierbaren Verzögerung von einigen Millisekunden (ms). Diese Einstellung wird auf Basis des Dateinamens konfiguriert. Das Format ist <Dateiname + Erweiterung>,<Verzögerung>. Der Dateiname und die Erweiterung können Platzhalter enthalten. Die einzelnen Paare werden durch einen Strichpunkt voneinander getrennt. Beispiel: 'calc.exe,2000;note*.exe,6000' |

| AppHookEx | Text | Application Control verwendet einen Windows-Hook als Teil der Funktion "Zugriffskontrolle für Anwendungsnetzwerk" (Application Network Access Control, ANAC). In seltenen Fällen können Anwendungen nach dem Hooking ein unerwartetes Verhalten aufweisen. Diese Einstellung ist eine Liste von Anwendungen, in denen ANAC-spezifische Funktionen nicht eingehakt werden und die daher nicht den ANAC-Regeln unterliegen. Ist eine Anwendung sowohl in "AppHookEx" als auch in "UrmHookEx" benannt, wird die Datei "AmAppHook.dll" nicht geladen. Mehrere Einträge werden durch einen Strichpunkt (;) voneinander getrennt. |

| AppInitDllPosition | Numerisch | Mit dieser Einstellung geben Sie an, ob der AsModLdr-Treiber oder der Appinit-Registrierungsschlüssel zum Injizieren des Application Control Hooks verwendet werden soll. Anhand dieser Einstellung lässt sich außerdem die Position der Datei "AMLdrAppinit.dll" im AppInit_DLL-Registrierungswert bestimmen. Legen Sie einen der folgenden Werte fest:

Diese Einstellung sollte nur unter Anleitung des Ivanti Supportteams verwendet werden. |

|

AssumeActiveSetupDespiteCitrix |

Numerisch |

Diese Einstellung steuert, welche Prüfungen bei der Clientanmeldung durchgeführt werden, um eine Citrix-Beteiligung zu erkennen. Mögliche Werte: 1 oder 2. •1 – Wendet strenge Prüfungen an, um sicherzustellen, dass verweigerte Anwendungen verhindert werden. •2 – Active Setup wird ausgeschlossen, wenn Citrix erkannt wird. Wenn Application Control erkennt, dass der Client bei der Anmeldung Citrix verwendet, wird davon ausgegangen, dass Windows Active Setup nicht initiiert wird (vorausgesetzt, der Benutzer meldet sich bei Citrix an, nicht bei Windows). Unter bestimmten Umständen dürfen blockierte Anwendungen jedoch ausgeführt werden. Dies ist der Fall, wenn Einschränkungen bei Active Setup ignorieren angewendet wird und der Client veröffentlichte Anwendungen verwendet und wenn Explorer ausgeführt wird. Durch Festlegen des Werts 1 für diesen Schlüssel wird dieses Szenario berücksichtigt. |

| BaseConfigMergeBehavior | Text | Wird verwendet, um zu steuern, ob die neue Datei "configuration.aamp" die vorhandene Datei "merged_configuration.aamp" ersetzt oder neu zusammenführt. Die zulässigen Werte für diese Einstellung lauten Ersetzen und Neu zusammenführen. Wenn Sie unter Verwendung eines GRO zusammenführen, wird der Wert Ersetzen ignoriert und automatisch in Neu zusammenführen geändert. |

| BrowserAppStorePort | Numerisch | Geben Sie den Port ein, um die Installation der Chrome-Erweiterung für die Browser-Kontrolle zuzulassen. |

| BrowserCommsPort | Numerisch | Geben Sie den Port für die Kommunikation zwischen Browsererweiterungen und dem Agent ein. |

| BrowserExtensionInstallHive | Numerisch | Mithilfe dieser Einstellung kann der Administrator wählen, in welcher Registrierungsstruktur die Application Control Chrome-Browsererweiterung installiert wird. Verfügbare Optionen:

Bei Auswahl von 0 muss der Administrator manuell einen eigenen Unternehmens-Appstore konfigurieren, um die Application Control Chrome-Erweiterung bereitzustellen. Das Standardverhalten ist 2, d. h. die Chrome-Erweiterung wird unter HKCU installiert. |

| BrowserHookEx | Text | Wird der Wert auf "Chrome.exe" gesetzt, wird verhindert, dass der Application Control Browser Hook (BrowserHook.dll) injiziert wird. Der Browser Hook verhindert jegliche Netzwerkkommunikation, bis die Chrome-Erweiterung eine Verbindung zum Application Control Agent hergestellt hat. Durch diese benutzerdefinierte Einstellung wird keine Kernfunktionalität beeinträchtigt. |

| BrowserNavigateEx | Text | Eine durch einen senkrechten Strich (|) getrennte Liste mit Navigations-URLs, die die Verarbeitung des Navigate-Ereignisses umgehen. Die URLs in dieser Liste unterliegen nicht der URL-Umleitung. |

| ComputerOUThrottle | Numerisch | Diese Einstellung begrenzt das Active Directory-Nachschlagen pro verbundenem Client hinsichtlich der Zugehörigkeit zu einer Organisationseinheit, indem die Anzahl der gleichzeitigen Abfragen begrenzt wird. Diese Drosselung trägt dazu bei, den Abfragedatenverkehr in einer Domäne zu reduzieren, wenn eine hohe Anzahl verbundener Clients gehandhabt werden muss. Legen Sie diesen Wert zwischen 0 und 65.535 fest. |

| ConfigFileProtection | Numerisch | Sperren Sie AAMP-Konfigurationsdateien und den Ordner mit den zusammengeführten Konfigurationen, um zu verhindern, dass Konfigurationen von nicht autorisierten Benutzern aktualisiert werden. Diese Funktion ist standardmäßig deaktiviert. Setzen Sie den Wert auf 1, um sie zu aktivieren. Gehen Sie beim Anwenden dieser Einstellung in Testumgebungen mit Bedacht vor. Möglicherweise können Sie die Einstellung nicht mehr deaktivieren, da Ihre Konfiguration nicht aktualisiert werden kann. Ist dies der Fall, wenden Sie sich an den Ivanti Support. |

| DFSLinkMatching | Numerisch | DFS-Linkpfade können zu den Regeln hinzugefügt werden. DFS-Links und DFS-Ziele werden als separate und unabhängige Elemente behandelt, die es abzugleichen gilt. Vor dem Anwenden der Regeln findet keine Konvertierung von Links in Ziele statt. Setzen Sie diesen Wert auf 1, um den Abgleich von DFS-Links zu aktivieren. |

| DirectHookNames | Text | Application Control Windows-Hook wird in alle Prozesse geladen, die standardmäßig die Datei "user32.dll" laden. Anwendungen, die diese DLL-Datei nicht laden, werden nicht eingehängt. Anwendungen, die die Datei "user32.dll" nicht laden, sollten anhand einer per Strichpunkt getrennten Liste mit vollständigen Pfaden oder Dateinamen in diese Einstellung eingeschlossen werden. |

| DisableAppV5AppCheck | Numerisch | Standardmäßig werden alle Anwendungen, die unter Verwendung von AppV5 gestartet werden, von der Prüfung auf vertrauenswürdigen Besitz ausgenommen. Dieses Verhalten kann deaktiviert werden, indem Sie den Wert auf 1 setzen. |

| DisableCustomRulesPreCheck | Numerisch | Mit dieser Einstellung lässt sich die Performance der Prüfung benutzerdefinierter Regeln optimieren, indem nur die Elemente verarbeitet werden, die innerhalb der Richtlinien der einzelnen Sammlungen benutzerdefinierter Regeln konfiguriert sind.Standardmäßig ist diese Einstellung deaktiviert und auf '0' gesetzt. Setzen Sie den Wert auf '1', um alle potenziellen Anforderungen über die benutzerdefinierten Regeln zuzulassen. |

| DisableDNSLookup | Numerisch | Die Komponente "Zugriffskontrolle für Anwendungsnetzwerk" (Application Network Access Control, ANAC) ist nicht mit allen Formen von DNS-Proxyservern kompatibel. Ist die Einstellung auf 1 gesetzt, führt Application Control keine DNS-Abfragen durch, sodass bei Verwendung eines DNS-Proxyservers unerwartete Verzögerungen und Fehler verringert werden. |

| DisableSESecondDesktop | Numerisch | Standardmäßig wird das Prüfdialogfeld für Self-Elevation auf einem zweiten Desktop angezeigt. Setzen Sie den Wert auf 1, damit das Dialogfeld auf dem ersten Desktop angezeigt wird. |

| DoNotWalkTree | Numerisch | Standardmäßig durchsuchen die Prozessregeln den gesamten übergeordneten Schlüssel nach einer Übereinstimmung. Diese Einstellung bewirkt, dass die Prozessregeln nur das direkt übergeordnete Prozesselement durchsuchen und nicht die gesamte Struktur. Mit dem Wert 1 wird diese Einstellung aktiviert. |

| DriverHookEx | Text |

Eine per Strichpunkt getrennte Liste mit Anwendungen, in die der Application Control Hook (AMAppHook.Dll) nicht injiziert wird. Application Control setzt voraus, dass der Hook geladen ist, damit bestimmte Funktionen verwendet werden können. Diese benutzerdefinierte Einstellung sollte nur unter Anleitung des technischen Supports von Ivanti verwendet werden. Hinweis: Berechtigungsverwaltung, Zugriffskontrolle für Anwendungsnetzwerk, Zugriffskontrolle für Anwendungen - Skripthostverarbeitung und Antrag auf Richtlinienänderung funktionieren nicht für Anwendungen, die in der Liste aufgeführt sind oder deren übergeordneter Prozess in der Liste aufgeführt ist. |

| EnableCustomRulesDllChecking | Numerisch |

Diese Einstellung ist standardmäßig deaktiviert (auf 0 gesetzt). Dies hat zur Folge, dass nur ausführbare Dateien und URLs verarbeitet werden. Diese Einstellung verbessert die Performance der Prüfung benutzerdefinierter Regeln, indem gesteuert wird, ob DLLs über Regelsammlungen zulässig sind. Setzen Sie den Wert auf 1, damit zusätzlich zur Standardeinstellung alle DLLs verarbeitet werden können. Das Aktivieren dieser Einstellung kann zu Leistungsbeeinträchtigungen führen. Alternativ bieten sich möglicherweise Prozessregeln an. |

| EnableScriptPreCheck | Numerisch | Während der Verarbeitung von Skripten innerhalb der Skriptregeln werden diese so behandelt, als hätten sie einen falschen Wert ausgegeben. Die Dauer der Skriptausführung ist vom Inhalt des jeweiligen Skriptes abhängig. Diese Einstellung bietet die beste Performance beim Starten des Computers und Anmelden der Benutzer, da alle Prozesse, die vom Ergebnis eines Skriptes abhängig sind, verzögert werden. Setzen Sie den Wert auf 1, damit die Prozesse auf den Abschluss des jeweiligen Skriptes warten. Dadurch können sich Computerstart und Benutzeranmeldung erheblich verlangsamen. Application Control wartet nicht unendlich auf Skriptergebnisse. Es gilt ein Timeout von 30 Sekunden. |

| EnableSignatureOptimization | Numerisch | Diese Einstellung verbessert die Performance der Regelprüfung bei Verwendung von Signaturen. Dateien, die nicht mit dem vollständigen Pfad übereinstimmen, werden nicht gehasht, da davon ausgegangen wird, dass es sich nicht um dieselbe Datei handelt. Mit dem Wert 1 aktivieren Sie diese Einstellung. Sind diese Einstellung und "ExtendedAuditInfo" aktiviert, werden bei den Prüfmetadaten keine gehashten Dateien angezeigt. |

| ExplicitShellProgram | Text | Diese Einstellung wird von der Zugriffskontrolle für Anwendungen (Application Access Control, AAC) verwendet. Application Control behandelt den Start des Shell-Programms (standardmäßig "explorer.exe") als Trigger, damit die Sitzung als angemeldet gilt. Unterschiedliche Umgebungen und Technologien können die Shell-Anwendung ändern und der Agent kann gelegentlich nicht erkennen, um welches Shell-Programm es sich handelt. Application Control bestimmt anhand der Anwendungen in dieser Liste (zusätzlich zu den Shell-Standardanwendungen), wann eine Sitzung als angemeldet gilt. Es handelt sich dabei um eine per Strichpunkt getrennte Liste mit vollständigen Pfaden oder Dateinamen. |

| ExProcessNames | Text | Eine Liste mit per Leerzeichen getrennten Dateinamen, die vom Filtertreiber ausgeschlossen werden sollen. Wird diese Einstellung geändert, muss der Agent neu gestartet werden, damit die Änderung wirksam wird. |

| ExtendedAuditInfo | Numerisch | Diese Einstellung erweitert die Dateiinformationen für geprüfte Ereignisse. Folgendes wird für jede Datei in den geprüften Ereignissen gemeldet: SHA-1-Hash (Secure Hash Algorithm 1), Dateigröße, Datei- und Produktversion, Dateibeschreibung, Anbieter, Unternehmensname und Produktname. Die Informationen werden unmittelbar nach dem Dateinamen im Ereignisprotokoll hinzugefügt. Diese Einstellung ist standardmäßig aktiviert. Geben Sie zum Deaktivieren den Wert 0 ein. Die Generierung eines Hashes oder einer Prüfsumme ist deaktiviert, wenn die Einstellung EnableSignatureOptimization aktiviert ist. |

| ForestRootDNQuery | Numerisch | Setzen Sie den Wert auf 1, damit der Application Control Agent eine Gesamtstruktur-Stamm-Abfrage durchführen kann. Die Abfrage beinhaltet das Verfolgen von Verweisen. So soll der definierte Name verbundener Geräte bestimmt werden, um die Zugehörigkeit zu Organisationseinheiten und Computergruppen in Geräteregeln auszumachen. |

| ImageHijackDetectionInclude | Text | Eine Liste mit Prozessnamen, mit denen alle untergeordneten Prozesse verglichen werden, um sicherzustellen, dass das untergeordnete Image ohne Beschädigung oder Modifikation ausgeführt wird und dem ursprünglich angeforderten Image entspricht. Wird der untergeordnete Prozess nicht verifiziert, wird er beendet. Es handelt sich dabei um eine per Strichpunkt getrennte Liste mit vollständigen Pfaden oder Dateinamen. |

| MultipleHostsSameIP | Numerisch | Ermöglicht die Interaktion zwischen der Zugriffskontrolle für Anwendungsnetzwerk (Application Network Access Control, ANAC) und mehreren Hosts mit derselben IP-Adresse. Dies macht das Caching der Ergebnisse aus der Auflösung von Domänennamen in IP-Adressen überflüssig und ermöglicht das Ausführen unterschiedlicher Domänen über denselben Server.Mit dem Wert 1 aktivieren Sie diese Einstellung. |

| NetEnableRevDNS | Numerisch | Wird von ANAC verwendet. Die Einstellung ermöglicht global eine rekursive DNS-Abfrageprüfung, sobald der Zugriff auf eine Netzwerkressource angefordert wird. Durch Aktivieren dieser Einstellung werden die Einstellungen "NetEnabledRevDNSList" und "RevDNSList" übersteuert. Mit dem Wert 1 aktivieren Sie diese Einstellung. Zum Verwenden dieser Funktion muss der Administrator Zonen für rekursive Abfragen auf den DNS-Servern des Unternehmens konfigurieren und aktivieren. |

| NetEnableRevDNSList | Numerisch | Wird von ANAC verwendet. Ermöglicht eine rekursive DNS-Abfrageprüfung für die in der Liste RevDNSList aufgeführten IP-Adressen. Diese Einstellung muss zusammen mit der Einstellung RevDNSList verwendet werden. Sie wird mit dem Wert 1 aktiviert. Zum Verwenden dieser Funktion muss der Administrator Zonen für rekursive Abfragen auf den DNS-Servern des Unternehmens konfigurieren und aktivieren. |

| OwnershipChange | Numerisch | Application Control erkennt, wenn eine vertrauenswürdige Datei von einem nicht vertrauenswürdigen Besitzer geändert wird. In dem Fall wird der Dateibesitzer in den nicht vertrauenswürdigen Benutzer geändert und sämtliche Ausführungsanforderungen werden blockiert. Einige Anwendungen überschreiben Dateien so, dass Application Control sie nicht standardmäßig erkennt. Daher wird der Besitzer der Datei nicht geändert. Wenn die Einstellung aktiviert ist, führt Application Control zusätzliche Prüfungen durch, um alle Dateiänderungen und Überschreibungen zu erfassen. Mit dem Wert 1 aktivieren Sie diese Einstellung. |

| PCRRetainOnNewConfig | Numerisch |

Steuert, wie Anforderungen zum Ändern von Richtlinien (Policy Change Requests, PCR) gehandhabt werden, wenn eine neue Konfiguration herausgegeben wird. Diese Funktion ist standardmäßig deaktiviert. Autorisierte PCRs werden bei Empfang einer neuen Konfiguration entfernt. Setzen Sie den Wert auf 1, um autorisierte PCRs beizubehalten, wenn eine neue Konfiguration herausgegeben wird. |

| RdmHookEx | Text | Wird von Privilege Discovery Mode (PDM) verwendet. Eine Liste mit Anwendungen, in denen PDM-spezifische Funktionen nicht durch den Windows-Hook von Application Control eingehakt werden. Diese Werte werden in einer Liste mit per Strichpunkt voneinander getrennten Dateinamen dargestellt. |

| RemoveDFSCheckOne | Numerisch | Wenn Dateien auf einem DFS-Laufwerk gespeichert werden, wendet der Application Control Agent eine Reihe von Strategien an, um den richtigen UNC-Pfad zu bewerten. Eine dieser Strategien kann Verzögerungen bei der Anmeldung zur Folge haben, wenn eine große Anzahl von Skripten und ausführbaren Dateien in Active Directory gespeichert sind und von Active Directory repliziert werden. Setzen Sie den Wert auf 1, um die Einstellung zu aktivieren und Application Control dazu zu veranlassen, diese Strategie zu ignorieren, um eine bessere Performance zu erzielen. |

| RevDNSList | Variiert | Diese Einstellung ist nur anwendbar, wenn sie in Verbindung mit "NetEnableRevDNSList" eingesetzt wird. Sie wird von ANAC verwendet. Sie enthält IP-Adressen, für die eine rekursive DNS-Abfrageprüfung durchgeführt wird. Die IP-Adressen sollten im IPv4-Format mit Dezimalpunkten (n.n.n.n) in einer Liste angegeben und per Strichpunkt voneinander getrennt werden. Zum Verwenden dieser Einstellung muss der Administrator Zonen für rekursive Abfragen auf den DNS-Servern des Unternehmens konfigurieren und aktivieren. |

| SECancelButtonText | Text | Der Text, der bei Betätigen der Schaltfläche "Abbrechen" im Dialogfeld "Self-Elevation" angezeigt wird. |

| SelfElevatePropertiesEnabled | Numerisch | Setzen Sie den Wert auf 1, um die Self-Elevation von Eigenschaften zu aktivieren. Diese Funktion ist standardmäßig deaktiviert. |

| SelfElevatePropertiesMenuText | Text | Der Text in der Kontextmenüoption für die Self-Elevation von Eigenschaften. |

| SEOkButtonText | Text | Der Text, der bei Betätigen der Schaltfläche "OK" im Dialogfeld "Self-Elevation" angezeigt wird. |

| TVChecking | Numerisch | Wird diese Einstellung aktiviert, ignoriert Application Control die Prüfung auf vertrauenswürdige Anbieter bei allen Dateien, selbst dann, wenn die Konfiguration Einträge für vertrauenswürdige Anbieter enthält. Mit dem Wert 0 wird diese Einstellung aktiviert. Diese Einstellung ist für Fehlerbehebungszwecke vorgesehen. |

| UrlRedirectionSecPolicy | Numerisch | Die Sicherheitsrichtlinie wird standardmäßig von der Funktion "URL-Umleitung" ignoriert. Mithilfe dieser Einstellung kann der Administrator die URL-Umleitung zwingen, die konfigurierte Sicherheitsrichtlinie zu beachten. Mit dem Wert 1 aktivieren Sie diese Einstellung. Selbstautorisierung wird nicht unterstützt. |

| UrmForceMediumIntegrityLevel | Text |

Eine benutzerdefinierte Einstellung für die Verwaltung von Benutzerrechten, die zum Übersteuern der Integritätsstufe verwendet wird, wenn sich Benutzerrechte auf Anwendungen mit erhöhten Rechten beziehen, wodurch die Integritätsstufe standardmäßig auf hoch gesetzt wird. Bei Verwendung dieser Einstellung wird die Stufe auf "mittel" herabgesetzt. Dieser Wert ist eine per Strichpunkt getrennte Liste mit Dateinamen. Diese benutzerdefinierte Einstellung gilt für die gesamte Konfiguration. Für die Zuweisung per Token lesen Sie den Abschnitt Benutzerrechte. |

| UrmHookEx | Text |

Application Control verwendet einen Windows-Hook im Rahmen der Funktion für die Verwaltung von Benutzerrechten. In seltenen Fällen können Anwendungen nach dem Hooking ein unerwartetes Verhalten aufweisen. Diese Einstellung führt Anwendungen auf, bei denen die spezifischen Funktionen für die Verwaltung von Benutzerrechten nicht eingehakt sind. Ist eine Anwendung sowohl in "AppHookEx" als auch in "UrmHookEx" benannt, wird die Datei "AmAppHook.dll" nicht geladen. Mehrere Einträge werden durch einen Strichpunkt voneinander getrennt. Hinweis: Berechtigungsverwaltung, Zugriffskontrolle für Anwendungen - Skripthostverarbeitung und Antrag auf Richtlinienänderung funktionieren nicht für Anwendungen, die in der Liste aufgeführt sind oder deren übergeordneter Prozess in der Liste aufgeführt ist. |

| UrmPauseConsoleExit | Text |

Wird von der Funktion für die Verwaltung von Benutzerrechten verwendet. Werden die Rechte für eine Konsolenanwendung erhöht, kann eine neue Anwendung in einem neuen Konsolenfenster angezeigt werden. Die Anwendung wird zu Ende geführt und anschließend geschlossen. Dies ist problematisch, wenn der Benutzer die Ausgabe des Programms sehen möchte. Diese Einstellung bewirkt, dass die Anwendung solange aktiv bleibt, bis eine Taste gedrückt wird. Es handelt sich dabei um eine per Strichpunkt getrennte Liste mit vollständigen Pfaden oder Dateinamen. |

| UrmSecPolicy | Numerisch | Standardmäßig wird die Sicherheitsrichtlinie meistens von der Funktion für die Verwaltung von Benutzerrechten ignoriert. Die Regeln für die Verwaltung von Benutzerrechten werden in allen Fällen angewendet, außer, wenn der Modus "Nur Prüfung" ausgewählt ist. Mithilfe dieser benutzerdefinierten Einstellung kann der Administrator die Funktion zur Verwaltung von Benutzerrechten zwingen, die konfigurierte Sicherheitsrichtlinie zu beachten. Bei den Sicherheitsstufen "Uneingeschränkt" und "Selbstautorisierung" kommen die Regeln für die Verwaltung von Benutzerrechten nicht zur Anwendung. Bei der Sicherheitsstufe "Eingeschränkt" werden die Regeln für die Verwaltung von Benutzerrechten angewendet. Mit dem Wert 1 wird diese Einstellung aktiviert. |

Zusätzlicher Engineering-Schlüssel – GroupSidRefresh

Application Control setzt voraus, dass die Sicherheitskennung (SID) aller Gruppenregeln den Regelabgleich erfolgreich durchführt. Mit diesem Engineering-Schlüsselsatz löst der Agent die SID der Gruppenregel während der Laufzeit auf während der Endpunkt online ist und schreibt sie zurück in die Konfigurationsdatei (AAMP-Erweiterung). Dies bietet sich an, wenn der Endpunkt später offline verwendet wird, weil die in der Konfiguration gespeicherte SID verwendet wird.

Die Application Control-Konsole löst die SID nach Möglichkeit auf, wenn die Konfiguration gespeichert wird. Diese Einstellung wird nur dann benötigt, wenn die Konsole die Gruppen-SID-Abfrage nicht durchführen konnte.

Einstellungen

HKLM\Software\Ivanti Technologies\Application Control\Engineering

Name

GroupSidRefresh

Typ

String (REG_SZ)

Parameter

0 - Off

1 – löst nur Gruppen auf, die derzeit keine SID-Werte aufweisen

2 – löst alle Gruppen-SIDs auf. Bietet sich dann an, wenn die Domäne durch eine Umgebungsvariable angegeben wird und t damit Änderungen unterliegt.

Self-Elevation-Dateiverknüpfungen

Weitere Informationen finden Sie unter Self-Elevation-Dateiverknüpfungen.