Regelanalyse

In diesem Abschnitt werden folgende Themen behandelt:

- Wissenswertes über die Regelanalyse

- Voraussetzungen

- Einrichten der Protokollierung für die Regelanalyse

- Protokolldateien

- Aufgaben der Regelanalyse

Wissenswertes über die Regelanalyse

Mit der Standardprüfung lässt sich unerlaubte Anwendungsnutzung verfolgen oder das Überschreiben/Umbenennen von Anwendungen durch Benutzer. Es handelt sich um einen einfach anzuwendenden Mechanismus, der keinerlei Eingreifen erfordert. Bei der Standardprüfung werden Sie darüber informiert, wenn beispielsweise eine Anwendung nicht ausgeführt werden durfte, Sie erfahren jedoch nicht, warum dies der Fall war. Dazu benötigen Sie ein zusätzliches Tool, mit dem sich Regeln in Echtzeit analysieren lassen und welches Aufschluss darüber gibt, warum genau eine Anwendung nicht ausgeführt werden konnte.

Die Regelanalyse untersucht verwaltete Endpunkte und erfasst Informationen dazu, wie Application Control-Regeln angewendet werden. Sie liefert Details zu Inkonsistenzen oder Ungenauigkeiten bei der Regelverarbeitung. Die Regelanalyse bietet Ihnen eine grafische Schnittstelle, die zur manuellen Fehlerbehebung und Feinabstimmung von Application Control-Konfigurationen in Echtzeit im gesamten Unternehmen herangezogen werden kann. Dazu wird lediglich eine Netzwerkverbindung zu einem verwalteten Application Control-Remote-Endpunkt benötigt, damit die Regelanalyse sich mit der Agentsoftware verbinden und die Protokollierung am lokalen Endpunkt starten kann.

Nach Abschluss der Protokollierung können Sie festlegen, dass die Regelanalyse die Protokolldatei zur weiteren Untersuchung automatisch über das Netzwerk zurück an den Computer sendet, auf dem die Analyse stattfindet. Sämtliche Protokollierungsinformationen werden im XML-Format gespeichert. Jede vom Application Control Agent verarbeitete Ausführungsanforderung ist darin aufgeführt, ebenso wie die Ereignisse während der Verarbeitung. Dazu gehört auch die Angabe, ob ein Prozess ausgeführt werden durfte oder nicht und welcher Grund jeweils zu dem Ergebnis geführt hat.

Die Konsole

Die Regelanalyse wird über den Navigationsbereich der Application Control-Konsole aufgerufen und dient dem Erstellen, Abrufen und Untersuchen der Protokolldateien.

Unter einem Endpunktknoten können Sie die Protokollierung für einen bestimmten verwalteten Endpunkt festlegen und die Protokolldateien abrufen. Unter jedem Endpunktknoten befindet sich ein Knoten für die abgerufenen Protokolldateien.

Sie können eine Übersichtsseite, alle Anforderungen oder nur die Anforderungen für einen bestimmten Benutzer anzeigen. Sie können die Ansicht auf die verweigerten oder zugelassenen Anforderungen begrenzen. Innerhalb des Analysebereichs können Sie zu einer bestimmten Anforderung navigieren und umfassende Details anzeigen, einschließlich der von Application Control angewendeten Regeln.

Für die Verwendung der Regelanalyse müssen Sie mit einem Konto angemeldet sein, das Lese- und Schreibzugriff auf die Registrierung verwalteter Endpunkte hat, für die Sie Protokolle generieren möchten. Sie benötigen außerdem Lese- und Schreibzugriff auf die lokale Registrierung des Computers, auf dem die Konsole ausgeführt wird.

Voraussetzungen

Prüfen Sie, ob folgende Voraussetzungen erfüllt sind:

- Wählen Sie im Startmenü die Systemsteuerung aus.

- Wählen Sie Verwaltung aus.

- Doppelklicken Sie auf Dienste.

- Machen Sie Application Control Agent ausfindig.

- Starten Sie den Registrierungseditor auf dem verwalteten Endpunkt.

- Machen Sie die Lizenz unter "HKLM\Software\AppSense Technologies\Licensing" ausfindig.

- Konfigurationen werden an folgendem Speicherort gespeichert:

-

Navigieren Sie zu C:\ProgramData\AppSense\ApplicationManager\Configuration.

ProgramData ist ein ausgeblendeter Ordner. Öffnen Sie Explorer und geben Sie in die Adresszeile "C:\ProgramData" ein. Drücken Sie die Eingabetaste, um den Ordner zu öffnen.

- Öffnen Sie Windows Explorer auf dem Computer, auf dem die Application Control-Konsole installiert ist.

- Geben Sie in die Adresszeile \\<Computername>\c$ ein und drücken Sie die Eingabetaste. Wenn Sie die Ordner durchsuchen können, verfügen Sie über Zugriffsrechte. Falls nicht, werden Sie aufgefordert, Anmeldeinformationen einzugeben, die Zugriff gewähren.

- Öffnen Sie den Registrierungseditor auf dem Computer, auf dem die Application Control-Konsole installiert ist.

- Wählen Sie Datei > Netzwerkregistrierung verbinden aus.

- Das Dialogfeld "Computer auswählen" wird angezeigt.

- Machen Sie den Computer ausfindig und klicken Sie auf OK. Wenn Sie die Registrierungsschlüssel sehen können, haben Sie Zugriff.

Auf Remotecomputern, auf denen Windows 7 und höhere Versionen ausgeführt werden, sind Dateifreigabe und Remoteregistrierungsdienst standardmäßig deaktiviert und müssen aktiviert werden. Nur dann kann die Regelanalyse auf Protokolldateien zugreifen oder diese erstellen. Gehen Sie wie folgt vor:

- Aktivieren Sie die Dateifreigabe unter Start > Systemsteuerung > Netzwerk- und Freigabecenter.

- Der Remoteregistrierungsdienst wird unter Start > Systemsteuerung > Verwaltungstools > Dienste gestartet.

Einrichten der Protokollierung für die Regelanalyse

Als erstes muss ein Endpunkt zur Liste der Endpunkte hinzugefügt werden, mit der die Regelanalyse interagieren kann. Die Regelanalyse verwendet die Standardfreigabe C$, um mit dem Agent auf dem Zielcomputer zu kommunizieren.

Hinzufügen eines Endpunkts

Endpunkte müssen zuerst angegeben werden, damit sie analysiert werden können.

-

Klicken Sie auf die Navigationsschaltfläche Regelanalyse.

Die Navigationsstruktur der Regelanalyse wird angezeigt.

- Klicken Sie im Menüband "Regelanalyse" auf Endpunkt hinzufügen und wählen Sie eine der folgenden Optionen aus:

- Bereitstellungsgruppe durchsuchen – Das Dialogfeld "Verwaltungsserver auswählen" wird angezeigt. Navigieren Sie zum Speicherort der Bereitstellungsgruppe und wählen Sie die erforderlichen Endpunkte aus.

- Domäne/Arbeitsgruppe durchsuchen – Das Dialogfeld "Endpunkte für Regelanalyse hinzufügen" wird angezeigt. Geben Sie den Namen oder die IP-Adresse in das Feld "Computer" ein, oder verwenden Sie das Auslassungszeichen (...), um die erforderlichen Endpunkte auszuwählen. Klicken Sie auf Hinzufügen.

- Der Endpunkt wird in der Navigationsstruktur "Regelanalyse" angezeigt.Nach dem Hinzufügen kann ein Endpunkt von der Regelanalyse untersucht werden.

- Um einen Endpunkt zu entfernen, markieren Sie ihn und klicken Sie im Menüband "Regelanalyse" auf die Schaltfläche Endpunkt entfernen.

Starten und Stoppen der Protokollierung

- Wählen Sie den Endpunkt in der Navigationsstruktur aus.

- Wählen Sie im Menüband "Regelanalyse" die Option Protokollierung starten aus.

-

Wählen Sie bei Bedarf, etwa wenn Sie ein Problem auf dem Endpunkt reproduziert haben, im Menüband "Regelanalyse" die Option Protokollierung stoppen aus.

Das Dialogfeld "Datei" wird angezeigt.

- Geben Sie einen Namen für die Protokolldatei ein und klicken Sie auf OK.

- Die XML-Datei wird in der Navigationsstruktur angezeigt.

Die Dateien der Regelanalyse können sehr groß sein. Die Funktion sollte daher nur verwendet werden, wenn sich ein Problem manifestiert oder eine nähere Untersuchung erforderlich ist.

Nachdem Sie die Protokolldateien erstellt haben, können Sie diese exportieren oder löschen. Wählen Sie dazu die Dateien aus und verwenden Sie im Menüband "Regelanalyse" die Schaltfläche "Exportieren" bzw. "Löschen".

Sie können auch Protokolldateien in das XML-Format importieren, indem Sie einen Endpunkt auswählen und im Menüband "Regelanalyse" auf "Importieren" klicken.

Protokolldateien

Alle Protokolldateien für einen bestimmten Computer werden während der Protokollierung auf dem lokalen Computer gespeichert und temporär an folgendem Speicherort abgelegt:

C:\Documents and Settings\All Users\Application Data\AppSense\ApplicationManager\Rules Analyzer\RulesAnalyzerLog.xml.

Wird die Protokollierung angehalten, wird die Protokolldatei geschlossen und an den Computer gesendet, auf dem die Regelanalyse ausgeführt wird. Dort wird sie im Zwischenspeicher für den betreffenden Endpunkt gespeichert. Der Cache befindet sich an folgendem Speicherort:

C:\Documents and Settings\All Users\Application Data\AppSense\ApplicationManager\Rules Analyzer\

Die Namenskonvention für die Dateien ist "Computername^eingegebenerName". Beispiel: C:\Dokumente und Einstellungen\AlleBenutzer\Anwendungsdaten\AppSense\ApplicationManager\Rules Analyzer\APPUKTECHPUBS2^Regedit.xml.

Der Computername ist der Name des Endpunkts, der auf der Benutzeroberfläche eingegeben wurde. Falls es sich dabei um eine IP-Adresse handelt, wird die Datei gespeichert unter "IPAdresse^eingegebenerName.xml". Der eingegebene Name ist der Name, der in der Regelanalyse für die Datei eingegeben wurde.

Die Regelanalyse-Konsole zeigt die Informationen zur Ausführung der Anforderungen auf verschiedene Weise an und ermöglicht dadurch einen einfachen Zugriff auf die Details:

Die Seite Endpunktübersicht wird angezeigt, wenn Sie einen Protokolldateiknoten in der Navigationsstruktur auswählen.

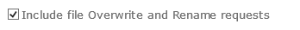

In Release 2020.3 von Application Control ist ein Kontrollkästchen enthalten, über das Anfragen zum Überschreiben und Umbenennen eingeschlossen oder ausgeschlossen werden können.

In vielen Fällen werden diese Anfragen automatisch durch Hintergrundaktivitäten innerhalb von Windows generiert.

Die Übersicht zeigt die Anzahl der von Application Control verarbeiteten Anfragen. Die oberste Zeile der Tabelle zeigt die Gesamtzahl der Anforderungen für alle Benutzer an. Die übrigen Zeilen zeigen die Anforderungen unterteilt nach Benutzer an. In der Spalte "Gesamt" wird die Gesamtzahl der zugelassenen und verweigerten Anforderungen aufgeführt. In der Spalte "Zulässig" bzw. "Verweigert" wird die Anzahl der zulässigen bzw. der verweigerten Anforderungen angezeigt.

Klicken Sie auf einen Link mit der Beschriftung "Gesamt", um "Inhalt der Protokolldatei – Liste der Anforderungen" anzuzeigen.

Um die Protokolldatei in das XML-Format zu exportieren, wählen Sie im Menüband "Regelanalyse" die Option Exportieren aus.

Wenn Sie auf der Übersichtsseite die Option Anforderungen nach Verarbeitungszeit anzeigen auswählen, wird eine Seite mit einer sortierten Anforderungsliste aufgerufen, wobei die am längsten andauernde Anforderung zuerst aufgeführt wird.

Die Seite "Liste der Anforderungen" zeigt eine Liste der Application Control-Anforderungen an, sobald Sie auf der Übersichtsseite auf einen Link mit der Beschriftung "Gesamt" klicken.

Die Anfragen sind in der Reihenfolge aufgeführt, in der sie von Application Control verarbeitet wurden.

Jede aufgeführte Anfrage beinhaltet den Anfragetyp (ab Version 2020.3). Darüber hinaus wird entweder ein grünes Häkchen oder ein rotes Kreuz angezeigt, je nachdem, ob die Anfrage zugelassen oder verweigert wurde.

Klicken Sie auf einen Link zu einer Anforderung, um "Inhalt der Protokolldatei – Details zu den Anforderungen" anzuzeigen.

Auf der Seite "Details zu den Anforderungen" werden Details zu einer Anforderung angezeigt. Sie wird aufgerufen, wenn Sie auf der Seite mit der Liste der Anforderungen auf eine bestimmte Anforderung klicken.

Auf der Seite mit den Details zu den Anforderungen wird jede Regel angezeigt, die von Application Control beim Verarbeiten der Anforderung angewendet wurde. Die Regeln werden in der Reihenfolge ihrer Anwendung angezeigt. Die letzte Regel in der Liste bestimmt das Endergebnis – zulassen oder verweigern. In den Regelinformationen sind Links enthalten. Bei Aktivierung werden Popupmeldungen mit einer Erläuterung zum Regelelement angezeigt.

Verwenden Sie den Link "Zurück" oben auf der Seite, um zur vorherigen Seite zurückzukehren. Mit dem Link "Übersicht" gelangen Sie zur Übersichtsseite. Mit der Schaltfläche "Zurück" in der Symbolleiste der Konsole gelangen Sie zur Navigationsstruktur.

Aufgaben der Regelanalyse

Typische Aufgaben der Regelanalyse:

- Protokolldatei analysieren – Wählen Sie den Knoten einer Protokolldatei aus, um eine Protokolldatei zu analysieren. Die erste im Arbeitsbereich angezeigte Seite ist die Übersichtsseite. Die Navigation innerhalb der Analyse erfolgt durch Auswählen von Links. Mit dem Link "Zurück" oben auf der Seite gelangen Sie zurück zur vorherigen Seite.

- Anforderungen eines bestimmten Benutzers anzeigen – Um die Anforderungen eines bestimmten Benutzers anzuzeigen, klicken Sie in der Tabelle der Übersichtsseite auf einen der Links. Wenn Sie in die Spalte "Gesamt" klicken, werden alle Anforderungen des Benutzers angezeigt. Durch Klicken in die Spalte "Zulässig" oder "Verweigert" werden nur die zulässigen bzw. verweigerten Anforderungen angezeigt.

- Langandauernde Anforderungen ermitteln – Klicken Sie auf Anzeigen, um langandauernde Anforderungen in einer nach Verarbeitungszeit sortierten Übersicht anzuzeigen. Die am längsten andauernde Anforderung wird zuerst angezeigt. Die angezeigte Verarbeitungszeit entspricht der Zeit, die der Ivanti Application Control Agent zum Verarbeiten der Anforderung benötigt hat.