ルール

ルールは共通条件の下でルールをグループ化するために使用されます。

たとえば、特定のユーザにのみ適用するルールのセットを作成できます。このためには、James の新しいユーザ ルールを作成し、実行ファイル制御、権限管理、およびブラウザ制御の下で適用するルールを作成します。イベントがエンドポイントで発生するとき (例:ユーザがアプリケーションを起動するとき) には、グループの条件が確認されます。この場合、条件は「エンドポイント james に現在ログインしているユーザ」です。これが真の場合、James の下のすべてのルール セットが考慮されます。偽の場合、このイベントでは無視されます。

特定のルールは特定のイベントにのみ適用されます。適用されないルールは無視されます。ユーザがアプリケーションを起動する場合は、ブラウザ制御ルールが無視されます。ユーザが新しい Web ページに移動する場合は、実行ファイル制御と権限管理ルールが無視されます。

このセクションの内容

ルールの管理

ルール ノードでは、特定のユーザ、グループ、デバイスを対象としたルールを作成し、ルールと一致するユーザ、グループ、デバイスに適用されるセキュリティレベル ポリシー、リソース アクセス、およびリソース制限を割り当てることができます。ルール タイプには6つあります。

ルール ノードは、ファイルを実行する制限のレベルを指定するためのセキュリティレベル設定があります。Application Control 構成ルール設定セキュリティレベルは、ルールが一致するユーザ、グループ、デバイスによる禁止されたアプリケーションの実行要求を管理する方法を指定します。

- 制限 - 許可されたアプリケーションのみを実行できます。これには、信頼できる所有者リストのメンバーが所有するファイル、および許可された項目、信頼できるベンダ、信頼できるアプリケーションのリストにあるファイルが含まれます。

- 自己承認 - ユーザは、ホスト デバイスで禁止されたファイルをブロックするか実行するかどうかを決定する必要があります。

- 監査のみ - すべての処理は許可されますが、イベントは監視目的で記録され監査されます。

- 無制限 - すべての処理は許可され、ファイルを実行する制限のレベルを指定するためのイベント ログまたは監査設定はありません。

ルール ノードでは、許可された項目、拒否された項目、信頼できるベンダで、ファイル、フォルダ、ドライブ、署名項目、ネットワーク接続項目、Windows Store アプリ、実行が許可または禁止されたグループのリストを指定して、アプリケーションの使用をさらに細かく制御することもできます。

各ルール タイプの関連するオプションの詳細については、「ルール オプション」をご参照ください。

構成のすべてのルールを表示するには、ナビゲーション ツリーで [ルール] をクリックします。概要ページでは、関連するルール タイプの下にすべてのルールが一覧表示されます。各ルールに割り当てられたセキュリティレベルが表示され、修正することもできます。

セキュリティレベル

セキュリティレベルを適用し、ルールで指定されたユーザ、グループ、デバイスが Application Control ルールによって完全に制限されるか、無制限か、監査のみか、自己承認ステータスを付与してユーザにアプリケーションを実行するかどうかを決定させるかどうかを制御します。自己承認されたユーザを監査するには、監査コンポーネントと Windows イベント ログでイベントを発生させます。

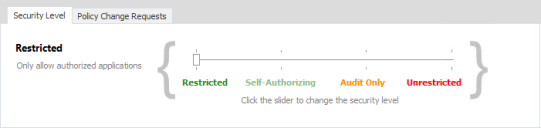

セキュリティレベルの設定

セキュリティレベルを設定するには、目的のノードを選択し、スライダを使用して、任意のセキュリティレベルを適用します。

制限

選択すると、承認されたアプリケーションのみを実行するように、ルールでユーザ、グループ、デバイスを制限します。これには、信頼できる所有者リストのメンバーが所有するファイル、および許可された項目ノードのリストにあるファイルが含まれます。

この設定では、禁止されたアプリケーションの使用がブロックされます。十分な期間の監査を経て、通常使用されるアプリケーションの識別が可能になっている場合にのみ、推奨される設定です。

自己承認

選択すると、ルールのユーザ、グループ、デバイスは、各禁止されたファイルの要求を実行できるかどうかを決定する必要があります。禁止されたファイルは信頼できる所有者リストに属していないか、特定のルールの許可された項目リストで指定されていません。

自己承認ユーザ プロンプトには次のオプションがあります。

- 許可 - アプリケーションの実行を許可します。

- ブロック - アプリケーションの実行をブロックします。

DLL ファイルの実行を許可すると、DLL を使用するアプリケーションを再起動しなければならない場合があることを通知するメッセージが表示されます。表示される既定のメッセージは、[グローバル設定] リボンの [メッセージ設定] ダイアログで修正できます。

信頼できない dll は、自己承認された実行ファイルの場合、自動的に許可されます。

ユーザは、設定の適用時間を決定することもできます。

- このセッションの間のみ選択内容を記憶する - 自己承認の決定は、現在のセッション中のみ維持されます。将来のセッションでアプリケーションを実行するときには、承認決定をもう一度確認する必要があります。

- 選択内容を記憶する - ユーザの決定はすべての将来のセッションで維持されます。

これらのオプションのいずれも選択していない場合、ユーザが実行しようとしている現在のインスタンスでのみ決定内容が保持されます。自己承認プロンプトは、将来、アプリケーションのインスタンスを実行しようとするときに、再発行されます。

監査のみ

監視目的でイベントの記録と監査を行う場合に選択します。この設定では、「監査」で定義されているポリシー設定に準じて、すべてのアクションが許可されます。

通常は、Application Control を使用するための初回セットアップ時に、この設定を使用します。一定期間の監査により、イベント ログの受動的記録 (分析可能) や、制限すべき/制限すべきでないアプリケーションを定めるために開発したルールの受動的記録が可能になります。

無制限

選択すると、ログまたは監査なしで処理を許可します。

セキュリティレベルが正常に実装されているかどうかをテストできます。次の例は、自己承認レベルをテストする方法を示します。

- 信頼できる所有者リストに属しているグループのメンバーではないテスト ユーザ アカウントに、適用されるユーザ ルール ノードでルールを作成します。

- セキュリティ制御レベルを自己承認に設定すると、テスト ユーザは自己承認アプリケーションを実行できます。

- 構成を保存します。

- レジストリ エディタを実行します。アプリケーションは禁止され、ファイルの実行を許可するかどうかを確認するメッセージボックスが表示されます。処理が記録されることが通知されます。

セキュリティレベルを適用し、プロセス ルールで指定されたアプリケーションが Application Control ルールによって完全に制限されているか、無制限か、監査のみかどうかを制御します。

-

目的のプロセス ルールを選択します。

プロセス ルール作業領域が表示されます。

- [セキュリティレベル] スライダを目的のレベルまでドラッグします。

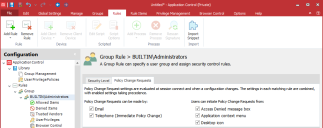

ポリシー変更要求オプション

各ルールに対してユーザが使用できる要求タイプと機能を構成します。プロセス ルールを除くすべてのルール タイプで、ポリシー変更要求設定を使用できます。

- ナビゲーションペインでルールを選択します。

- [ポリシー変更要求] タブを選択します。

- ポリシー変更要求を作成する方法を選択:

- 電子メール

- 電話 (即時ポリシー変更)

- ユーザがポリシー変更要求を開始できる方法を選択:

- アクセス拒否メッセージボックス - ユーザが禁止されたアプリケーションにアクセスしようとするときに表示されるメッセージボックス。

- アプリケーション コンテキストメニュー - ユーザは、禁止されたアプリケーションのコンテキストメニューから、オプションを選択します。

- デスクトップ アイコン - ユーザはデスクトップ ショートカット アイコンを使用して、[ポリシー変更要求] ダイアログから変更要求を送信できます。

各設定の詳細は、[グローバル設定] リボンからアクセスできる [ポリシー変更要求] ダイアログで構成されます。