Solução de problemas de descoberta

Mecanismo sem agente

Inventário remoto sem agente

As informações de inventário sem agente são coletadas copiando-se alguns arquivos temporários para o dispositivo remoto. Isso requer credenciais administrativas no destino para autenticação.

Solução de problemas: faça logon no dispositivo do representante sem agente e tente acessar o compartilhamento do administrador no destino por meio de um caminho UNC:

Exemplo: \\10.1.2.3\c$

Se a conexão solicitar autenticação, tente autenticar com as mesmas credenciais que foram especificadas para o mecanismo sem agente.

SNMP

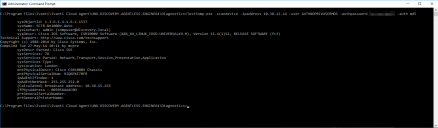

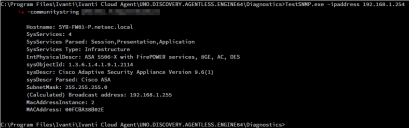

Há uma ferramenta independente na pasta Diagnostics, na pasta UNO.DISCOVERY.AGENTLESS.ENGINE64, que pode ser usada para testar se o SNMP do dispositivo sem agente está funcionando. Isso permite que consultas ad hoc sejam executadas da seguinte maneira:

- Inicie um prompt de comando do administrador

- Cd para C:\Program Files\Ivanti\Ivanti Cloud Agent\UNO.DISCOVERY.AGENTLESS.ENGINE64\Diagnostics

- Use TestSNMP.exe com as opções -scanDevice -ipaddress e -communitystring

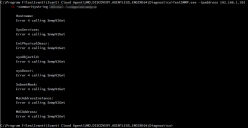

Se esses comandos TestSNMP não retornarem nenhum dado SNMP, será exibido Erro LIBSNMP_CLASS_TIMEOUT ao chamar SnmpGet:

Para consultas com falha, verifique o seguinte:

- Configurações SNMP no dispositivo

- Endereço IP sendo usado

- String de comunidade sendo usada

- Firewalls/listas de acesso

- Roteamento

Você também pode percorrer o dispositivo para retornar todos os identificadores de objeto abaixo de um local específico na hierarquia usando a opção -walkDevice em vez de

-scanDevice. Especificando-se um ponto de partida, é possível limitar o percurso a determinado ramo da hierarquia MIB. Se você não especificar um ponto de partida, toda a árvore será percorrida.

Exemplo de SNMP V3:

Mecanismo de descoberta

Resolução de nome

O Ivanti Neurons for Discovery usa NetBIOS e DNS para tentar converter o endereço IP descoberto em um nome. O NetBIOS precisa estar habilitado no dispositivo descoberto e, também, ser contatável para que a consulta ocorra com êxito. Para resolução de nomes DNS, apenas o endereço IP é conhecido pelo mecanismo de descoberta, portanto, é necessária uma consulta reversa de DNS para obtenção de um registro "pt" que corresponda ao endereço IP. Essa consulta não é feita diretamente no IP descoberto. Em vez disso, trata-se de uma consulta enviada a um servidor DNS a partir das configurações de TCP/IP do adaptador preferencial.

NetBIOS

No dispositivo do Discovery, tente usar uma consulta de nome NetBIOS para resolver o endereço IP para o nome do host.

Exemplo: nbtstat -A 10.38.12.77

Se bem-sucedido, isso deve exibir o nome NetBIOS como no exemplo abaixo:

Possíveis razões para falha:

- NetBIOS não habilitado: verifique as configurações WINS/DHCP do adaptador no dispositivo remoto.

- NetBIOS bloqueado por um firewall: verifique o firewall no dispositivo remoto.

DNS

No dispositivo do Discovery, tente usar uma consulta de pesquisa DNS reversa para resolver o endereço IP para o nome de domínio totalmente qualificado.

Exemplo: nslookup 10.38.12.77

Se bem-sucedido, isso deve exibir o nome totalmente qualificado da máquina como no exemplo abaixo:

Possíveis razões para falha:

- A zona de pesquisa reversa do servidor DNS para a sub-rede não foi criada.

- Não existe nenhum registro para o dispositivo.

Sistema operacional

O sistema operacional é detectado usando-se a tecnologia O/S Fingerprinting. Ela se vale de portas TCP e UDP abertas para tentar identificar o sistema operacional. Se houver um firewall que negue acesso às portas usadas, a impressão digital pode não ser bem-sucedida.

Exemplo: um dispositivo Windows 10 está sendo identificado como FreeBSD. Isso pode estar relacionado ao bloqueio do dispositivo, e o nmap não consegue adivinhar as portas, pois elas estão bloqueadas. A causa principal é o perfil do firewall local, que não permite acesso para compartilhamento de arquivos e impressoras.

Conceda acesso para compartilhamento de arquivos e impressoras ao perfil pertinente:

Painel de Controle > Sistema e Segurança > Windows Defender Firewall > Permitir um aplicativo ou recurso através do Windows Defender Firewall: