|

Nom

|

Nom à affecter à ce modèle d'analyse.

|

|

Chemin

|

Ce champ permet de spécifier le chemin du dossier où ce modèle doit résider, dans la liste Modèles d'analyse des correctifs du volet de navigation. Si vous ne spécifiez aucun chemin, le modèle est stocké au niveau racine de la liste Mes modèles d'analyse des correctifs. Pour en savoir plus, reportez-vous à « Organisation des modèles d'analyse des correctifs ».

|

|

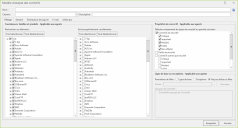

Onglet Filtrage

|

Trois filtres sont disponibles dans cet onglet.

- Filtre Fournisseurs, familles et produits : Analyse ou exclusion de fournisseurs, gammes de produits et versions de produit spécifiques. Les éléments sont affichés dans une liste hiérarchique. Si vous cochez une case à un niveau, toutes les cases des niveaux subordonnés sont également cochées. Si vous sélectionnez le même élément pour les deux listes Analyse de recherche de et Exclure explicitement, l'élément est exclu.

ASTUCE : Pour exclure un petit nombre d'éléments, il est recommandé d'inclure tous les éléments dans la liste Analyse de recherche de, puis d'utiliser la liste Exclure explicitement pour exclure les éléments voulus. Cela fonctionne, parce que le contenu de la liste Exclure explicitement est prioritaire sur la liste Analyse de recherche de. Autre option : utilisez simplement la liste Analyse de recherche de et désélectionnez la case à cocher des éléments à exclure, mais cette méthode est souvent plus longue et génératrice d'erreurs.

- Filtre Propriétés du correctif : Spécifiez les types de correctifs et le niveau de gravité affecté par le fournisseur à ces correctifs qui doivent être inclus dans l'analyse. Options disponibles :

- Correctifs de sécurité : Correctifs liés aux bulletins de sécurité. Vous pouvez choisir de rechercher lors de l'analyse un ou plusieurs niveaux de gravité spécifiques.

- Critique : Vulnérabilités pouvant être exploitées par un attaquant distant non authentifié ou vulnérabilités qui brisent l'isolement du système d'exploitation invité/hôte. Cette exploitation met en danger la confidentialité, l'intégrité, la disponibilité des données utilisateur et des ressources de traitement sans intervention de l'utilisateur. Cette exploitation peut être utilisée pour propager un ver Internet, ou pour exécuter un code arbitraire entre les machines virtuelles et l'hôte.

- Important : Vulnérabilités dont l'exploitation compromet la confidentialité, l'intégrité ou la disponibilité des données utilisateur et des ressources de traitement. Ces failles peuvent permettre à des utilisateurs locaux d'obtenir des privilèges, permettre à des utilisateurs distants authentifiés d'exécuter un code arbitraire, ou permettre à un utilisateur local ou distant de provoquer facilement un déni de service (DoS).

- Modéré : Failles dans lesquelles les possibilités d'exploitation des vulnérabilités sont fortement atténuées par la configuration ou la difficulté d'utilisation de ces vulnérabilités, mais qui, dans certains scénarios de déploiement, peuvent tout de même compromettre la confidentialité, l'intégrité ou la disponibilité des données utilisateur et des ressources de traitement. Ce type de vulnérabilité peut avoir un impact important, voire essentiel, mais son exploitation est plus difficile en raison de l'évaluation technique de la faille ou affecte uniquement des configurations très rares.

- Faible : Tous les autres incidents qui ont un impact sur la sécurité. Vulnérabilités dont l'exploitation est considérée comme extrêmement difficile ou dont l'exploitation aurait un impact vraiment minimal.

- Non affecté : Correctifs de sécurité auxquels aucun niveau de gravité n'a été affecté.

- Outils de sécurité : Mises à jour des outils de sécurité comme Windows Defender et Outil de suppression de logiciels malveillants Microsoft Windows. Inclut également des mises à jour de certificat et des correctifs Hotfix pour des défaillances de sécurité pas encore entièrement couvertes par un bulletin de sécurité.

- Correctifs autres que sécurité : Correctifs de fournisseur servant à corriger des problèmes logiciels connus qui ne sont pas des problèmes de sécurité. Vous pouvez choisir de rechercher lors de l'analyse un ou plusieurs niveaux de gravité fournisseur. Pour consulter la description des niveaux de gravité disponibles, reportez-vous à « Correctifs de sécurité ».

- Actions personnalisées : Permet d'effectuer des actions personnalisées, même si la machine possède déjà tous les correctifs nécessaires. Pour ce faire, le programme recherche un QNumber et un correctif spécifiques (QSK2745, MSST-001) qu'il trouve toujours. Ce correctif Null peut être corrigé, mais aucun correctif n'est réellement déployé. Ce processus utilise le fichier temporaire Nullpatch.exe.

- Filtre Ligne de base ou Exceptions : Utilisez ce filtre pour définir soit un ensemble de référence de correctifs à inclure, soit un ensemble de correctifs à exclure.

- Ligne de base : Spécifiez une liste de correctifs et/ou de groupes de correctifs, qui représenteront collectivement votre ensemble de correctifs de référence (ligne de base). La ligne de base est souvent déterminée par la stratégie de sécurité de votre entreprise. C'est l'ensemble minimal de correctifs qui doit être installé sur vos machines. La ligne de base est considérée comme dynamique car, même si vous la définissez une seule fois dans le modèle, vous pouvez mettre à jour la liste des correctifs à jour en continu, au fur et à mesure que de nouveaux correctifs deviennent disponibles. Pour consulter un exemple d'utilisation d'un filtre Ligne de base, reportez-vous à « Implémentation d'une configuration de console sans intervention ».

Le filtre Fournisseurs, familles et produits et le filtre Propriétés du correctif ne sont pas disponibles si vous sélectionnez Ligne de base. La case à cocher Distribution de logiciels, dans l'onglet Distribution de logiciels, est également ignorée.

- Exceptions : Spécifiez une liste de correctifs et/ou de groupes de correctifs, contenant les correctifs à toujours exclure. Les filtres Fournisseurs, familles et produits et Propriétés du correctif sont appliqués en premier, puis les correctifs définis ici sont exclus.

Soyez prudent lorsque vous utilisez l'option de filtrage Exceptions. Si vous excluez un correctif qui en remplace un autre, le programme recherche ensuite le correctif remplacé. Ce comportement est volontaire, pour éviter les vulnérabilités involontaires. Si vous excluez un correctif en prévoyant que cela évitera le déploiement automatique de ce correctif ou des correctifs apparentés, vous devez également exclure tous les correctifs qui constituent la chaîne des correctifs remplacés.

- Ne pas utiliser ce filtre : Désactive le filtre concerné.

- Fichier : Spécifiez le fichier texte qui contient la liste des correctifs à utiliser comme ligne de base ou à exclure. Pour créer un fichier texte, cliquez sur Nouveau. Le fichier texte doit contenir uniquement les QNumbers associés à chaque correctif, à raison d'une entrée par ligne. Pour consulter un exemple de fichier texte, reportez-vous à « Implémentation d'une configuration de console sans intervention ».

- Groupe(s) de correctifs : Spécifiez le ou les groupes de correctifs qui contiennent les correctifs à utiliser comme ligne de base ou à exclure.

|

|

Onglet Général

|

- Rechercher : Pendant le processus d'analyse, vous pouvez choisir de rechercher uniquement les correctifs manquants, ou bien à la fois les correctifs manquants et les correctifs installés. Lorsque vous recherchez à la fois les correctifs installés et les correctifs manquants, vous pouvez inclure dans les résultats les correctifs réellement installés. Il s'agit de correctifs qui en remplacent d'autres. Pour en savoir plus, reportez-vous à « Correctifs réellement installés » et à « Détermination du remplacement des correctifs ».

L'option suivante s'applique uniquement à la console, pas aux agents susceptibles d'utiliser également ce modèle.

- Remplacement du pool de threads global : Spécifiez si vous souhaitez remplacer le paramètre Pool de threads global dans la boîte de dialogue Outils > Options > Analyse. Vous ne devez effectuer cette opération que si vous voulez effectuer temporairement des tests de bande passante pour vos analyses de correctifs. La valeur que vous indiquez dans le champ Limiter l'analyse à ce nombre maximal de threads définit le nombre maximal de machines qu'il est possible d'analyser simultanément au cours d'une même analyse des correctifs. La valeur spécifiée est la limite réelle ; elle n'est pas multipliée par le nombre d'UC logiques de la machine de console comme dans la boîte de dialogue Outils > Options > Analyse. Vous devez désélectionner cette case à cocher une fois les tests terminés.

|

|

Onglet Distribution de logiciels

|

Cet onglet vous permet de spécifier si vous souhaitez que l'analyse recherche les produits tiers gratuits pouvant être déployés par Security Controls. Si vous cochez la case Distribution de logiciels, les produits tiers disponibles sont inclus dans la liste Correctif manquant des résultats d'analyse. Utilisez la barre de défilement vertical pour afficher la liste complète des produits tiers pris en charge par Security Controls.

Si vous cochez la case Distribution de logiciels, une boîte de dialogue de confirmation s'affiche. Cela garantit que vous ne cochez pas la case sans le vouloir, et que vous n'allez pas rechercher et déployer des applications tierces par inadvertance.

Les produits affichés sont ceux qui sont disponibles pour le système d'exploitation exécuté sur la machine analysée. Si vous souhaitez inclure ou exclure un produit spécifique dans le rapport, spécifiez ce produit dans la zone de filtre Fournisseurs, familles et produits de l'onglet Filtrage.

|

|

Onglet E-mail

|

Cet onglet s'applique uniquement aux analyses sans agent lancées depuis la console ; il ne s'applique pas aux agents susceptibles d'utiliser également ce modèle.

Cet onglet vous permet de spécifier les rapports à envoyer automatiquement et de préciser leurs destinataires. Les rapports indiqués sont envoyés dès qu'une analyse utilisant ce modèle se termine.

Vous pouvez demander l'envoi d'un grand nombre de rapports différents. Pour connaître le contenu d'un rapport particulier, cliquez sur ce rapport dans la liste et consultez sa description (immédiatement sous la liste).

Pour spécifier les rapports à envoyer automatiquement et préciser leurs destinataires :

Vous devez enregistrer les nouveaux modèles avant de pouvoir suivre cette procédure.

- Sélectionnez un rapport dans la liste Rapports.

- Dans la liste Destinataires du rapport, sélectionnez les groupes et/ou les personnes à qui vous souhaitez envoyer le rapport par e-mail.

- Répétez les étapes 1 et 2 pour chaque rapport à envoyer automatiquement.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

|

|

Onglet Utilisé par

|

Cet onglet montre les favoris et les stratégies d'agent qui utilisent actuellement ce modèle d'analyse. Il est important de noter que, si vous prévoyez de modifier le modèle, cet écran indique les autres zones du programme qui seront affectées.

|