Skriptblockierung für Anwendungsverhalten

Dateisicherheitsregeln können die häufigste Art und Weise blockieren, auf die Endpunkte von Malware oder Ransomware infiziert werden: Wenn ein Benutzer (in der Regel durch eine Phishing-E-Mail) zum Öffnen von Anhängen oder das Herunterladen von Dateien aus dem Internet verleitet wird, die Schadsoftware enthalten. Die meisten dieser Dateien, zu deren Öffnen oder Herunterladen die Benutzer verleitet werden, sind bekannte Dateitypen wie Word-Dokumente mit Makros, .JS (JavaScript) Dateien und andere Arten von Skripten.

Mit Dateischutzregeln können Sie Regeln aufstellen, die verhindern, dass .JS-Dateien und andere Skripte von Benutzern verwendet werden (beachten Sie, dass dadurch die Benutzer nicht daran gehindert werden, JavaScript in ihrem Browser zu verwenden). Durch das Blockieren der Ausführung von Skripten (die die meisten Benutzer nicht zu nutzen brauchen), kann ein großer Teil dieses Angriffsvektors eliminiert werden.

Es ist sehr wahrscheinlich, dass Benutzer keine Skripte auf ihren Computern ausführen müssen. Allerdings kann es sein, dass rechtmäßige Anwendungen von Drittanbietern Skripte ausführen müssen. Aus diesem Grund empfiehlt es sich, die Dateischutzregeln im Lernmodus zu verwenden (d. h. den Anwendungsverhaltensmodus auf Lernen zu setzen). In diesem Modus lernt der EPS-Agent, welche Anwendungen Skripte ausführen und blockiert deren Verwendung nicht, wenn Sie in den Blockiermodus wechseln.

Beispielsweise können Sie mithilfe von Dateischutzregeln die folgende Regel konfigurieren: WSCRIPT und CSCRIPT dürfen keine *.JS-Dateien ausführen. Nach der Durchsetzung dieser Regel können die Benutzer die Microsoft Scripting Engine (WSCRIPT/CSCRIPT) nicht mehr zum Ausführen von .JS-Dateien verwenden. Vergewissern Sie sich, dass die Option "Vertrauenswürdigen Dateien Umgehung gewähren" aktiviert ist, um diesen Schutz bei Anwendungen zu umgehen, die mit WSCRIPT erkannt wurden, um während der Lernphase .JS-Dateien auszuführen.

Ausführungskette und Blockierung von Internet-Downlaods

Mit 2017.1 wurden zwei neue Optionen zu den Dateischutzregeln hinzugefügt, die dazu beitragen, Benutzer von der Ausführung von Skripten aus einer Browser- oder E-Mail-Anwendung heraus zu hindern, auch wenn die Skripte in einer ZIP-Datei heruntergeladen wurden.

- Übernehmen, wenn sich der Prozess in der Ausführungskette befindet

- Gilt nur für aus dem Internet heruntergeladene Dateien

Wenn die Option Übernehmen, wenn sich der Prozess in der Ausführungskette befindet aktiviert ist, werden alle überwacht, die sich in der "Ausführungskette" befinden. Wenn zum Beispiel ein Benutzer Chrome ausführt und eine von Chrome heruntergeladene .JS-Datei öffnet (d. h. der Benutzer auf die .JS-Datei doppelklickt, nachdem er sie aus Chrome heruntergeladen hat), ist die Ausführungskettet Chrome > WSCRIPT> .JS. Wenn diese Option aktiviert ist, kann das "überwachte Programm" Chrome sein und die "geschützten Dateien" können *.JS sein. Dadurch wird sichergestellt, dass alle JS-Datei, die von Chrome aus ausgeführt werden, blockiert sind.

In 2017.1 gibt es außerdem eine neue vorgefertigte Dateischutzregel, die dazu konzipiert ist, die Skriptausführung von einem Browser oder einer E-Mail-Anwendung aus zu verhindern. Diese Regel verhindert, dass eine Reihe von definierten Browsern und E-Mail-Anwendungen CMD, CSCRIPT, WSCRIPT und PowerShell ausführen können. Es wird jeden Versuch blockieren, ein Skript von einem Browser oder einer E-Mail-App aus auszuführen (dies gilt nur für Skripte, die außerhalb des Browsers ausgeführt werden, nicht für im Browser als Bestandteil einer Website ausgeführtes JavaScript).

Es gibt einen häufig auftretenden Fall, bei dem Übernehmen, wenn sich der Prozess in der Ausführungskette befindet die Ausführung von Skripten nicht blockiert wird, nämlich dann, wenn das Skript in eine ZIP-Datei gepackt wird und der Benutzer die ZIP-Datei mit dem nativen Windows ZIP-Extraktor extrahiert (keine Drittanbieter-App). Diese Regel funktioniert jedoch, um eine im Anhang befindlcihe ZIP-Datei zu blockieren, wenn ein Benutzer sie mit WINZIP öffnet und dann ein Skript ausführt, das sich in der ZIP-Datei befindet.

Um das oben beschriebene Problem zu beheben, ist eine zweite Option vorhanden: Gilt nur für aus dem Internet heruntergeladene Dateien. Standardmäßig wird jede Datei, die von einem Browser heruntergeladen wird, vom Browser als "aus dem Internet heruntergeladen " markiert. Dieses Flag wird mit der Datei gespeichert, auch wenn die Datei kopiert wird (beachten Sie, dass dieses Flag nur für Dateien in einem NTFS-Dateisystem gilt). Wenn diese Option aktiviert ist, wird die Regel nur auf Dateien angewendet, bei denen dieses Flag aktiviert ist.

Eine neue vordefinierte Regel nutzt diese Funktion, um die Skriptausführung von Dateien zu verhindern, die über einen Browser aus dem Internet heruntergeladen werden ("Zugriff auf heruntergeladene Skripte verhindern”). Wenn ein Benutzer eine ZIP-Datei aus dem Internet herunterlädt und die ZIP-Datei ein Skript enthält (.BAT, .CMD, .JS, .VBS), wird die Ausführung des Skripts blockiert, auch wenn die ZIP-Datei mit dem nativen Windows ZIP-Programm extrahiert wurde und auch, wenn die Datei auf der Festplatte gespeichert und zu einem späteren Zeitpunkt extrahiert wurde.

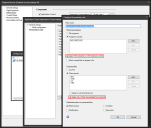

So aktivieren Sie die Optionen für die Ausführungskette oder Internet-Download in einer Dateischutzregel

- Klicken Sie auf Extras > Sicherheit und Compliance > Agenteneinstellungen.

- Klicken Sie in der Struktur unter Agenteneinstellungen > Eigene Agenteneinstellungen > Sicherheit > Endpunktsicherheit mit der rechten Maustaste und klicken Sie dann dann auf Neu oder doppelklicken Sie auf eine vorhandene Konfiguration.

- Wählen Sie auf der Seite Standardrichtlinie die zu ändernde Programmkontrolleinstellung aus und bearbeiten Sie sie.

- Auf der Seite Dateischutzregeln können Sie die gewünschte Regel ändern oder hinzufügen.

- Sie finden die Optionen Übernehmen, wenn sich der Prozess in der Ausführungskette befindet und Gilt nur für aus dem Internet heruntergeladene Dateien auf der Regelkonfigurationsseite.