Sécurité basée sur un certificat client

Ivanti® Endpoint Manager utilise un modèle de sécurité basée sur un certificat client, pour les périphériques Windows. Lorsque ce modèle de sécurité est actif, seuls les périphériques dotés de certificats valides peuvent décrypter les données sécurisées du serveur principal.

Une fois la sécurité basée sur un certificat client activée, vous ne pouvez pas la désactiver.

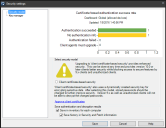

La boîte de dialogue Paramètres de sécurité (Configuration > Sécurité) inclut un graphique qui montre le taux de succès de l'authentification basée sur un certificat pour les périphériques gérés. Lorsque les périphériques gérés tentent d'établir une connexion sécurisée avec le serveur principal ou lorsque l'analyseur de sécurité (vulscan.exe) s'exécute, les résultats de la connexion sont enregistrés dans l'inventaire du périphérique.

Les périphériques qui n'ont pas l'état Authentification réussie ne seront pas entièrement gérables après l'activation du nouveau modèle de sécurité. En général, ce sont les agents de périphérique plus anciens qui provoquent les autres états.

Le graphique de cette boîte de dialogue résume les résultats des tentatives de connexion :

- Authentification réussie : Le périphérique comporte des agents version 2016, est connecté en mode sécurisé et est prêt pour le nouveau modèle de sécurité. Dans l'idéal, tous les périphériques devraient être dans cette liste.

- Aucune info d'authentification : Le périphérique n'a pas tenté d'établir une connexion sécurisée ou l'analyseur de sécurité n'a pas encore transmis les résultats de la connexion au serveur principal. Notez que, si vous n'avez pas installé d'agents sur votre serveur principal, ce dernier s'affiche dans cette liste. C'est normal.

- Échec de l'authentification : Le périphérique a tenté de s'authentifier mais n'y est pas parvenu pour une raison quelconque. Cela se produit généralement lorsque le périphérique n'a pas reçu d'approbation pour le certificat client (Configuration > Gérer l'accès des clients), comme l'indique la section suivante.

- Les agents client doivent être mis à niveau : Le périphérique ne peut pas s'authentifier parce qu'il exécute d'anciens agents (9.x).

Double-cliquez sur les éléments du graphique pour afficher les périphériques associés dans la vue réseau. La requête générée dynamiquement pour l'élément sur lequel vous avez double-cliqué s'affiche sous Requête > Mes requêtes > Requêtes générées par le graphique. Vous pouvez utiliser cette vue pour cibler ou dépanner plus facilement des périphériques.

Des détails de connexion supplémentaires peuvent être disponibles dans l'inventaire du périphérique, sous Ivanti Management > Sécurité basée sur un certificat client > État d'authentification.