Configuration BitLocker

L'action de modèle de cryptage du disque dur BitLocker sert à crypter les disques durs sous les versions 64 bits de Microsoft Windows 10, 11, et sous les OS plus récents. Les options de gestion ci-dessous représentent les fonctions documentées prises en charge par l'utilitaire de gestion Microsoft BitLocker (manage-bde.exe) et montrent comment le workflow de provisionnement interagit avec les autres options de cet utilitaire. Pour en savoir plus sur l'outil Microsoft et mieux comprendre les options disponibles, consultez la documentation Microsoft.

Action de modèle de provisionnement : Cryptage de disque dur BitLocker

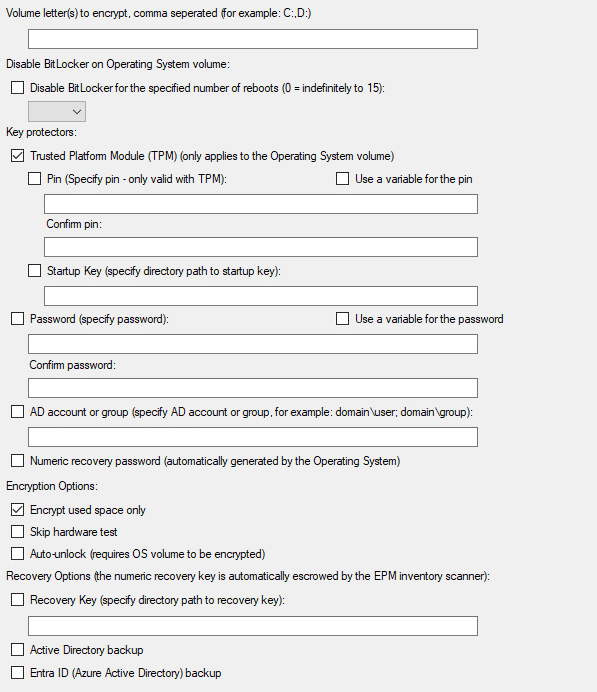

Référence de l'image – Explication des éléments d'interface

-

Lettres de volume à crypter, séparées par une virgule (exemple : C:,D:) : Spécifiez des lettres de lecteur (de A à Z), suivies par le caractère deux-points (ex. : C:). Ce champ n'est pas sensible à la casse et accepte une liste de lettres de lecteur séparées par une virgule. EPM tente d'ajouter les protecteurs de clé configurés ci-dessous à chacune des lettres de lecteur spécifiées. Certains protecteurs de clé ne peuvent être ajoutés qu'à des volumes système.

-

Désactiver BitLocker sur le volume de système d'exploitation : Cette option suspend temporairement BitLocker tout en conservant les protecteurs de clé existants. Pendant le nombre de redémarrages spécifié (1 à 15), l'application de BitLocker est désactivée par Microsoft. La valeur 0 désactive indéfiniment cette application, jusqu'à son rétablissement manuel. Pour la réactiver, vous pouvez soit réappliquer un protecteur de clé, soit exécuter manuellement la commande suivante : manage-bde -on C: (Remplacez C: par la lettre de volume appropriée.)

-

Protecteurs de clé :

-

Trusted Platform Module (TPM) (applicable uniquement au volume de système d'exploitation) : TPM est un composant matériel généralement intégré à la carte mère. Les options PIN et Clé de démarrage nécessitent TPM et sont uniquement applicables au volume système (où Windows est installé).

-

PIN (Spécifiez le PIN - Valide uniquement avec TPM) : Il est recommandé d'utiliser une variable de provisionnement de type sensible pour crypter et stocker en toute sécurité tous les mots de passe.

-

Clé de démarrage (Spécifiez le chemin de répertoire de cette clé) : Il s'agit du chemin (chemin local sur un lecteur non crypté ou chemin UNC) du dossier où le fichier de clé est stocké. BitLocker utilise ce fichier pour l'authentification lors du démarrage.

-

-

Mot de passe (Spécifiez un mot de passe) : Les mots de passe s'appliquent à tous les volumes BitLocker spécifiés. Par exemple, si vous spécifiez C:, D:, E:, le même mot de passe s'applique à tous. Pour utiliser un mot de passe différent pour chaque volume, configurez une action BitLocker distincte pour chaque lettre de volume. Comme pour les PIN, il est recommandé d'utiliser une variable de provisionnement sensible pour les mots de passe, afin de garantir un cryptage sécurisé.

-

Compte ou groupe AD (Sécifiez un compte ou un groupe AD, comme domaine\utilisateur ou domaine\groupe) : Entrez un nom d'utilisateur ou de groupe Active Directory au format « domaine\utilisateur» ou « domaine\groupe ».

-

Mot de passe de récupération numérique (Automatiquement généré par l'OS) : Il s'agit d'une clé sur 48 caractères que l'OS génère automatiquement à des fins de récupération. Si l'agent EPM est installé sur le périphérique géré, le scanner d'inventaire (Inventory Scanner) EPM collecte automatiquement cette clé et la télécharger vers le serveur principal EPM.

-

-

Options de cryptage :

-

Crypter uniquement l'espace utilisé : Seuls les secteurs utilisés (où des données sont stockées) sont cryptés. C'est un processus de cryptage plus rapide, recommandé par Microsoft dans la plupart des scénarios. Désélectionnez cette option pour crypter tout le lecteur si vos exigences de sécurité sont plus strictes.

-

Ignorer le test matériel – Cette option permet d'ignorer la prévérification Microsoft BitLocker, qui vérifie que tous les protecteurs de clés sont correctement configurés et que le système peut redémarrer en toute sécurité.

-

Déverrouillage auto (Nécessite que le volume d'OS soit crypté) – S'applique uniquement aux volumes autres que le volume système. La clé de déverrouillage est stockée sur le volume système crypté. Vous devez donc activer BitLocker sur le volume système pour que cette option fonctionne.

-

-

Options de récupération (La clé de récupération numérique est automatiquement mise sous séquestre par le scanner d'inventaire EPM) :

-

Clé de récupération (Spécifiez le chemin de répertoire de cette clé) : Le scanner d'inventaire EPM collecte automatiquement la clé de récupération numérique si ce protecteur est activé. Les clés peuvent également être sauvegardées dans des fichiers .BEK sur un disque dur local (non crypté), une clé USB ou un partage réseau UNC.

-

Sauvegarde Active Directory : Peut mettre en séquestre certains types de clé (PIN, mots de passe ou clés numériques) dans des objets conteneurs AD.

-

Sauvegarde Entra ID (Azure Active Directory) : Prend en charge une sauvegarde similaire des clés pour les types de protecteur pris en charge.

-

Paramètres d'objets Stratégie de groupe (GPO) :

Les options Microsoft BitLocker dépendent beaucoup des paramètres GPO (Objet Stratégie de groupe) appliqués au périphérique géré, surtout ceux qui sont liés à des stratégies de domaine. Avant de déployer des modèles de provisionnement BitLocker, il est essentiel de passer en revue et de configurer les paramètres GPO pertinents, pour être sûr d'obtenir les résultats voulus. Voici les principales options de configuration GPO qui doivent s'aligner sur les paramètres BitLocker prévus avant le déploiement de modèles de provisionnement EPM :

-

Configuration d'ordinateur > Stratégies > Modèles Admin > Composants Windows > Cryptage de lecteur BitLocker

-

Stocker les informations de récupération BitLocker dans Active Directory Domain Services

-

Lecteur de données fixe > Choisissez comment récupérer les lecteurs fixes protégés par BitLocker

-

Lecteurs de système d'exploitation > Choisissez le mode de récupération des lecteurs système protégés par BitLocker

-

Lecteurs de système d'exploitation > Configurez l'utilisation des mots de passe pour les lecteurs de système d'exploitation

-

-

Après avoir modifié les paramètres GPO voulus sur le périphérique, exécutez gpupdate /force pour garantir l'application immédiate des changements, avant de passer aux éventuels tests.