Configuration du courrier entrant Office 365 avec OAuth2

Vous pouvez utiliser Microsoft Office 365 pour le courrier entrant, en utilisant Microsoft Graph OAuth2. Vous devez créer une inscription d'appli pour Microsoft Graph dans Office 365, restreindre l'accès à la boîte aux lettres, puis configurer la boîte aux lettres Service Desk.

Pour en savoir plus sur la façon de configurer une boîte aux lettres avec IMAP4, reportez-vous à « Configuration d'une boîte aux lettres pour chaque mappage ».

La première étape consiste à créer une inscription d'appli entrante Ivanti Service Desk dans Azure.

Pour créer l'inscription d'appli :

- Connectez-vous à https://portal.office.com en tant qu'administrateur et ouvrez le raccourci Admin.

- Dans le centre d'administration Microsoft 365, ouvrez le compte Azure Active Directory associé à votre locataire Office 365.

- Inscrivez une nouvelle application à locataire unique.

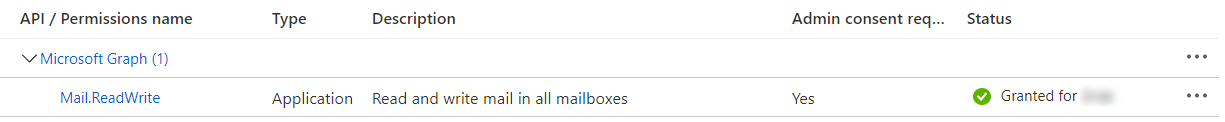

Vous devez ensuite modifier certaines permissions d'API. - Supprimez la permission Utilisateur délégué - Lire.

- IMPORTANT : Ajoutez la permission d'application (pour Microsoft Graph) Lire/Écrire des e-mails (Mail.ReadWrite), et accordez-lui le consentement Admin.

Cette opération autorise l'application concernée (si elle dispose du consentement Admin) à utiliser l'API Microsoft Graph pour lire et écrire des e-mails dans toutes les boîtes aux lettres de votre locataire Office 365. Vous restreignez cet accès à l'étape suivante.

Maintenant que vous avez inscrit l'appli entrante Ivanti Service Desk, vous devez restreindre l'accès aux boîtes aux lettres, afin que l'appli Azure ne puisse accéder qu'à une seule d'entre elles.

Pour en savoir plus, reportez-vous à « Limitation des permissions d'application à des boîtes aux lettres Exchange Online spécifiques » sur le site Microsoft Docs (s'ouvre dans un nouvel onglet).

Pour restreindre l'accès aux boîtes aux lettres :

- Connectez-vous à https://portal.office.com en tant qu'administrateur.

- Créez un nouveau groupe de sécurité avec fonctions d'e-mail.

- Ajoutez un membre au groupe.

Il s'agit de l'utilisateur unique correspondant à la boîte aux lettres entrante dans Service Desk.

L'étape suivante consiste à lier ce groupe à l'inscription d'appli dans Azure, en vous connectant à Exchange Online avec PowerShell, puis en appelant la commande New-ApplicationAccessPolicy. - Installez le module PowerShell Exchange Online.

Reportez-vous à « Connexion à Exchange Online PowerShell » sur le site Microsoft Docs (s'ouvre dans un nouvel onglet). - Connectez-vous à Exchange Online PowerShell à l'aide de MFA.

- Configurez la stratégie ApplicationAccessPolicy pour lier votre groupe à l'appli Azure.

Si vous utilisez la commande PowerShell New-ApplicationAccessPolicy, décrite sous « Limitation des permissions d'application à des boîtes aux lettres Exchange Online spécifiques » sur le site Microsoft Docs (s'ouvre dans un nouvel onglet), le paramètre AppId correspond à l'ID de votre application Azure (également appelé ID client) et le paramètre PolicyScopeGroupId indique l'adresse e-mail de groupe du groupe de sécurité avec fonctions d'e-mail que vous avez créé. - Testez la configuration avec un ou plusieurs utilisateurs auxquels l'appli doit et ne doit pas avoir accès.

Par exemple, si vous utilisez le document Microsoft ci-dessus, vous pouvez utiliser Test-ApplicationAccessPolicy. - Déconnectez-vous.

Attendez environ 30 minutes que la configuration soit terminée. Tant que l'opération n'est pas terminée, les appels d'API à Microsoft Graph avec votre appli auront accès aux boîtes aux lettres de tous les utilisateurs.

Une fois que vous avez créé une inscription d'appli pour Microsoft Graph dans Office 365 et restreint l'accès aux boîtes aux lettres, vous pouvez configurer votre boîte aux lettres Service Desk afin d'utiliser Office 365 pour le courrier entrant.

Pour configurer la boîte aux lettres Service Desk pour le courrier entrant Office 365 :

- Dans le centre de configuration, arrêtez Mail Manager – Service entrant.

- Dans l'arborescence Configuration de la messagerie du composant Mail, développez le dossier Courrier entrant, puis sélectionnez le dossier Boîtes aux lettres.

- Dans la liste Actions, cliquez sur Nouvelle boîte aux lettres.

La fenêtre Boîte aux lettres s'affiche. - Dans la liste Fournisseur, sélectionnez Microsoft Graph (OAuth2).

La boîte de dialogue est mise à jour. - Entrez un titre et sélectionnez un mappage.

- Sous Détails de connexion, définissez Nom d'utilisateur sur le nom de principal de l'utilisateur de votre boîte aux lettres Office 365.

Cette entrée ressemble à une adresse e-mail. - Dans l'inscription d'appli dans Azure, créez un code secret à l'aide du raccourci Certificats et secrets, puis utilisez-le dans le champ Secret de la zone Détails OAuth2 des paramètres de boîte aux lettres dans Service Desk.

- Pour les champs ID client et ID de locataire, sous Détails OAuth2 dans les paramètres de boîte aux lettres, utilisez l'ID d'application (client) et l'ID d'annuaire (locataire) disponibles via le raccourci Présentation de votre inscription d'appli dans Azure.

- Cliquez sur

dans la barre d'outils pour vous assurer que l'authentification a réussi et que la boîte aux lettres Office 365 est accessible.

dans la barre d'outils pour vous assurer que l'authentification a réussi et que la boîte aux lettres Office 365 est accessible. - Enregistrez la nouvelle boîte aux lettres.

- Démarrez Mail Manager – Service entrant.

Pour vérifier que l'accès aux boîtes aux lettres est correctement restreint, arrêtez le service entrant, changez de nom d'utilisateur dans les paramètres de boîte aux lettres de Service Desk pour indiquer un utilisateur qui ne fait pas partie de votre groupe de sécurité d'e-mail, puis cliquez sur  .

.

L'authentification doit réussir, mais l'accès à la boîte aux lettres doit échouer.

N'oubliez pas de revenir à un nom d'utilisateur correspondant à un membre du groupe de sécurité d'e-mail, puis lancez le service entrant.