Verwalten der Eigenschaften von mehreren Computern

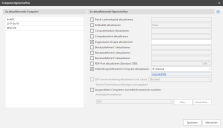

Auf das Dialogfeld Computereigenschaften greifen Sie zu, indem Sie in der Computeransicht oder der Scanansicht mit der rechten Maustaste auf den bzw. die gewünschten Computer klicken und Computereigenschaften auswählen. Im Dialogfeld Computereigenschaften können Sie mehrere gemeinsame Eigenschaften für zwei oder mehr Computer definieren. Werte, die Sie hier ändern können, übersteuern die entsprechenden Werte auf den einzelnen Computern.

|

Feld |

Beschreibung |

||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

|

Zu aktualisierende Computer |

Enthält eine Liste der Computer, die von den Eigenschaften betroffen sind, die Sie definieren. |

||||||||||

|

Patch-Laufwerkspfad |

Hier können Sie das Laufwerk und den Pfad auf dem Zielcomputer angeben, das/der zu verwenden ist, wenn Patchbereitstellungspakete und Tools während einer Patchbereitstellung heruntergeladen werden. Nehmen Sie hier aber nur dann eine Eingabe vor, wenn Sie den Standardspeicherort (C:\Windows\ProPatches) nicht verwenden möchten. Beispiel: Wenn auf Laufwerk C: des Zielcomputers nur wenig freier Speicherplatz verfügbar ist, können Sie festlegen, dass die Patchbereitstellungspakete und Tools stattdessen auf Laufwerk D: heruntergeladen werden. Der Name "ProPatches" wird automatisch an den von Ihnen angegebenen Pfad angehängt. Beispiel: Bei Angabe von "D:\ABC" wird als finales Ziel der Bereitstellungspakete "D:\ABC\ProPatches" festgelegt. Für Patches, Protokolle usw. werden separate Unterordner angelegt. Die Verwendung von Umgebungsvariablen (wie %windir%) wird nicht unterstützt. |

||||||||||

|

Kritikalität |

Gibt Ihnen die Möglichkeit, eine benutzerdefinierte Kritikalitätsstufe für die aufgeführten Computer anzugeben. Diesen Wert weisen Sie für Ihre eigene Zwecke zu und verwenden ihn auch so. Angenommen, Sie haben eine Reihe von Computern, denen eine besondere Bedeutung in Ihrem Unternehmen zukommt. In diesem Fall können Sie den Computern eine Kritikalitätsstufe zuweisen und die Computer dann mithilfe der Filter-und Sortierfunktionen in der Computeransicht schnell ausfindig machen und ihren Status bestimmen. Wenn Sie eine benutzerdefinierte Kritikalitätsstufe zuweisen, nimmt das Kennzeichen in der Spalte Computerkritikalität die entsprechende Farbe an.

|

||||||||||

|

Computereigentümer |

Definiert den des ausgewählten Computers. Sollten Sie einen neuen Kontakt definieren oder die E-Mail-Adresse eines Kontakts ändern müssen, wählen Sie Verwalten > Adressbuch. Verwenden Sie das Kontrollkästchen Aktualisieren, um anzugeben, ob dieses Feld aktualisiert werden soll, wenn Sie auf Speichern klicken. |

||||||||||

|

Computeradmin |

Definiert den Administrator des ausgewählten Computers. Sollten Sie einen neuen Kontakt definieren oder die E-Mail-Adresse eines Kontakts ändern müssen, wählen Sie Verwalten > Adressbuch. Verwenden Sie das Kontrollkästchen Aktualisieren, um anzugeben, ob dieses Feld aktualisiert werden soll, wenn Sie auf Speichern klicken. |

||||||||||

|

Zugewiesene Gruppe |

Die statische Gruppe, der die Computer in der Scanansicht und in der Computeransicht zugewiesen sind. Die Gruppe wird für Organisationszwecke verwendet. So können Sie beispielsweise eine bestimmte zugewiesene Gruppe sortieren, filtern und durchsuchen und anschließend Aktionen für die Computer innerhalb der Gruppe durchführen. |

||||||||||

|

Benutzerdefiniert 1, Benutzerdefiniert 2 und Benutzerdefiniert 3 |

Benutzerdefiniert 1-3: Diese drei Felder versetzen Sie in die Lage, benutzerdefinierte Notizen zu Eigenschaften festzuhalten, die einzigartig für die aufgeführten Computer sind. Sie könnten beispielsweise Benutzerdefiniert 1 verwenden, um den Computertyp anzugeben (Laptop, Desktop, Server usw.), Benutzerdefiniert 2, um den Standort des Computers anzugeben (Frankfurt, Stuttgart, München usw.) und Benutzerdefiniert 3, um die Abteilung anzugeben, in deren Besitz sich der Computer befindet (Personalabteilung, Buchhaltung, IT usw.). Sie können die Felder verwenden, um Computer innerhalb der Computeransicht und der Scanansicht beim Planen von Berichten zu filtern oder zu sortieren. Verwenden Sie das Kontrollkästchen Aktualisieren, um anzugeben, ob diese Felder aktualisiert werden sollen, wenn Sie auf Speichern klicken. |

||||||||||

|

RDP-Port |

Definiert den Remote Desktop Protocol (RDP)-Port, der beim Herstellen einer remoten Desktopverbindung zu den Computern verwendet werden soll. |

||||||||||

|

Computerverbindungsmethode |

Gibt die Methode an, die verwendet wird, wenn Sie eine Verbindung zu Ihren Clientcomputern herstellen. Es gibt zwei Optionen:

Detaillierte Informationen finden Sie unter IP-Adresse vs. FQDN. Die hier angegebene Einstellung wird für Scans oder Agenteninstallationen verwendet, die über die Computeransicht oder die Scanansicht eingeleitet werden. |

||||||||||

|

SSH-Serververbindung |

Wählen Sie, ob Sie SSH-Serververbindungen zu den Computern zulassen möchten. Die ausgewählten Computer können sowohl Windows- als auch Linux-Computer umfassen. Die auf dieser Ebene vorgenommenen Änderungen wirken sich nur auf Linux-Computer aus. Bei Windows-Computern lautet der Wert immer Blockieren. Das SSH-Protokoll kann verwendet werden, wenn die Konsole eine Verbindung zu den angegebenen Computern herstellt. Die primären Anwendungsfälle sind Energiestatusscans oder Push-Installationen eines Agenten, die von der Konsole für einen Linux-Computer initiiert werden. Security Controls bietet derzeit keine Unterstützung für die SSH-Serverauthentifizierung. Sie sollten daher SSH-Serververbindungen grundsätzlich blockieren, es sei denn, Sie wissen, dass die betreffenden Computer vertrauenswürdig und sicher sind. Ausführlichere Informationen finden Sie unter dem Thema SSH-Authentifizierung. |

||||||||||

|

Anmeldeinformationen |

Gibt die Anmeldeinformationen an, die zur Authentifizierung von Security Controls bei den Computern verwendet werden. Die Anmeldeinformationen, die Sie hier angeben, setzen Anmeldeinformationen außer Kraft, die in anderen Bereichen des Programms angegeben wurden. Wenn Sie Keine auswählen, entfernen Sie die Anmeldeinformationen, die den Computern derzeit zugewiesen sind. Computern nach der Durchführung eines Scans andere Anmeldeinformationen zuzuweisen, kann aus mehreren Gründen angebracht sein. Wenn es in Ihrem Unternehmen mehrere Administratoren gibt und jeder für eine andere Domäne zuständig ist, dann muss jeder Administrator seine eigenen Anmeldeinformationen festlegen, bevor er eine Aktion durchführt. Ihr Unternehmen könnte aber auch vorgeben, dass Scan- oder Bewertungsaufgaben streng von Bereitstellungsaufgaben zu trennen sind. In diesem Fall sind dann unterschiedliche Anmeldeinformationen wahrscheinlich ein Muss. |