configuración del correo entrante de Office 365 con OAuth2

Puede usar Microsoft Office 365 para el correo electrónico entrante, mediante Microsoft Graph OAuth2. Debe crear un registro de aplicaciones para Microsoft Graph en Office 365, restringir el acceso al buzón de correo y luego configurar el buzón de correo de Service Desk.

Para obtener información sobre cómo configurar un buzón mediante IMAP4, consulte Configuración de un buzón para cada asignación.

La primera fase es crear un registro de aplicaciones entrantes de Ivanti Service Desk en Azure.

Para crear el registro de aplicaciones:

- Inicie sesión en https://portal.office.com como administrador y abra el acceso directo Admin.

- En el centro de administración de Microsoft 365, abra la cuenta de Active Directory de Azure asociada con su arrendatario de Office 365.

- Registre una nueva aplicación con un único arrendatario.

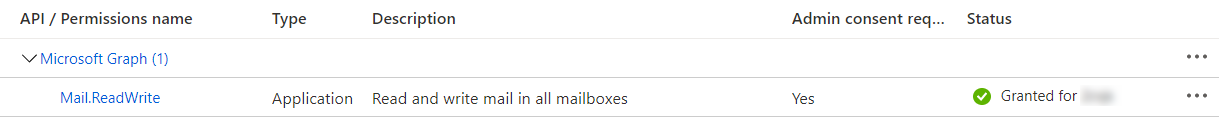

Ahora necesitamos cambiar algunos permisos API. - Elimine el permiso de lectura del usuario delegado.

- IMPORTANTE: agregue permisos de aplicaciones (para Microsoft Graph) para Mail ReadWrite y otorgue consentimiento de administrador.

Esto proporciona a la aplicación, cuando tiene el consentimiento del administrador, el permiso para usar la API de Microsoft Graph para leer y escribir correos electrónicos en todos los buzones de su arrendatario de Office 365. Esto se restringe en la fase siguiente.

Ahora que ha registrado la aplicación Ivanti Service Desk Inbound, debe restringir el acceso al buzón para que solo sea accesible un único buzón desde la aplicación de Azure.

Para obtener más información, consulte Limitar los permisos de aplicaciones a buzones de Exchange Online específicos en el sitio de documentos de Microsoft (se abre en una nueva pestaña).

Para restringir el acceso al buzón:

- Inicie sesión en https://portal.office.com como administrador.

- Cree un nuevo grupo de seguridad con correo habilitado.

- Agregar un miembro al grupo.

Este es el único usuario que se corresponde con el buzón entrante en Service Desk.

El siguiente paso es vincular este grupo al registro de aplicaciones de Azure, que se hace conectando con Exchange Online mediante PowerShell y llamando al comando New-ApplicationAccessPolicy. - Instale el módulo Exchange Online PowerShell.

Consulte Conectarse a Exchange Online PowerShell en el sitio de documentos de Microsoft (se abre en una pestaña nueva). - Conéctese a Exchange Online PowerShell usando MFA.

- Configure la ApplicationAccessPolicy para vincular su grupo a la aplicación de Azure.

Si utiliza el comando de PowerShell New-ApplicationAccessPolicy que se describe en Limitar los permisos de aplicaciones a buzones de Exchange Online específicos en el sitio de documentos de Microsoft (se abre en una nueva pestaña), el parámetro AppId es la ID de la aplicación Azure (también conocido como ID de cliente), y el parámetro PolicyScopeGroupId es la dirección de correo electrónico del grupo del grupo de seguridad con correo activo que creó. - Pruebe la configuración con los usuarios que tienen permiso a acceder a la aplicación y con los que no lo tienen.

Por ejemplo, si utiliza el documento de Microsoft de arriba, puede usar Test-ApplicationAccessPolicy. - Cerrar sesión

Espere unos 30 minutos hasta que se complete la configuración. Hasta entonces, las llamadas de API a Microsoft Graph que usan su aplicación, tendrán acceso a todos los buzones de correo de los usuario.

Cuando haya creado un registro de aplicaciones para Microsoft Graph en Office 365 y haya restringido el acceso al buzón de correo, podrá configurar el buzón de correo de Service Desk para usar Office 365 para el correo entrante.

Para configurar un buzón de Service Desk para que Office 365 lo use para correo entrante:

- Mediante el Centro de configuración, detenga el Gestor de correo: servicio entrante.

- En el componente Correo, en el árbol Ajuste del correo electrónico, amplíe la carpeta Correo electrónico entrante, luego seleccione la carpeta Buzones de correo.

- En la lista Acciones, haga clic en Nuevo buzón.

Aparece la ventana Buzón de correo. - En la lista Proveedor, seleccione Microsoft Graph (OAuth2).

Se actualiza el diálogo. - Introduzca un Título y seleccione una Asignación.

- En Detalles de inicio de sesión, ajuste el Nombre de usuario al Nombre principal del usuario de su buzón de Office 365.

Esto parece una dirección de correo electrónico. - En el registro de aplicaciones de Azure, cree un secreto mediante el acceso directo Certificados y secretos y utilícelo en el campo Secreto en detalles de OAuth2 en los ajustes del Buzón de correo de Service Desk.

- Para la ID del cliente y la ID del arrendatario que se encuentran en Detalles de OAuth2 en los ajustes del Buzón, utilice la ID de la aplicación (cliente) y la ID del directorio (arrendatario) del acceso directo Información general de su registro de aplicaciones de Azure.

- Haga clic en

en la barra de herramientas para asegurarse de que la autenticación es correcta y de que el buzón de Office 365 es accesible.

en la barra de herramientas para asegurarse de que la autenticación es correcta y de que el buzón de Office 365 es accesible. - Guardar el nuevo buzón.

- Inicie el Gestor de correo: servicio entrante.

Para probar que el buzón se ha restringido correctamente, detenga el servicio entrante, cambie el Nombre de usuario en los ajustes del buzón de Service Desk a el del usuario que no pertenece a su grupo de seguridad de correo y haga clic en  .

.

La autenticación debería ser correcta, pero el acceso al buzón de entrada, fallará.

Recuerde volver a poner el usuario que pertenece al grupo de seguridad del correo, luego inicie el servicio entrante.