Regeln

Regeln dienen der Zusammenfassung von Regeln unter einer gemeinsamen Bedingung.

So können Sie beispielsweise einen Satz mit Regeln erstellen, die nur für einen bestimmten Benutzer gelten. Erstellen Sie dazu eine neue Benutzerregel für Hans und erstellen Sie Regeln, die nur für ihn gelten sollen, unter Kontrolle ausführbarer Dateien, Berechtigungsverwaltung und Browser-Kontrolle. Wenn ein Ereignis auf einem Endpunkt stattfindet, wenn etwa ein Benutzer eine Anwendung startet, wird die Bedingung der Gruppe geprüft. In dem Fall lautet sie "Ist der derzeit am Endpunkt angemeldete Benutzer Hans?".Falls ja, werden alle für Hans festgelegten Regeln berücksichtigt, falls nein, werden sie für dieses Ereignis ignoriert.

Bestimmte Regeln gelten auch nur für bestimmte Ereignisse. Nicht zutreffende Regeln werden ignoriert. Für das Ereignis "Starten einer Anwendung durch den Benutzer" werden beispielsweise die Regeln der Browser-Kontrolle ignoriert. Für ein Ereignis vom Typ "Benutzer navigiert zu neuer Webseite" würden die Regeln der Kontrolle ausführbarer Dateien und der Berechtigungsverwaltung ignoriert werden.

In diesem Abschnitt werden folgende Themen behandelt:

Verwalten von Regeln

Mithilfe von Regelknoten können Sie Regeln erstellen, die sich auf bestimmte Benutzer, Gruppen und Geräte beziehen, sowie Sicherheitsstufenrichtlinien, Ressourcenzugriff und Ressourceneinschränkungen zuweisen, die für die den Regeln entsprechenden Benutzer, Gruppen und Geräte gelten. Es gibt sechs Regeltypen:

Regelknoten enthalten Einstellungen für Sicherheitsstufen, mit denen sich die Stufen der Einschränkungen für das Ausführen von Dateien angeben lassen. Application Control-Sicherheitsstufen steuern die Handhabung von Anforderungen zum Ausführen unerlaubter Anwendungen durch die Benutzer, Gruppen oder Geräte, für die eine Regel zutrifft:

- Eingeschränkt – Nur genehmigte Anwendungen können ausgeführt werden. Dazu gehören Dateien, die Mitgliedern der Liste vertrauenswürdiger Besitzer gehören, sowie Dateien, die unter den zulässigen Elementen, vertrauenswürdigen Anbietern und vertrauenswürdigen Anwendungen aufgeführt sind.

- Selbstautorisierung – Der Benutzer wird aufgefordert, zu entscheiden, ob unerlaubte Dateien auf dem Hostgerät blockiert oder ausgeführt werden sollen.

- Nur prüfen – Alle Aktionen sind zulässig, werden jedoch zu Überwachungszwecken protokolliert und geprüft.

- Uneingeschränkt – Alle Aktionen sind ohne Ereignisprotokollierung oder Prüfungseinstellungen zulässig, um die Einschränkungsebenen zum Ausführen von Dateien festzulegen.

Regelknoten bieten außerdem einen zusätzlichen Grad an Granulierung beim Kontrollieren der Anwendungsnutzung über zulässige Elemente, verweigerte Elemente und vertrauenswürdige Anbieter. Dabei werden Listen mit Dateien, Ordnern, Laufwerken, Signaturelementen, Netzwerkverbindungselementen, Windows Store Apps und Gruppen festgelegt, deren Ausführung entweder zugelassen oder verhindert wird.

Weitere Informationen zu den relevanten Optionen eines Regeltyps finden Sie unter Optionen für Regeln.

Klicken Sie zum Anzeigen aller Regeln der Konfiguration in der Navigationsstruktur auf Regeln. Eine Übersicht zeigt daraufhin alle Regeln an, die unter dem jeweiligen Regeltyp aufgeführt sind. Auch die Sicherheitsstufe, die den einzelnen Regeln zugewiesen ist, wird angezeigt.

Sicherheitsstufen

Mit Sicherheitsstufen steuern Sie, ob die in einer Regel festgelegten Benutzer, Gruppen und Geräte vollständig durch Application Control-Regeln eingeschränkt werden sollen, ob sie über uneingeschränkte Rechte verfügen oder nur geprüft werden sollen oder ob Benutzer zur Selbstautorisierung berechtigt sein sollen und damit über die Ausführung einer Anwendung entscheiden dürfen. Benutzer, die zur Selbstautorisierung berechtigt sind, können durch Generieren von Ereignissen in der Auditing-Komponente und im Windows-Ereignisprotokoll geprüft werden.

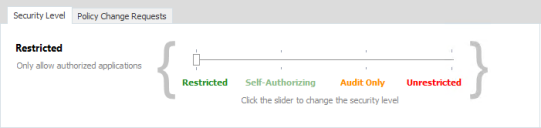

Einstellen der Sicherheitsstufe

Wählen Sie zum Festlegen der Sicherheitsstufe den jeweiligen Knoten aus und legen Sie die erforderliche Sicherheitsstufe mithilfe des Schiebereglers fest.

Eingeschränkt

Wählen Sie diese Option aus, um sicherzustellen, dass die Benutzer, Gruppen und Geräte der Regel nur autorisierte Anwendungen ausführen. Dazu gehören beispielsweise Dateien, die Mitgliedern der Liste vertrauenswürdiger Besitzer gehören, sowie Dateien, die unter dem Knoten "Zulässige Elemente" aufgeführt sind.

Diese Einstellung blockiert die Verwendung nicht autorisierter Anwendungen. Diese Einstellung wird nur dann empfohlen, wenn ein adäquater Prüfzeitraum die Identifizierung regelmäßig verwendeter Anwendungen ermöglicht hat.

Selbstautorisierung

Bei Auswahl dieser Option werden Benutzer, Gruppen und Geräte der Regel aufgefordert, zu entscheiden, ob Ausführungsanforderungen für eine bestimmte unerlaubte Datei zugelassen werden sollen. Unerlaubte Dateien sind entweder nicht auf der Liste der vertrauenswürdigen Besitzer enthalten oder nicht in der Liste er zulässigen Elemente einer bestimmten Regel aufgeführt.

Die Eingabeaufforderung für die Selbstautorisierung durch den Benutzer beinhaltet die folgenden Optionen:

- Zulassen – Die Anwendung darf ausgeführt werden.

- Blockieren – Die Ausführung der Anwendung wird blockiert.

Wird die Ausführung einer DLL-Datei erlaubt, wird dem Benutzer eine Meldung angezeigt, die darauf hinweist, dass die Anwendung, die die DLL-Datei verwendet, möglicherweise neu gestartet werden muss. Die angezeigte Standardmeldung kann im Dialogfeld "Meldungseinstellungen" im Menüband "Globale Einstellungen" modifiziert werden.

Nicht vertrauenswürdige DLL-Dateien werden automatisch für ausführbare Dateien erlaubt, die via Selbstautorisierung zugelassen wurden.

Der Benutzer kann außerdem entscheiden, wie lange die Einstellung angewendet werden soll:

- Meine Auswahl nur für diese Sitzung berücksichtigen – Die Genehmigungsentscheidung gilt nur für die Dauer der aktuellen Sitzung. Bei einer zukünftigen Sitzung wird der Benutzer erneut aufgefordert, eine Genehmigungsentscheidung zu treffen, wenn er versucht, eine Anwendung auszuführen.

- Meine Auswahl dauerhaft berücksichtigen – Die Benutzerentscheidung gilt auch für alle zukünftigen Sitzungen.

Falls keine der Optionen ausgewählt wird, gilt die Entscheidung nur für die Instanz, die der Benutzer derzeit ausführen möchte. Die Eingabeaufforderung für die Selbstautorisierung wird bei jedem zukünftigen Versuch, Instanzen der Anwendung auszuführen, erneut angezeigt.

Nur prüfen

Wählen Sie diese Option aus, um Ereignisse zu Überwachungszwecken zu erfassen und zu prüfen. Diese Einstellung erlaubt alle Aktionen gemäß den unter Auditing definierten Richtlinieneinstellungen.

Diese Einstellung wird in der Regel verwendet, wenn Application Control erstmalig eingerichtet wird. Im Rahmen eines Prüfzeitraums können Ereignisprotokolle passiv erfasst und anschließend analysiert werden. Darauf aufbauend lassen sich Regeln entwickeln, um festzulegen, welche Anwendungen eingeschränkt werden sollten und welche nicht.

Uneingeschränkt

Bei Auswahl dieser Option sind alle Aktionen erlaubt, auch Protokollierung und Auditing.

Prüfen Sie, ob die Sicherheitsstufen richtig implementiert wurden. Das nachfolgende Beispiel veranschaulicht, wie Sie dabei vorgehen:

- Erstellen Sie eine Regel im Knoten "Benutzerregeln", die für ein Testbenutzerkonto gilt, das nicht einer Gruppe angehört, die in der Liste Vertrauenswürdige Besitzer enthalten ist.

- Stellen Sie die Sicherheitsstufe auf "Selbstautorisierung", um dem Testbenutzer die Selbstautorisierung von Anwendungen zu erlauben.

- Speichern Sie die Konfiguration.

- Führen Sie den Registrierungseditor aus. Die Anwendung ist nicht zulässig und es wird eine Meldung angezeigt, die den Benutzer auffordert, eine Entscheidung bezüglich der Ausführung der Datei zu treffen. Es wird außerdem darauf hingewiesen, dass die Aktion protokolliert wird.

Mit Sicherheitsstufen steuern Sie, ob die in der Prozessregel festgelegten Anwendungen vollständig durch Application Control-Regeln eingeschränkt werden sollen, ob sie über uneingeschränkte Rechte verfügen oder nur geprüft werden sollen.

-

Wählen Sie die erforderliche Prozessregel aus.

Der Arbeitsbereich Prozessregel wird angezeigt.

- Ziehen Sie den Schieberegler Sicherheitsstufe zur erforderlichen Stufe.

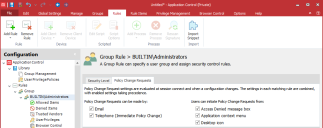

Optionen für Richtlinien-Änderungsantrag

Konfigurieren Sie, welche Anforderungstypen und Funktionen den Benutzern für die einzelnen Regeln zur Verfügung stehen sollen. Einstellungen für einen Antrag auf Richtlinienänderung sind für alle Regeltypen verfügbar, außer für Prozessregeln.

- Wählen Sie im Navigationsbereich eine Regel aus.

- Wählen Sie die Registerkarte Richtlinien-Änderungsanträge aus.

- Wählen Sie aus, wie Richtlinien-Änderungsanträge gestellt werden können:

- Telefonnummer (sofortige Richtlinienänderung)

- Wählen Sie die Methoden aus, über die Benutzer Richtlinien-Änderungsanträge initiieren können:

- Meldungsfeld "Zugriff verweigert" – Benutzer klicken auf einen Link im Meldungsfeld, das angezeigt wird, wenn ein Benutzer versucht, auf eine untersagte Anwendung zuzugreifen.

- Kontextmenü der Anwendung – Benutzer wählen eine Option aus dem Kontextmenü für untersagte Anwendungen aus.

- Desktop-Symbol – Mithilfe eines Symbols (Desktop-Verknüpfung) lösen Benutzer Änderungsanträge über das Dialogfeld für Richtlinienanträge aus.

Die Details für die einzelnen Einstellungen werden im Dialogfeld "Antrag auf Richtlinienänderung" konfiguriert, das Sie über das Menüband "Globale Einstellungen" aufrufen können.