Vertrauenswürdige Anbieter

In diesem Abschnitt werden folgende Themen behandelt:

- Wissenswertes über vertrauenswürdige Anbieter

- Hinzufügen eines Zertifikats zu einem vertrauenswürdigen Anbieter

- Verifizierungsoptionen

Wissenswertes über vertrauenswürdige Anbieter

Vertrauenswürdige Anbieter können in jedem Application Control-Regelknoten angegeben werden. Vertrauenswürdige Anbieter werden zum Aufführen gültiger digitaler Zertifikate verwendet. Ein digitales Zertifikat ist ein elektronisches Dokument, das mithilfe einer digitalen Signatur einen öffentlichen Schlüssel mit einer Identität verknüpft. Dazu gehören Informationen wie der Name einer Person oder eines Unternehmens, die Adresse usw. Digitale Zertifikate werden von einer Zertifizierungsstelle herausgegeben. Sie verifizieren, ob ein öffentlicher Schlüssel zu einer bestimmten Person gehört. Application Control führt vor jeder Dateiausführung eine Abfrage durch, um festzustellen, ob ein digitales Zertifikat vorhanden ist. Verfügt die Datei über ein gültiges digitales Zertifikat und stimmt der Signierende mit einem Eintrag in der Liste der vertrauenswürdigen Anbieter überein, ist die Ausführung der Datei zulässig. Die Prüfung auf vertrauensvollen Besitz wird übersteuert.

Im Dialogfeld "Eigenschaften" können Sie überprüfen, ob eine Datei über ein digitales Zertifikat verfügt. Eine Datei verfügt dann über ein digitales Zertifikat, wenn die Registerkarte "Digitale Signaturen" angezeigt wird, aus der Details zum Zertifikat hervorgehen. Dazu gehören etwa Informationen zum Signierenden, erweiterte Einstellungen und eine Option zum Anzeigen des Zertifikats.

Der Unterknoten "Vertrauenswürdige Anbieter" ist in jedem Regelknoten verfügbar und führt die gültigen digitalen Zertifikate auf.

Hinzufügen eines Zertifikats zu einem vertrauenswürdigen Anbieter

- Wählen Sie den Knoten Vertrauenswürdige Anbieter aus, zu dem Sie das Zertifikat hinzufügen möchten.

- Klicken Sie auf den Dropdownpfeil Element hinzufügen des Menübands "Regelelemente" und wählen Sie die gewünschte Option aus:

- Aus signierter Datei – Wählen Sie eine bekannte Datei aus, die vom Anbieter signiert wurde, den Sie als vertrauenswürdig festlegen möchten. Application Control kann dann die spezifische Signatur des Anbieters identifizieren, um zusätzlich Code dieses Anbieters zu ermitteln.

- Dateibasierten Speicher importieren – Fügen Sie Zertifikate aus einer P7B-Datei hinzu, die in einem dateibasierten Speicher wie Certificate Manager erstellt wurde.

-

Navigieren Sie zur erforderlichen Datei und klicken Sie auf Öffnen.

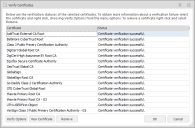

Im Dialogfeld "Zertifikate verifizieren" werden die Namen aller hinzugefügten Zertifikate angezeigt. In der Spalte "Status" wird angezeigt, ob das Zertifikat erfolgreich validiert wurde oder ob Fehler festgestellt wurden.

Für die aufgeführten Zertifikate sind weitere Optionen verfügbar. Markieren Sie das erforderliche Zertifikat und wählen Sie eine der folgenden Optionen aus:

-

Verifizierungsoptionen – Prüfen Sie den Status des Zertifikats, setzen Sie das Ablaufdatum des Zertifikats durch und wenden Sie erweiterte Zertifikatoptionen an.

Weitere Informationen finden Sie unter Verifizierungsoptionen.

- Zertifikat anzeigen – Mit dieser Option können Sie weitere Informationen zum ausgewählten Zertifikat anzeigen.

- Entfernen – Entfernen Sie die ausgewählten Zertifikate und verhindern Sie, dass sie zum vertrauenswürdigen Anbieter hinzugefügt werden können. Sie können mehrere Zertifikate auswählen und entfernen, indem Sie die Umschalttaste und die Strg-Taste verwenden.

-

- Klicken Sie auf OK.

Die aufgeführten Zertifikate werden zum Arbeitsbereich "Vertrauenswürdige Anbieter" hinzugefügt.

Verifizierungsoptionen

Mithilfe der Verifizierungsoptionen für vertrauenswürdige Anbieter können Sie Parameter für die Validierung eines Zertifikats festlegen. Dabei werden bestimmte Attribute ignoriert oder zugelassen. Das Zertifikat muss gültig sein, damit die Regel anwendbar ist. Es gibt jedoch unterschiedliche Stufen der Validierung, mit denen Sie ein Zertifikat konfigurieren können.

Die erweiterten Optionen sind verfügbar, wenn Sie Metadaten für Dateien hinzufügen. Klicken Sie dazu auf Verifizierungsoptionen.

Durch Ändern der Einstellungen unter Verwendung der erweiterten Zertifikatoptionen könnte die für die Validierung eines Zertifikats erforderliche Sicherheitsstufe herabgesetzt werden.

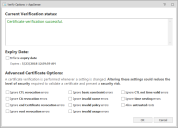

Das Dialogfeld "Verifizierungsoptionen" gibt Aufschluss über den aktuellen Status eines Zertifikats und bietet Zugang zu den Optionen "Ablaufdatum" und "Erweiterte Zertifikatoptionen". Die Verifizierungsoptionen sind an folgenden Stellen verfügbar:

- Zertifikate für vertrauenswürdige Anbieter

- Metadaten für zulässige und verweigerte Dateien und Ordner

Wenn Sie ein Zertifikat hinzufügen, prüft Application Control, ob das Zertifikat gültig ist. Das Ergebnis der Prüfung wird im Meldungsfeld "Aktueller Verifizierungsstatus" angezeigt. Die Prüfung wird jedes Mal durchgeführt, wenn eine Option in diesem Dialogfeld aktualisiert wird. Das Zertifikat könnte beispielsweise aufgrund eines nicht vertrauenswürdigen Stammzertifikats ungültig sein. Wird anschließend die Option Nicht vertrauenswürdige Stämme zulassen ausgewählt, prüft Application Control das Zertifikat erneut und aktualisiert den Status mit dem Hinweis, dass die Validierung des Zertifikats nunmehr erfolgreich war.

Sie können außerdem wählen, ob das Ablaufdatum des Zertifikats durchgesetzt werden soll. Die Standardeinstellung sieht vor, dass Application Control das Ablaufdatum von Zertifikaten ignoriert, sodass diese unbefristet gültig sind. Wenn Sie festlegen, dass das Ablaufdatum durchgesetzt werden soll, wird das Zertifikat nach dem Ablauf nicht mehr verifiziert und der Anbieter gilt nicht mehr als vertrauenswürdig.

Erweiterte Zertifikatoptionen

Mithilfe der erweiterten Zertifikatoptionen können Sie Parameter für die Validierung eines Zertifikats festlegen. Dabei werden bestimmte Attribute ignoriert oder zugelassen. Das Zertifikat muss gültig sein, damit die Regel anwendbar ist. Es gibt jedoch unterschiedliche Stufen der Validierung, mit denen Sie ein Zertifikat konfigurieren können.

Durch Ändern der Einstellungen unter Verwendung der erweiterten Zertifikatoptionen könnte die für die Validierung eines Zertifikats erforderliche Sicherheitsstufe herabgesetzt werden. Daraus können sich Sicherheitsrisiken ergeben.

Wenden Sie beim Bestimmen der Zertifikatverifizierung die folgenden Einstellungen an:

- CTL-Sperrfehler ignorieren – Beim Erhalt einer CTL-Sperre (CTL: Certificate Trust List, Zertifikatvertrauensliste) werden Fehler ignoriert.

- CA-Sperrfehler ignorieren – Beim Erhalt einer CA-Sperre (CA: Certificate Authority, Zertifizierungsstelle) werden Fehler ignoriert.

- Sperrfehler für Endzertifikate ignorieren – Ignoriert Fehler bei Erhalt des Endzertifikats oder Benutzerzertifikats, Sperre unbekannt.

- Stammsperrfehler ignorieren – Ignoriert Fehler, wenn eine Sperre für einen gültigen Stamm eingeht.

- CTL-Zeitfehler ignorieren – Ignoriert, dass die Zertifikatvertrauensliste ungültig ist, etwa weil das Zertifikat abgelaufen ist.

-

Zeitverschachtelungsfehler ignorieren – Ignoriert, dass das Zertifikat der Zertifizierungsstelle und das ausgestellte Zertifikat über nicht verschachtelte Gültigkeitsperioden verfügen.

Das Zertifikat der Zertifizierungsstelle gilt beispielsweise vom 1. Januar bis 1. Dezember und das ausgestellte Zertifikat vom 2. Januar bis 2. Dezember. Man spricht dann davon, dass die Gültigkeitsperioden nicht verschachtelt sind.

- Fehler wegen grundlegender Einschränkungen ignorieren – Ignoriert, dass die grundlegenden Einschränkungen nicht gültig sind.

- Fehler wegen ungültigem Namen ignorieren – Ignoriert, dass das Zertifikat einen ungültigen Namen aufweist.

- Fehler wegen ungültiger Richtlinie ignorieren – Ignoriert, dass das Zertifikat eine ungültige Richtlinie aufweist.

- Fehler wegen ungültiger Nutzung ignorieren – Ignoriert, dass das Zertifikat nicht für die aktuelle Nutzung ausgestellt wurde.

- Nicht vertrauenswürdige Stämme zulassen – Ignoriert die Tatsache, dass der Stamm aufgrund einer unbekannten Zertifizierungsstelle nicht verifiziert werden kann.