Ouverture et présentation de l'outil Correctif et conformité

(Vous cherchez des informations sur le nouvel outil d'automatisation des correctifs, Patch Automation ? Cliquez ici.)

Vous ouvrez la fenêtre Correctif et conformité, comme pour tous les outils Ivanti, à partir du menu Outils ou de la boîte à outils ; vous pouvez l'ancrer, la rendre flottante ou en faire une fenêtre à onglets pour l'associer aux autres fenêtres d'outil ouvertes.

Pour ouvrir l'outil Correctif et conformité, cliquez sur Outils > Sécurité et Conformité > Correctif et conformité.

Le volet de gauche affiche une vue d'arborescence des groupes de définitions de types de sécurité et de règles de détection.

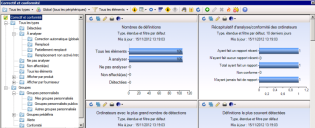

Le volet de droite affiche des informations concernant l'élément sélectionné dans la vue d'arborescence. Lorsque vous sélectionnez Correctif et conformité, vous pouvez afficher un tableau de bord de rapports. Si vous sélectionnez d'autres éléments, l'écran affiche la liste détaillée des définitions du groupe sélectionné, avec une fonction Rechercher qui permet de faire des recherches dans les longues listes d'éléments.

Dans la zone Recherche, les caractères étendus suivants ne sont pas pris en charge : < > ' " !

IMPORTANT: Droit Correctif et conformité

Pour accéder à l'outil Correctif et conformité, l'utilisateur doit disposer du droit Administrateur Ivanti ou du droit Correctif et conformité. Pour en savoir plus sur les droits et rôles des utilisateurs, reportez-vous à « À propos de l'administration basée sur les rôles ».

Boutons de la barre d'outils

Boutons de la barre d'outils

La fenêtre Correctif et conformité inclut une barre d'outils contenant les boutons suivants :

•Tous les types : Affiche le type de contenu que vous souhaitez consulter. Si vous sélectionnez Antivirus, cette zone répertorie uniquement les définitions de détection de l'analyseur téléchargées. Elle ne répertorie pas les fichiers de définitions de virus Ivanti Antivirus.

•Global (tous les périphériques) : Limite les éléments affichés à une étendue spécifique.

•Tous les éléments : Filtre les éléments affichés sur la base d'un filtre personnalisé. Pour en savoir plus sur la création et l'utilisation d'un filtre personnalisé, reportez-vous à « Personnalisation des listes d'éléments avec des filtres ».

•Télécharger les mises à jour : Ouvre une boîte de dialogue qui vous permet de spécifier le contenu de sécurité à télécharger. Vous pouvez choisir des plateformes et des langues, ainsi que le serveur de contenu de sécurité auquel accéder. Vous pouvez également choisir de placer des définitions dans le groupe Non affecté, télécharger simultanément les correctifs associés, spécifier l'emplacement du téléchargement des correctifs et sélectionner les paramètres de serveur proxy.

Pour en savoir plus, reportez-vous à « Comment gérer les correctifs remplacés dans Patch and Compliance Manager ».

•![]() Créer une tâche : Inclut une liste déroulante qui permet de sélectionner le type de tâche à créer :

Créer une tâche : Inclut une liste déroulante qui permet de sélectionner le type de tâche à créer :

•Analyse de sécurité : Permet de créer une tâche d'analyse de sécurité, d'indiquer si l'analyse doit se dérouler en tant que tâche planifiée ou stratégie, et de sélectionner les options d'affichage de l'analyseur de sécurité, le comportement de redémarrage et d'interaction, ainsi que les types de contenu recherchés lors de l'analyse.

•Analyse de conformité : Permet de créer une tâche d'analyse de sécurité spécifiquement conçue pour contrôler que les périphériques cibles sont conformes à votre stratégie de sécurité actuelle, telle qu'indiquée dans le contenu du groupe Conformité.

•Modifier les paramètres : Vous permet de créer une tâche qui modifie les paramètres par défaut d'un périphérique géré en écrivant l'ID de paramètre indiqué dans le registre local. Vous pouvez utiliser cette tâche pour modifier rapidement et aisément uniquement les paramètres que vous souhaitez modifier sans avoir à redéployer une configuration d'agent de périphérique complète.

•Redémarrer : Vous permet de créer une tâche de redémarrage de périphérique, et de sélectionner un paramétrage d'analyse et de réparation qui détermine les éléments affichés et les interactions du programme. Notez que seules les options de la page Redémarrer de la boîte de dialogue s'appliquent à cette tâche.

•Réparer : Vous permet de créer une tâche de réparation de sécurité qui corrige les failles de sécurité détectées sur les périphériques analysés. Vous pouvez configurer une réparation en tant que tâche planifiée ou procédure (ou les deux), diviser la tâche de réparation en plusieurs phases de préparation et réparation, sélectionner un paramétrage d'analyse et de réparation, et télécharger des correctifs. Les propriétés des tâches de réparations doivent d'abord être paramétrées avant de pouvoir activer les tâches.

•Collecter des informations sur l'historique : Vous permet de créer une tâche qui collecte les données analysées et le nombre d'erreurs détectées (pour le nombre de jours indiqué), qui peuvent alors servir à créer un rapport. Vous pouvez également créer et configurer une tâche planifiée qui suit le même processus.

•![]() Configuration des paramètres : Inclut une liste déroulante vous permettant de sélectionner le type de paramètres à configurer, modifier ou mettre à jour :

Configuration des paramètres : Inclut une liste déroulante vous permettant de sélectionner le type de paramètres à configurer, modifier ou mettre à jour :

•Paramètres d'agent : Vous permet de créer, de modifier, de copier et de supprimer des paramètres d'agent. Les paramètres d'agent déterminent si l'analyseur de sécurité s'affiche sur les périphériques pendant son exécution, et précisent les options de redémarrage, l'interaction utilisateur et les types de contenu de sécurité analysés.

•Paramètres du groupe de définitions : Vous permet de créer, de modifier, de copier et de supprimer des paramètres Groupe de définitions pour automatiser les téléchargements de contenu de sécurité.

•Paramètres d'alerte : Vous permet de configurer des alertes de sécurité globales.

•Paramètres principaux : Permet de gérer les résultats d'analyse, les préférences de nombre de tentatives de correction automatique, et la configuration du serveur de consolidation.

•Permissions : Permet d'afficher les permissions de console Correctif et conformité de l'utilisateur actuel. Vous pouvez également ajuster la façon dont la console interprète les permissions Modifier et Modifier Public.

•Gérer les balises : Permet de créer, de modifier et de supprimer des balises pour organiser le contenu de correctif.

Pour les définitions sélectionnées : Comportement par défaut - Désactivé par défaut. S'active lorsque le client sélectionne un ou plusieurs correctifs.

Règle des définitions sélectionnées : Désactive les règles définies dans les correctifs sélectionnés.

Règles remplacées par les définitions sélectionnées : Désactive toutes les règles remplacées par les correctifs sélectionnés.

Toutes les règles remplacées : Désactive toutes les règles actuelles qui ont été remplacées par des définitions plus récentes.

Toutes les règles remplacées âgées de plus de XX jours : Vous pouvez choisir de désactiver les règles remplacées dont l'âge dépasse le nombre de jours spécifié (de 1 à 365).

Masquer les détails : Activez cette option pour masquer les informations détaillées relatives aux règles remplacées. Seule la progression globale de l'opération est affichée, ce qui simplifie la vue.

Pour en savoir plus, reportez-vous à « Comment gérer les correctifs remplacés dans Patch and Compliance Manager ».

•Afficher le tableau de bord dans une fenêtre séparée : Ouvre le tableau de bord Correctif et conformité, où vous pouvez consulter et organiser des graphiques qui affichent les informations de correctif.

•Importer les définitions : Permet d'importer un fichier XML qui contient des définitions personnalisées.

•Exporter les définitions : Permet d'exporter une définition personnalisée en tant que fichier XML.

•Informations d'analyse : Vous permet de consulter les détails des activités Correctif et conformité, et des informations d'état triées par catégories, telles que la date d'analyse et le niveau de gravité des définitions, pour tous vos périphériques gérés.

•Ordinateurs non conformes : Répertorie les périphériques qui ont été analysés pour vérifier leur conformité à la stratégie de sécurité de conformité prédéfinie (basée sur le contenu du groupe Conformité), et qui sont reconnus comme non sains (non conformes).

•Actualiser : Met à jour le contenu du groupe sélectionné.

•Ajouter : Selon l'élément sélectionné dans l'arborescence, crée un nouveau graphique, une définition personnalisée ou une balise. Si l'élément sélectionné dans l'arborescence est autorisé à créer une définition personnalisée, cette option ajoute une définition personnalisée. Si vous sélectionnez Correctif et conformité, l'option ajoute un nouveau graphique. Si vous sélectionnez Balises, une nouvelle balise est créée.

•Propriétés : Affiche les propriétés du graphique, du groupe ou de la définition que vous sélectionnez.

•Supprimer les éléments sélectionnés : Supprime les éléments sélectionnés de la base de données principale.

•Purger les définitions Correctif et conformité : Vous permet d'indiquer les plateformes et les langues dont vous voulez supprimer les définitions de la base de données. Seul un utilisateur Administrateur Ivanti peut réaliser cette opération.

•Désactiver les règles remplacées : Permet de sélectionner le mode de gestion des règles remplacées. Les règles remplacées sont les règles que d'autres définitions, plus récentes, remplacent dans votre environnement.

•Aide : Ouvre la section Correctif et conformité de l'aide.

Tous les éléments (définitions dans la vue d'arborescence)

Tous les éléments (définitions dans la vue d'arborescence)

L'objet racine de la vue d'arborescence contient tous les types de sécurité, notamment les vulnérabilités, les spywares, les menaces de sécurité, les applications bloquées et les définitions personnalisées.

L'objet Tous les types contient les sous-groupes suivants :

•Analyser : (Pour le type Applications bloquées, ce groupe est appelé Bloquer.) Répertorie toutes les définitions de sécurité à rechercher lors de l'exécution de l'analyseur de sécurité sur les périphériques gérés. En d'autres termes, si une définition est incluse dans ce groupe, elle fera partie de la prochaine opération d'analyse ; autrement elle ne fait pas partie de l'analyse.

Par défaut, les définitions collectées sont ajoutées au groupe Analyser lors d'une mise à jour du contenu. (IMPORTANT : Les applications bloquées sont par défaut ajoutées au groupe Non affecté.)

Analyser est l'un des trois statuts possibles d'une définition de sécurité, avec Ne pas analyser et Non affecté. Ainsi, une définition ne peut résider que dans l'un de ces trois groupes à tout moment. Une définition peut avoir l'état Analyser, Ne pas Analyser ou Non affecté. Elle est identifiée par une icône unique pour chaque statut (point d'interrogation (?) pour Non affecté, X rouge pour Ne pas analyser et l'icône de vulnérabilité standard pour Analyser). Le déplacement d'une définition d'un groupe à l'autre modifie automatiquement son statut.

En déplaçant des définitions vers le groupe Analyser (faites glisser une ou plusieurs définitions depuis un autre groupe, à l'exception du groupe Détecté), vous pouvez contrôler la nature et la taille spécifiques de l'analyse de sécurité suivante sur les périphériques cibles.

CAUTION: Déplacement de définitions à partir du groupe Analyser

Lorsque vous déplacez des définitions du groupe Analyser vers le groupe Ne pas analyser, les informations concernant les périphériques ayant détecté ces définitions sont supprimées de la base de données principale et ne sont plus disponibles dans la boîte de dialogue Propriétés de la définition, ni dans la boîte de dialogue Informations Sécurité et correctifs.

•Détecté : Répertorie toutes les définitions détectées par les analyses de sécurité, pour tous les périphériques inclus dans les analyses. Le contenu de ce groupe est cumulatif et fonction de toutes les analyses de sécurité exécutées sur le réseau. Les définitions sont supprimées de ce groupe uniquement lorsqu'elles sont corrigées avec succès, qu'elles sont supprimées du groupe Analyser et qu'elles réexécutent l'analyse, ou que le périphérique affecté est supprimé de la base de données.

La liste Détecté est un composite de toutes les définitions de sécurité détectées trouvées par l'analyse la plus récente. Les colonnes Analysé et Détecté sont utiles pour afficher le nombre de périphériques ayant été analysés et le nombre de périphériques sur lesquels la définition a été détectée. Pour afficher spécifiquement les périphériques disposant d'une définition détectée, cliquez avec le bouton droit sur l'élément, puis cliquez sur Ordinateurs affectés.

Notez que vous pouvez également afficher des informations propres à un périphérique en cliquant avec le bouton droit dans la vue réseau, puis en cliquant sur Sécurité et correctifs > Informations Sécurité et correctifs.

Vous pouvez uniquement déplacer des définitions du groupe Détecté vers le groupe Non affecté ou Ne pas analyser.

Notez que, en sus de règles de détection d'une définition activées, le fichier exécutable de correctif correspondant doit également être téléchargé vers un référentiel local de correctifs sur le réseau (généralement le serveur principal) avant que la correction ne puisse avoir lieu. L'attribut Téléchargé indique si le correctif associé à cette règle a été téléchargé.

•Ne pas analyser : (Pour les applications bloquées, ce groupe est appelé Ne pas bloquer.) Répertorie toutes les définitions non recherchées la prochaine fois que l'analyseur de sécurité est exécuté sur les périphériques. Comme mentionné ci-dessus, si une définition se trouve dans ce groupe, elle ne peut pas se trouver dans le groupe Analyser ou Non affecté. Vous pouvez déplacer des définitions vers ce groupe afin de les supprimer temporairement d'une analyse de sécurité.

•Non affecté(e)(s) : Répertorie toutes les définitions qui n'appartiennent pas aux groupes Analyser ou Ne pas analyser. Le groupe Non affecté est essentiellement une zone de stockage des définitions collectées jusqu'à ce que vous décidiez de les analyser ou non.

Pour déplacer des définitions, faites glisser une ou plusieurs définitions du groupe Non affecté vers le groupe Analyser ou Ne pas analyser.

De nouvelles définitions peuvent également être automatiquement ajoutées au groupe Non affecté durant une mise à jour de contenu : sélectionnez l'option Placer les nouvelles définitions dans le groupe Non affecté de la boîte de dialogue Télécharger les mises à jour.

•Afficher par produit : Répertorie toutes les définitions organisées suivant des sous-groupes de produits spécifiques. Ces sous-groupes aident à identifier les définitions par leur catégorie de plateforme appropriée.

•Afficher par fournisseur : Répertorie toutes les définitions organisées suivant des sous-groupes de produits spécifiques. Ces sous-groupes aident à identifier les définitions en fonction du fabricant concerné.

Vous pouvez utiliser ces sous-groupes de produits pour copier des définitions vers le groupe Analyser pour une analyse spécifique à un produit, ou vers un groupe personnalisé (voir ci-dessous) afin d'apporter immédiatement une correction pour des groupes de produits.

Les définitions peuvent être copiées d'un groupe de produits vers le groupe Analyser, Ne pas analyser ou Non affecté, ou tout groupe personnalisé défini par l'utilisateur. Elles peuvent résider simultanément dans plusieurs groupes personnalisés, de plateformes et de produits.

Groupes

Groupes

Un groupe vous permet d'exécuter des actions (analyse ciblée, tâche de réparation ou requête, par exemple) pour un ensemble de définitions spécifique. Par exemple, vous pouvez décider de configurer le groupe Prêt à la réparation pour regrouper les correctifs qui ont été testés et sont prêts à être appliqués.

Une définition peut appartenir simultanément à plusieurs groupes. L'ajout d'une définition à un groupe ne change pas son état dans le dossier Analyser ou Ne pas analyser. Toutefois, vous pouvez appliquer au groupe concerné des tâches qui déplacent la définition.

L'objet Groupes contient les sous-groupes par défaut suivants :

•Groupes personnalisés : Répertorie les groupes que vous avez créés et les définitions qu'ils contiennent. Mes groupes personnalisés permet d'organiser les définitions de sécurité suivant vos besoins.

Pour créer un groupe personnalisé, cliquez avec le bouton droit sur Mes groupes personnalisés (ou sur un sous-groupe), puis cliquez sur Nouveau groupe.

Pour ajouter des définitions à un groupe personnalisé, faites glisser une ou plusieurs définitions depuis un autre groupe de définitions. Vous pouvez également cliquer avec le bouton droit sur un groupe personnalisé, puis cliquer sur Ajouter une définition.

•Groupes prédéfinis : Répertorie les groupes de définitions de vulnérabilité prédéfinis, comme les détermine l'abonnement au contenu Ivanti® Endpoint Security pour Endpoint Manager. Par exemple, ce groupe peut inclure des définitions publiées par des professionnels du domaine, comme Top 20 de SANS, qui regroupe les 20 principales définitions de vulnérabilité identifiées et publiées par Microsoft.

•Alerte : Répertorie toutes les définitions qui vont générer un message d'alerte lors de la prochaine exécution de l'analyseur de sécurité sur les périphériques.

•Conformité : Répertorie toutes les définitions qui sont utilisées pour déterminer si un périphérique est Sain ou Malsain. Les définitions et les fichiers de correctifs associés stockés dans le groupe Conformité sont copiés vers un serveur de correction spécial qui analyse les périphériques, détermine leur conformité ou non-conformité, et peut corriger les périphériques non conformes afin qu'ils obtiennent un accès complet au réseau d'entreprise. Lorsque vous exécutez une analyse de conformité à l'aide du bouton Créer une tâche, le programme utilise les définitions de ce groupe.

Balises

Balises

Les balises permettent d'organiser les définitions. Une même définition peut être associée à plusieurs balises. Créez un filtre ou une requête pour afficher les détails des définitions balisées.

Aucune action n'est exécutée sur la base des balises. Pour organiser les définitions, puis exécuter des actions sur la base des groupes créés, utilisez un groupe au lieu d'une balise. Un projet de transfert peut modifier les balises associées à une définition, mais il n'exécute par d'action sur la base de l'état des balises.

Gérez les balises en cliquant sur Configurer les paramètres > Gérer les balises.

Règles de détection

Règles de détection

L'objet Règles de détection apparaît dans l'arborescence uniquement si vous avez sélectionné le type Vulnérabilité ou Définition personnalisée. Cet objet affiche les règles de détection associées aux définitions.

IMPORTANT: Types de définition de sécurité qui utilisent des règles de détection

Ces règles définissent les conditions spécifiques (du système d'exploitation, des applications, d'un fichier ou du registre) qu'une définition recherche pour détecter le risque de sécurité associé. Les définitions (types de contenu) qui utilisent les règles de détection sont entre autres les vulnérabilités et les définitions personnalisées. Les spywares et les applications bloquées n'utilisent pas de règle de détection.

Le groupe Règles de détection contient les sous-groupes suivants :

•Analyser : Répertorie toutes les règles de détection activées pour une analyse de sécurité sur les périphériques. Des règles de détection sont automatiquement ajoutées à cette liste lorsque vous mettez à jour le contenu de correctif.

•Ne pas analyser : Répertorie toutes les règles de détection désactivées pour une analyse de sécurité sur les périphériques. Certaines définitions disposent de plusieurs règles de détection. En désactivant une règle de détection, vous pouvez vous assurer qu'elle ne sera pas utilisée pour l'analyse. Cela simplifie l'analyse de sécurité sans redéfinir la définition.

•Afficher par Produit : Répertorie toutes les règles de détection des définitions collectées, organisées suivant des sous-groupes de produits spécifiques. Ces sous-groupes aident à identifier les règles de détection par leur catégorie de produit appropriée.

Vous pouvez utiliser ces sous-groupes de produits pour effectuer des opérations de groupe.

NOTE: Pour en savoir plus sur le tableau de bord, reportez-vous à « Éditeur de tableau de bord ».