Détails du périphérique

En sélectionnant un nom de périphérique dans la vue Périphérique, vous affichez ses détails. Les périphériques dotés de l'agent Ivanti Neurons comportent le plus de données, y compris des informations en temps réel et les interactions avec ce périphérique. Les périphériques importés via d'autres connecteurs de plateforme Neurons, et sans la plateforme Neurons ou l'agent Endpoint Manager n'ont parfois pas d'autre information que le nom de périphérique.

Les périphériques dotés de l'agent Ivanti Neurons affichent des données Edge Intelligence (Infos de périphérie) si la plateforme Neurons peut établir une connexion avec le périphérique. Pour en savoir plus, reportez-vous à « Edge Intelligence ».

Le volet Actions se trouve à droite de l'écran. Le volet Actions s'affiche automatiquement lorsque vous ouvrez la page Détails du périphérique. Si vous ne le voyez pas, cliquez sur le bouton Actions, dans l'angle supérieur droit. Pour en savoir plus sur l'utilisation des actions, reportez-vous à « Actions de périphérique ».

La vue Périphériques peut inclure plusieurs pages :

Affiche des informations de base sur les connexions et l'état du périphérique, comme le nom de l'utilisateur connecté, la latence Internet, le nom du domaine ou du groupe de travail, la durée d'activité du système et les dates d'analyse.

Récapitule les détails de processus disponibles, avec un instantané de l'utilisation de l'UC et de la mémoire, et la longueur moyenne de la file d'attente du disque. Il s'agit d'un instantané reposant sur la dernière actualisation de la vue.

Lorsque vous sélectionnez un processus dans la page Processus, ses détails s'affichent. Si vous disposez de la permission Actions globales > Gérer les processus, sélectionnez Arrêter dans la vue des détails pour envoyer une demande d'arrêt du processus à l'agent du périphérique. Une notification TOAST vous signale que la demande a été envoyée. Ensuite, une autre notification s'affiche pour vous communiquer le résultat.

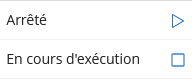

La page Services répertorie tous les services installés sur le périphérique, et indique si chaque service était en cours d'exécution ou pas lorsque l'instantané a été pris. Utilisez le bouton Lecture en regard d'un service arrêté pour le démarrer et le bouton Arrêter d'un service en cours d'exécution pour le stopper. Les notifications TOAST Démarrage du service demandé et Arrêt du service effectué apparaissent si le changement d'état réussit.

Affiche les incidents Ivanti Service Manager journalisés pour le périphérique.

Affiche la sortie des commandes standard de dépannage du réseau qu'il est possible d'exécuter sur le périphérique, comme tracert, netstat, ping, ipconfig, etc. Pour les commandes de domaine nécessitant une adresse IP ou un nom de domaine (comme tracert), entrez l'adresse dans la zone de texte pour exécuter la commande.

Vous permet d'émettre des requêtes pour obtenir des informations en temps réel ou des états. Nécessite l'agent Ivanti Neurons et des permissions Edge Intelligence. Pour en savoir plus, reportez-vous à « Edge Intelligence ».

Le système de réputation des logiciels utilise une base de données Ivanti hébergée dans le Cloud contenant des informations sur les fichiers, notamment leur nom, leur taille, des métadonnées et les hachages SHA1 corrects connus. La base de données de réputation des fichiers contient principalement des données provenant de la National Software Reference Library (NSRL, Bibliothèque nationale de référence des logiciels des États-Unis). Pour en savoir plus, visitez leur site Web : http://www.nsrl.nist.gov/new.html.

Un fichier peut avoir trois valeurs de réputation :

- Positif : Le fichier correspond à une entrée dans la base de données de la NSRL ou Ivanti a collecté suffisamment d'informations pour considérer que ce fichier est sûr.

- Négatif : Le fichier ne correspond à aucune entrée dans la base de données de la NSRL ou Ivanti a collecté suffisamment d'informations pour considérer que ce fichier n'est pas sûr.

- Indéterminé : Il n'existe aucune correspondance pour ce fichier, ou le nombre de correspondances est insuffisant pour décider s'il le fichier est « bon » ou « mauvais ».

Entre autres facteurs, l'algorithme de réputation des fichiers prend en compte la fréquence des fichiers concordants, l'ancienneté des correspondances, le nom du signataire de ces fichiers, et la fréquence à laquelle ces occurrences sont autorisées ou bloquées dans Ivanti Endpoint Manager.

Lorsque vous importez des données de logiciel dans la plateforme Neurons, l'agent permet d'identifier les logiciels d'un périphérique qui nécessitent une licence. Les logiciels du périphérique qui ont besoin d'une licence sont répertoriés dans cet onglet, avec leurs données d'utilisation et d'autres informations sur le logiciel, fournies par l'agent. Pour en savoir plus, reportez-vous à « Software Insights ».

Cette page affiche l'état des correctifs du périphérique et vous permet d'effectuer différentes actions liées aux correctifs.

Gestion : Indique la source des données de périphérique et indique comment ce périphérique est géré. Il peut s'agir d'un connecteur de produit sur site, d'un outil Ivanti Neurons (Cloud) natif ou des deux.

Utilisez les liens en haut de la page pour filtrer les notifications de correctif figurant dans la table.

- Nombre total de correctifs : Affiche le nombre total de correctifs détectés sur le périphérique. Ce total inclut les correctifs manquants, installés et en cours de déploiement.

- Manquant : Affiche les correctifs signalés comme manquants sur le périphérique au cours de la dernière analyse des correctifs.

- Installé : Affiche les correctifs signalés comme installés sur le périphérique au cours de la dernière analyse des correctifs. Si vous utilisez Endpoint Manager, vous devez avoir configuré la tâche Collecter des informations d'historique pour afficher les correctifs installés. Pour en savoir plus, consultez l'aide Endpoint Manager.

- Déploiement : Affiche les correctifs en cours de déploiement sur le périphérique.

- Échec : Affiche les correctifs dont l'installation a échoué sur le périphérique.

Actions que vous pouvez exécuter

Actions de correctif

Analyser maintenant : Cette commande fonctionne uniquement pour les périphériques gérés depuis le Cloud. Elle lance une analyse des correctifs sur le périphérique, pour trouver tous les correctifs manquants. L'analyse est effectuée via une tâche déclenchée par l'agent client. Les résultats sont transmis à la page Périphérique > Correctifs et à Endpoint Vulnerability (Vulnérabilité du poste client).

L'option Analyser maintenant est activée si aucun correctif n'est sélectionné dans la liste. Cette option est désactivée si un ou plusieurs correctifs sont sélectionnés.

Déployer les correctifs manquants : Cette commande fonctionne pour les périphériques gérés depuis le Cloud, et pour ceux gérés par Ivanti Endpoint Manager ou Ivanti Security Controls. Elle lance un déploiement immédiat des correctifs manquants sélectionnés. Cela s'avère particulièrement utile si le déploiement d'un correctif particulier est urgent et que vous ne voulez pas attendre le déploiement planifié. Si le périphérique est géré à la fois depuis le Cloud et par un produit sur site, la commande de déploiement est émise via le Cloud. Les résultats du déploiement sont transmis à Endpoint Vulnerability (Vulnérabilité du poste client), Deployment History (Historique de déploiement) et à la page Périphérique > Correctifs.

L'option Déployer les correctifs manquants est activée uniquement si des correctifs manquants sont sélectionnés dans la liste. Cette option est désactivée si vous sélectionnez des correctifs installés, ou à la fois des correctifs installés et des correctifs manquants.

Si un redémarrage du périphérique est requis pour appliquer les nouveaux correctifs, ce redémarrage suit le Comportement de redémarrage défini dans les paramètres de correctif associés et l'Expérience de redémarrage Agent Policy (Stratégie d'agent).

Configuration requise pour le déploiement :

- Vous devez disposer des permissions nécessaires pour déployer des correctifs. Pour les configurer, accédez à Admin > Access Control (Contrôle d'accès) > Rôles, puis sélectionnez le rôle à configurer. Dans l'onglet Permissions, sélectionnez Actions globales > Déployer le correctif.

- Si vous disposez d'un connecteur Endpoint Manager ou Security Controls, vous devez configurer les options suivantes avant de tenter de déployer les correctifs :

- Vous avez ajouté un connecteur Endpoint Manager ou Security Controls, et vous avez configuré Détails de l'action.

- Le connecteur a été exécuté et a publié des données d'analyse des correctifs dans la plateforme Neurons.

Après déploiement d'un correctif manquant, une notification apparaît dans la zone de notification de la plateforme Neurons ![]() .

.

Annuler (rollback) le correctif : Vous pouvez annuler (rollback) certains conseils (Advisory) ou correctifs pour rétablir la version précédente. L'icône ![]() signale les conseils ou correctifs éligibles pour l'annulation (rollback). Sélectionnez le conseil/correctif voulu et cliquez sur Annuler (rollback) le correctif. Un popup s'ouvre, affichant les détails du correctif. Il vous demande de confirmer l'un des éléments suivants depuis la zone Ajouter ce correctif à la liste des exclusions ?. Cette option met à jour toutes les configurations de correctifs pour exclure ce correctif.

signale les conseils ou correctifs éligibles pour l'annulation (rollback). Sélectionnez le conseil/correctif voulu et cliquez sur Annuler (rollback) le correctif. Un popup s'ouvre, affichant les détails du correctif. Il vous demande de confirmer l'un des éléments suivants depuis la zone Ajouter ce correctif à la liste des exclusions ?. Cette option met à jour toutes les configurations de correctifs pour exclure ce correctif.

•Non : Aucune configuration de correctifs n'est mise à jour pour exclure ce correctif.

•Oui : Ajoute le correctif à la liste des exclusions de correctifs. Le système crée de nouvelles versions mais ne les active pas. Les groupes de correctifs sont mis à jour. La prochaine fois que vous activez les configurations de correctifs, elles incluent la liste mise à jour.

•Oui et l'activer : Ajoute le correctif à la liste des exclusions de correctifs. Le système crée de nouvelles versions de toutes les configurations de correctifs liées et les active. Il change également la configuration Brouillon en Actif et la déploie sur les périphériques associés.

Réinitialiser le nombre de tentatives : Réinitialise tous les compteurs de nombre de tentatives pour les correctifs sur les postes client sélectionnés.

Groupes de correctifs

Vous pouvez ajouter les conseils ou correctifs aux groupes de correctifs. Vous pouvez créer ou ajouter les conseils ou correctifs à un groupe de correctifs existant, et gérer les groupes de correctifs. Pour en savoir plus, reportez-vous à « Groupes de correctifs ».

Exporter en CSV : Vous pouvez choisir d'exporter les notifications de correctif sélectionnées dans un fichier CSV. Le fichier est enregistré dans votre dossier Téléchargements local.

Rechercher : Entrez un mot-clé dans le champ Rechercher pour afficher uniquement les correctifs contenant ce mot-clé. Le mot-clé est mis en correspondance avec tout le texte (sans respect de la casse) figurant dans tous les correctifs. Pour supprimer un filtre de recherche, cliquez sur l'icône Effacer le filtre  .

.

En haute résolution, les actions « Déployer les correctifs manquants » risquent de ne pas être visibles. Dans ces situations, les clients peuvent réduire le menu latéral pour afficher l'action « Déployer les correctifs manquants ».

Ou

Les utilisateurs peuvent cliquer sur l'icône Paramètres pour afficher l'action « Déployer les correctifs manquants ».

Dépannage d'Endpoint Manager

Si la notification signale une erreur dans la configuration de déploiement, c'est qu'un problème s'est produit lors de la tentative de rapprochement du serveur principal Endpoint Manager pour exécuter le déploiement. Cela peut être dû aux conditions suivantes :

- Le connecteur Endpoint Manager existant n'a pas été configuré avec les détails de l'action.

- Plusieurs connecteurs Endpoint Manager portent le même nom de serveur principal. Le nom de serveur principal doit être unique pour que le déploiement des correctifs fonctionne.

Pour en savoir plus sur les correctifs, reportez-vous à « Patch Intelligence ».

Cette page identifie les vulnérabilités d'un périphérique, classées par gravité et collectées auprès des sources de données suivantes si vous avez installé les connecteurs correspondants : CrowdStrike, Microsoft Defender for Endpoint, Qualys, Rapid7 et Tenable. Si vous avez installé plusieurs de ces connecteurs, les données sont agrégées. Chaque vulnérabilité de la liste peut être sélectionnée, ce qui vous permet de consulter les détails de la CVE dans la base nationale américaine des vulnérabilités (National Vulnerability Database). Vous pouvez filtrer la liste sur la colonne Gravité.

Afficher les entrées du journal des événements Windows. Cette page utilise Edge Intelligence pour récupérer les 100 entrées les plus récentes en temps réel. Les analystes IT consultent souvent les journaux des événements Windows pour identifier les erreurs qui pourraient expliquer pourquoi un périphérique connaît des problèmes. Vous pouvez désormais le faire sans avoir à vous connecter à distance.

Le score DEX (Digital Experience Score - Score d'expérience numérique) Ivanti Neurons est calculé d'après un jeu spécifique d'indicateurs, un Machine Learning hybride et des modèles statistiques. Le score est compris entre 0 et 100, le score le plus élevé signalant la meilleure expérience.

Pour en savoir plus sur la DEX et son fonctionnement, reportez-vous à « Scores DEX ».

Cette page montre les vulnérabilités de périphérique signalées par les sources des connecteurs installés, notamment Qualys, Tenable et Rapid7. Chaque source porte sa propre icône dans la colonne Sources, ce qui vous permet d'identifier la source du rapport.

Cette page n'inclut pas les données de vulnérabilité émanant du produit Ivanti External Attack Surface Management (Gestion de la surface d'attaque externe).

Parcourez les attributs d'inventaire matériel et logiciel d'un périphérique. Plusieurs sources de données peuvent contribuer aux données d'inventaire d'un périphérique, et cette page vous montre d'où proviennent les données d'inventaire du périphérique.

Vous pouvez choisir la vue Données organisées ou uniquement les données provenant d'une source de données spécifique. Le nombre des sources de données qui alimentent l'inventaire varie en fonction de votre environnement et du nombre de sources de données ayant signalé le périphérique.

Données organisées est une vue fusionnée qui présente les données d'attribut de toutes les sources de données, en fonction de la qualité de ces sources et de leur ordre de priorité. Les sources de données prioritaires sont les suivantes :

- Ivanti Neurons - Inventaire (Agent Ivanti Neurons)

- Ivanti Neurons – Inventaire distant (Découverte sans agent Ivanti Neurons)

- Connecteur Ivanti Endpoint Manager

Si les données d'attribut provenant de ces trois sources de données sont en conflit, la source la plus récemment mise à jour est utilisée pour la vue Données organisées et dans Ivanti Neurons.

Si l'un des attributs de périphérique n'a pas de données provenant de l'une de ces trois sources de données, Ivanti Neurons trie les noms des autres sources fournissant des données dans l'ordre alphabétique inverse. Ainsi, les sources de données dont le nom est le plus proche de Z sont placées plus haut que celles dont le nom commence par le début de l'alphabet. Par exemple, les données de connecteur SCCM sont prioritaires sur les données de connecteur Active Directory. Dans ce cas, peu importe la source qui a soumis des données en dernier.

Pour en savoir plus sur la façon dont Ivanti Neurons détermine « l'utilisateur affecté » à un périphérique, consultez cet article sur le site de la communauté Ivanti.

Dans la page Détails du périphérique, l'appartenance aux groupes est désormais visible sous Balises de groupe une fois la synchronisation du connecteur Microsoft Entra ID terminée. L'opération récupère votre nombre total de périphériques après l'application du filtre ; vous pouvez sélectionner le périphérique et accéder à Périphérique > Détails > Application > Azure AD > Balises de groupe pour afficher les détails du périphérique, et connaître le nombre de groupes auxquels ce périphérique est associé, ainsi que l'ID et le nom des groupes. Le système importe uniquement les groupes de sécurité.